ТЕОРЕТИЧЕСКИЕ ДАННЫЕ, СВОЙСТВА И ТИПЫ РАСПРЕДЕЛЕННЫХ ЗАЩИЩЕННЫХ СОЕДИНЕНИЙ

Содержание:

ВВЕДЕНИЕ

В век информационных технологий никого не удивишь наличием сетевого обмена данными. Оперативный обмен информацией – один из основных инструментов работы успешной корпорации. Ведь от быстроты и своевременности поступления информации зачастую зависит успех. Но вопрос защищенности такого обмена при сохранении удобности между подразделениями, расположенными на значительном удалении друг от друга, открыт.

Одним из вариантов обеспечения такой передачи является построение VPN сети. Это технология, позволяющая выполнять сетевое соединение поверх другой сети. То есть, она дает возможность объединить удаленных пользователей в единую сеть. В качестве используемого соединения может выступать Интернет.

По критерию защищенности такие сети могут быть следующих видов: доверительные (l2tp) и защищенные (open vpn). Надежную виртуальную сеть можно создать и на основе ненадежной сети Интернет.

По сути, пользователь локальной сети подключается к специальному серверу через Интернет, сервер, в свою очередь, подключает пользователя к корпоративной сети, шифруя и защищая всю информацию от несанкционированного доступа из вне, при этом всем обеспечивается полное присутствие пользователя в сети.

Построение VPN сети в корпорации решает множество задач и проблем: полноценная защита видеоконференций; безопасное использование информации удаленными пользователями; контроль за сетью; идентификация пользователей и контроль их сетевого обмена.

Возрастающий интерес к применению VPN делает данную технологию одной из самых востребованных в информационных системах. В дальнейшем стоит ожидать последующего развития технологии в области обеспечения доступа и защиты информации.

ГЛАВА 1. ТЕОРЕТИЧЕСКИЕ ДАННЫЕ, СВОЙСТВА И ТИПЫ РАСПРЕДЕЛЕННЫХ ЗАЩИЩЕННЫХ СОЕДИНЕНИЙ

1.1. Теоретические данные

VPN (Virtual Private Network) - виртуальная частная сеть, под этой аббревиатурой скрывается группа технологий и протоколов, позволяющих организовать логическую (виртуальную) сеть поверх обычной сети. Широко применяется для разграничения доступа и повышения безопасности корпоративных сетей, организации безопасного доступа к ресурсам корпоративной сети извне (через интернет) и, в последнее время, провайдерами городских сетей для организации доступа в интернет.

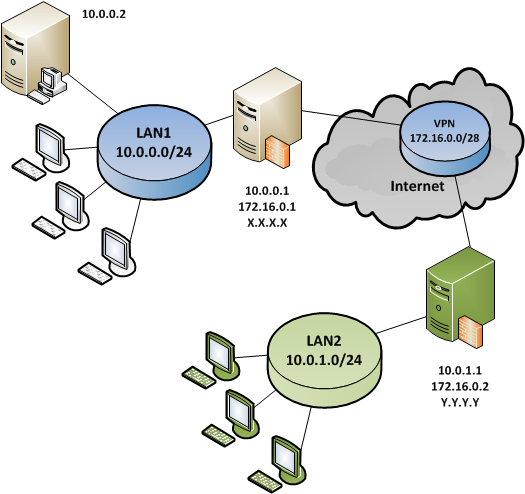

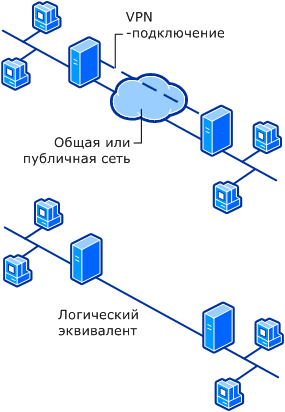

Варианты подключений виртуальных частных сетей представлены на рисунке 1. Сверху представлен вариант подключения типа «точка-точка». Используется данный вариант в частной или публичной сети, например, в Интернете. VPN-клиент использует для виртуального обращения на виртуальный порт VPN-сервера специальные протоколы на основе TCP/IP, которые называются туннельными протоколами. При обычной реализации VPN клиент инициирует по Интернету виртуальное подключение типа «точка-точка» к серверу удаленного доступа. Сервер удаленного доступа отвечает на вызов, выполняет проверку подлинности вызывающей стороны и передает данные между VPN-клиентом и частной сетью организации.

Для эмуляции канала типа «точка-точка» к данным добавляется заголовок (выполняется инкапсуляция). Этот заголовок содержит сведения маршрутизации, которые обеспечивают прохождение данных по общей или публичной сети до конечного пункта. Для эмуляции частного канала и сохранения конфиденциальности передаваемые данные шифруются. Пакеты, перехваченные в общей или публичной сети, невозможно расшифровать без ключей шифрования. Такой канал, по которому частные данные передаются в инкапсулированном и зашифрованном виде, и называется VPN-подключением. На нижней части рисунка представлен логический эквивалент подключения типа «точка-точка», данный эквивалент представлен с цель наглядного демонстрирования данного подключения. В верхней части рисунка более абстрактное и понятное для восприятия обозначение.

Рис.1. Виртуальные частные сети. Варианты подключений

1.2. Свойства VPN-подключений

VPN-подключения, использующие протоколы PPTP, L2TP/IPsec и SSTP, имеют следующие свойства.

Инкапсуляция

Инкапсуля́ция (лат. in capsula) — размещение в оболочке, изоляция, закрытие чего-либо инородного с целью исключения влияния на окружающее.

VPN-технология обеспечивает инкапсуляцию частных данных с заголовком, содержащим сведения маршрутизации для передачи этих данных по транзитной сети. Примеры инкапсуляции см. в разделе Туннельные протоколы VPN.

Проверка подлинности

Существует три различные формы проверки подлинности для VPN-подключений.

Проверка подлинности на уровне пользователя по протоколу PPP

Для установления VPN-подключения VPN-сервер выполняет проверку подлинности VPN-клиента, пытающегося установить подключение, на уровне пользователя по протоколу PPP и проверяет, имеет ли VPN-клиент требуемую авторизацию. При взаимной проверке подлинности VPN-клиент также выполняет проверку подлинности VPN-сервера, что гарантирует защиту от компьютеров, выдающих себя за VPN-серверы.

Проверка подлинности на уровне компьютера по протоколу IKE

Для установления сопоставления безопасности IPsec VPN-клиент и VPN-сервер используют протокол IKE для обмена сертификатами компьютеров или предварительным ключом. В обоих случая VPN-клиент и VPN-сервер выполняют взаимную проверку подлинности на уровне компьютера. Настоятельно рекомендуется выбирать проверку подлинности по сертификату компьютера из-за большей безопасности этого метода. Проверка подлинности на уровне компьютера выполняется только для подключений L2TP/IPsec.

Проверка подлинности источника данных и обеспечение целостности данных

Чтобы убедиться в том, что источником отправленных по VPN-подключению данных является другая сторона VPN-подключения и что они переданы в неизменном виде, данные содержат контрольную сумму шифрования, основанную на ключе шифрования, который известен только отправителю и получателю. Проверка подлинности источника данных и обеспечение целостности данных доступны только для подключений L2TP/IPsec.

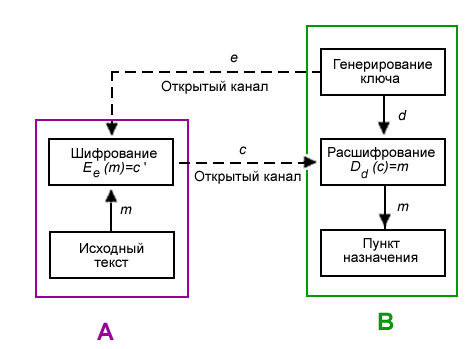

Шифрование данных

Для обеспечения конфиденциальности данных при передаче по общей или публичной транзитной сети они шифруются отправителем и расшифровываются получателем. Успешность процессов шифрования и расшифровки гарантируется в том случае, когда отправитель и получатель используют общий ключ шифрования.

Асимметричное шифрование — система шифрования и/или электронной подписи (ЭП), при которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу и используется для проверки ЭП и для шифрования сообщения. Для генерации ЭП и для расшифровки сообщения используется закрытый ключ. Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах, в частности, в протоколах TLSи его предшественнике SSL (лежащих в основе HTTPS), в SSH.

Схема шифрования с открытым ключом

Пусть  — пространство ключей, а

— пространство ключей, а  и

и  — ключи шифрования и расшифрования соответственно.

— ключи шифрования и расшифрования соответственно.  — функция шифрования для произвольного ключа

— функция шифрования для произвольного ключа

, такая что:

, такая что:

Здесь

, где

, где  — пространство шифротекстов, а

— пространство шифротекстов, а

, где

, где  — пространство сообщений.

— пространство сообщений.

— функция расшифрования, с помощью которой можно найти исходное сообщение

— функция расшифрования, с помощью которой можно найти исходное сообщение  , зная шифротекст

, зная шифротекст  :

:

{ :

:

} — набор шифрования, а {

} — набор шифрования, а { :

:

} — соответствующий набор для расшифрования. Каждая пара

} — соответствующий набор для расшифрования. Каждая пара  имеет свойство: зная

имеет свойство: зная  , невозможно решить уравнение

, невозможно решить уравнение  , то есть для данного произвольного шифротекста

, то есть для данного произвольного шифротекста

, невозможно найти сообщение

, невозможно найти сообщение

. Это значит, что по данному

. Это значит, что по данному  невозможно определить соответствующий ключ расшифрования

невозможно определить соответствующий ключ расшифрования  .

.  является односторонней функцией, а

является односторонней функцией, а  — лазейкой.

— лазейкой.

Ниже показана схема передачи информации лицом А лицу В(Рис.2). Они могут быть как физическими лицами, так и организациями и так далее. Но для более лёгкого восприятия принято участников передачи отождествлять с людьми, чаще всего именуемыми Алиса и Боб. Участника, который стремится перехватить и расшифровать сообщения Алисы и Боба, чаще всего называют Евой.

Рис.2. схема передачи информации лицом А лицу В

Алгоритм шифрования включает в себя следующие щаги

- Боб выбирает пару

и шлёт ключ шифрования

и шлёт ключ шифрования  (открытый ключ) Алисе по открытому каналу, а ключ расшифрования

(открытый ключ) Алисе по открытому каналу, а ключ расшифрования  (закрытый ключ) защищён и секретен (он не должен передаваться по открытому каналу).

(закрытый ключ) защищён и секретен (он не должен передаваться по открытому каналу). - Чтобы послать сообщение

Бобу, Алиса применяет функцию шифрования, определённую открытым ключом

Бобу, Алиса применяет функцию шифрования, определённую открытым ключом  :

:  ,

,  — полученный шифротекст.

— полученный шифротекст. - Боб расшифровывает шифротекст

, применяя обратное преобразование

, применяя обратное преобразование  , однозначно определённое значением

, однозначно определённое значением  .

.

Содержание перехваченных пакетов, отправленных по VPN-подключению в транзитной сети, понятно только владельцам общего ключа. Длина ключа шифрования - это важный параметр безопасности. Для определения ключа шифрования можно использовать вычислительную технику. Однако при возрастании размера ключей шифрования использование подобной техники требует большей вычислительной мощности и большего времени для выполнения этих вычислений. Поэтому для гарантии конфиденциальности данных рекомендуется использовать наибольший возможный ключ.

Преимущества:

- Не нужно предварительно передавать секретный ключ по надёжному каналу.

- Только одной стороне известен ключ дешифрования, который нужно держать в секрете (в симметричной криптографии такой ключ известен обеим сторонам и должен держаться в секрете обеими).

- В больших сетях число ключей в асимметричной криптосистеме значительно меньше, чем в симметричной.

Недостатки:

- В алгоритм сложнее внести изменения.

- Более длинные ключи. Ниже приведена таблица (Табл.1), сопоставляющая длину ключа симметричного алгоритма с длиной ключа RSA с аналогичной криптостойкостью:

|

Длина симметричного ключа, бит |

Длина ключа RSA, бит |

|

56 |

384 |

|

64 |

512 |

|

80 |

768 |

|

112 |

1792 |

|

128 |

2304 |

Табл.1. Таблица сопоставления ключа симметричного алгоритма с ассиметричным алгоритмом RSA

- Шифрование-расшифрование с использованием пары ключей проходит на два-три порядка медленнее, чем шифрование-расшифрование того же текста симметричным алгоритмом.

- Требуются существенно большие вычислительные ресурсы, поэтому на практике асимметричные криптосистемы используются в сочетании с другими алгоритмами:

- Для ЭЦП сообщение предварительно подвергается хешированию, а с помощью асимметричного ключа подписывается лишь относительно небольшой результат хеш-функции.

- Для шифрования они используются в форме гибридных криптосистем, где большие объёмы данных шифруются симметричным шифром на сеансовом ключе, а с помощью асимметричного шифра передаётся только сам сеансовый ключ.

1.3 Типы VPN

Существует два типа VPN-подключений:

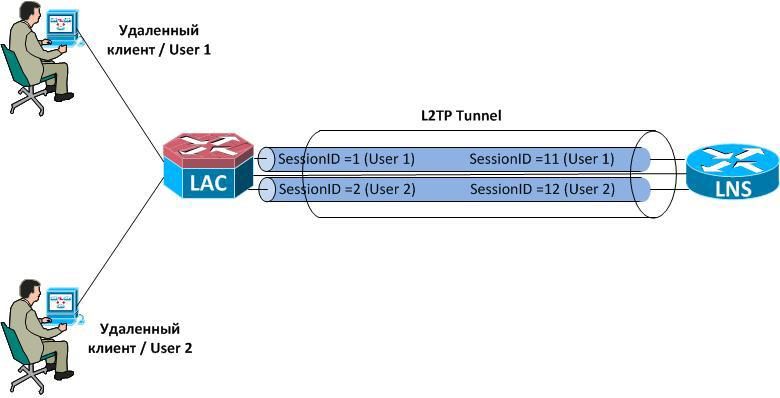

1.3.1. VPN-подключение удаленного доступа

VPN-подключение удаленного доступа(рис.3) дает пользователям возможность работать дома или в дороге, получая доступ к серверу частной сети с помощью инфраструктуры публичной сети, например Интернета. С точки зрения пользователя, VPN-подключение представляет собой подключение типа «точка-точка» между компьютером (VPN-клиентом) и сервером организации. Реальная инфраструктура общей или публичной сети не имеет значения, поскольку данные передаются подобно тому, как если бы они передавались по выделенному частному каналу.

Рис.3. Подключение удаленного клиента

Независимо от количества подключенных клиентов для каждого из них устанавливается собственная сессия, что показано на рисунке 4. При этом различные сессии только на выходе защищенного канала, в то время как на входе они должны иметь одинаковый индикатор (ID) для верного согласования направленного обращения

Рис.4. Подключение двух или более удаленных клиентов

1.3.2. VPN-подключение типа «сеть-сеть»

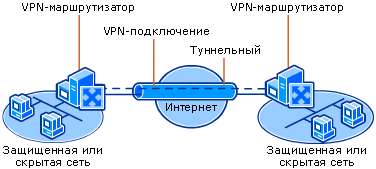

VPN-подключения типа «сеть-сеть» (также называются VPN-подключения типа «маршрутизатор-маршрутизатор») позволяют организациям устанавливать маршрутизируемые подключения между отдельным офисами (или между другими организациями) по публичной сети, при этом обеспечивая безопасность связи(рис.5). Маршрутизируемое VPN-подключение по Интернету логически подобно выделенному каналу глобальной сети (WAN). В случае, когда сети соединены по Интернету, как показано на следующем рисунке, маршрутизатор переадресует пакеты другому маршрутизатору через VPN-подключение. С точки зрения маршрутизаторов VPN-подключение работает как канал уровня передачи данных.

VPN-подключение типа «сеть-сеть» связывает два сегмента частной сети. VPN-сервер обеспечивает маршрутизируемое подключение к сети, к которой прикреплен VPN-сервер. Вызывающий маршрутизатор (VPN-клиент) проходит проверку подлинности на отвечающем маршрутизаторе (VPN-сервере) и, в целях взаимной проверки подлинности, отвечающий маршрутизатор проходит проверку подлинности на вызывающем маршрутизаторе. При VPN-подключении типа «сеть-сеть» пакеты, отсылаемые с любого из маршрутизаторов через VPN-подключение, обычно формируются не на маршрутизаторах.

Рис.5.VPN-подключение типа «сеть-сеть»

ГЛАВА 2. РАССМОТРЕНИЕ ИСПОЛЬЗУЕМЫХ ПРОТОКОЛОВ, ВЫБОР И ПРИМЕНЕНИЕ ТУНЕЛЬНЫХ ПРОТОКОЛОВ В РАССПРЕДЕЛЕННЫХ СИСТЕМАХ СВЯЗИ

2.1. Используемые протоколы в VPN-сетях

В зависимости от применяемого протокола VPN подразделяются на:

Туннельные протоколы VPN

Туннелирование обеспечивает инкапсуляцию пакета одного протокола внутри датаграммы другого протокола. Например, протокол VPN использует протокол PPTP для инкапсуляции IP-пакетов в общедоступной сети, например в Интернете. Можно настроить VPN-решение на основе протоколов PPTP, L2TP или SSTP.

Протоколы PPTP, L2TP и SSTP во многом зависят от исходных возможностей протокола типа «точка-точка» (PPP). Протокол PPP был разработан для отправки данных по соединениям удаленного доступа или выделенным соединениям типа «точка-точка». В случае с IP-протоколом протокол PPP инкапсулирует IP-пакеты внутри PPP-кадров, а затем передает инкапсулированные PPP-пакеты по соединению типа «точка-точка». Изначально протокол PPP создавался как протокол соединения между клиентом удаленного доступа и сервером сетевого доступа.

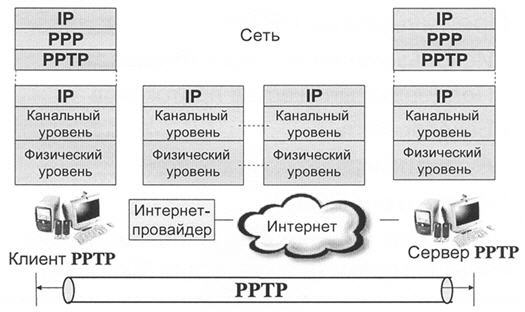

2.1.1 Протокол PPTP

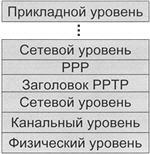

Протокол PPTP (Point-to-point tunneling protocol) поддерживает шифрование и инкапсуляцию многопротокольного трафика с использованием IP-заголовка для отправки по IP-сети или общедоступной IP-сети, например по Интернету. Протокол PPTP может использоваться для подключений удаленного доступа и VPN-подключений типа «сеть-сеть». При использовании Интернета в качестве общедоступной сети для VPN-подключений PPTP-сервер представляет собой VPN-сервер с поддержкой PPTP, один интерфейс которого находится в Интернете, а второй - в интрасети(рис.6).

Рис.6.Модель протокола PPTP

PPTP обеспечивает безопасную передачу данных от удаленного клиента к отдельному серверу предприятия путем создания в сети TCP/IP частной виртуальной сети. PPTP может также использоваться для организации тунеля между двумя локальными сетями. PPTP работает, устанавливая обычную PPP-сессию с противоположной стороной с помощью протокола Generic Routing Encapsulation (GRE). Второе соединение на TCP порту 1723 используется для инициации и управления GRE-соединением. Для защиты данных PPTP-траффика может быть использован протокол MPPE. Для аутентификации клиентов могут использоваться различные механизмы, наиболее безопасные из них — MSCHAPv2 и EAP-TLS.

Для обеспечения работы клиента по протоколу PPTP, необходимо установить IP-соединение с туннельным сервером PPTP. Все передаваемые по этому соединению данные могут быть защищены и сжаты. По туннелю PPTP могут передаваться данные различных протоколов сетевого уровня (TCP/IP, NetBEUI и IPX). Наглядно все эти действия представлены на рисунке 7 - распределение уровней тунельного протокола непосредственно внутри сети

Рис.7. Распределение уровней тунельного протокола

Преимущества протокола PPTP:

- Использование частного IP-адреса. Пространство IP-адресов частной сети не должно координироваться с пространством глобальных (внешних) адресов.

- Поддержка множества протоколов. Можно осуществлять доступ к частным сетям, использующим различные комбинации TCP/IP или IPX.

- Безопасность передачи данных. Для предотвращения несанкционированного подключения используются протоколы и политики обеспечения безопасности сервера удаленного доступа.

- Возможность использования аутентификации и защиты данных при передаче пакетов через Интернет.

Несмотря на все преимущества, на сегодняшний день считается наименее безопасным из всех протоколов и его не рекомендуется применять во внешних сетях для работы с информацией доступ к которой для посторонних лиц нежелателен. Для организации соединения используется две сетевых сессии: для передачи данных устанавливается PPP сессия с помощью протокола GRE, и соединение на ТСР порту 1723 для инициализации и управления соединением. В связи с этим нередко возникают сложности с установлением подобного соединения в некоторых сетях, например, гостиничных или мобильных операторов.

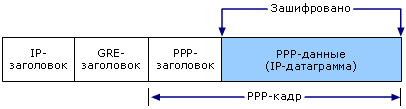

Инкапсуляция

Протокол PPTP инкапсулирует PPP-кадры в IP-датаграммы для передачи по сети. Протокол PPTP использует TCP-соединение для управления туннелем и измененную версию протокола GRE с целью инкапсуляции PPP-кадров для туннелированных данных. Полезные данные инкапсулированных PPP-кадров могут быть шифрованными, сжатыми или и теми, и другими одновременно. На рисунке 8 изображена структура PPTP-пакета, содержащего IP-датаграмму.

Рис8.Структура PPTP-пакета, содержащего IP-датаграмму

Шифрование

PPP-кадр шифруется по алгоритму шифрования MPPE с помощью ключей шифрования, создаваемых в процессе проверки подлинности по протоколу MS-CHAP версии 2 или EAP-TLS. Для успешного шифрования полезных данных PPP-кадров клиенты виртуальной частной сети должны использовать протоколы проверки подлинности MS-CHAP версии 2 или EAP-TLS. Протокол PPTP использует возможности PPP-шифрования, инкапсулируя ранее зашифрованный PPP-кадр.

2.1.2. Протокол L2TP

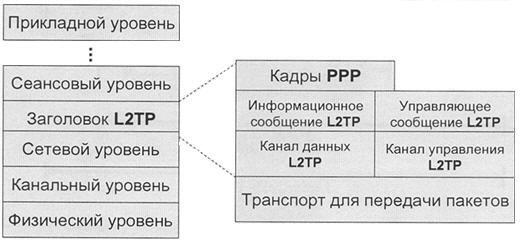

L2TP (Layer 2 Tunneling Protocol) -- протокол туннелирования второго уровня, более совершенный протокол, созданный на базе PPTP и L2F (протокол эстафетной передачи второго уровня от Cisco). К его достоинствам относится гораздо более высокая безопасность за счет шифрования средствами протокола IPSec и объединения канала данных и канала управления в одну UDP сессию.

Рис.9.Распределение уровней и содержание L2TP

Протокол L2TP обеспечивает шифрование многопротокольного трафика и его отправку в любой среде, поддерживающей доставку датаграмм типа «точка-точка», например в IP-среде или в асинхронном режиме передачи (ATM). Протокол L2TP - это комбинация протокола PPTP и переадресации второго уровня (L2F), технологии корпорации Cisco Systems, Inc. Протокол L2TP объединяет в себе лучшие возможности PPTP и L2F.

В отличие от протокола PPTP, реализация протокола L2TP корпорацией Майкрософт не использует шифрование MPPE для PPP-датаграмм. Службы шифрования протокола L2TP работают на основе IPsec в транспортном режиме. Комбинация протоколов L2TP и IPsec называется L2TP/IPsec.

Необходимо, чтобы протоколы L2TP и IPsec поддерживались как VPN-клиентом, так и VPN-сервером. Клиентская поддержка протокола L2TP встроена в клиенты удаленного доступа операционных систем Windows Vista® и Windows XP;, а поддержка протокола L2TP для VPN-сервера включена в операционные системы семейств Windows Server® 2008 и Windows Server 2003.

Протокол L2TP устанавливается совместно с TCP/IP-протоколом.

Преимущества протокола L2TP:

- Разнообразие протоколов. Так как используется кадрирование PPP, удаленные пользователи могут использовать для доступа к корпоративому узлу большое количество различных протоколов, таких как IP, IPX и т.д.

- Создание туннелей в различных сетях. L2TP может работать как в сетях IP, так и в сетях ATM, Frame Relay и др.

- Безопасность передачи данных. При этом, пользователь не должен иметь никакого специального программного обеспечения.

- Возможность аутентификации пользователей.

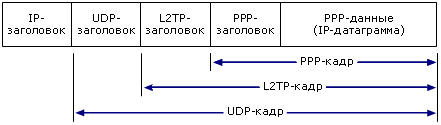

Инкапсуляция

Инкапсуляция пакетов L2TP/IPsec выполняется на двух уровнях:

Первый уровень: инкапсуляция L2TP

К PPP-кадру (IP-датаграмме) добавляются заголовки L2TP и UDP.

Наглядно представлено ниже на рисунке 10.

Рис.10.Структура L2TP-пакета, содержащего IP-датаграмму

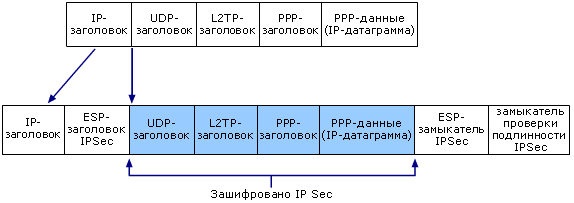

Второй уровень: инкапсуляция IPsec

К получившемуся сообщению L2TP добавляются заголовок и замыкатель протокола ESP IPsec, замыкатель проверки подлинности IPsec, который обеспечивает целостность и проверку подлинности сообщения, а также окончательный IP-заголовок. В IP-заголовке содержатся исходный и конечный IP-адреса, соответствующие VPN-клиенту и VPN-серверу.

Рис.11.Шифрование L2TP-трафика с помощью протокола ESP IPsec

Шифрование

Сообщение L2TP шифруется по стандарту шифрования данных DES или по тройному стандарту DES (3DES), используя ключи шифрования, полученные в процессе согласования по протоколу IKE.

2.1.3. Протокол SSTP

Туннельный протокол безопасных соединений (SSTP) - это новый туннельный протокол, использующий протокол HTTPS и порт TCP 443 для передачи трафика через брандмауэры и веб-прокси, которые могут блокировать трафик PPTP и L2TP/IPsec. Протокол SSTP предоставляет механизм инкапсуляции PPP-трафика по SSL-каналу протокола HTTPS. Протокол PPP поддерживает методы строгой проверки подлинности, например EAP-TLS. Протокол SSL обеспечивает безопасность на транспортном уровне с согласованием расширенных ключей, шифрованием и проверкой целостности. Требует для своей работы открытого порта 443, что позволяет устанавливать соединения из любого места, даже находясь за цепочкой прокси.

При попытке клиента установить VPN-подключение по протоколу SSTP этот протокол устанавливает двунаправленное HTTPS-соединение с SSTP-сервером. По данному HTTPS-уровню пакеты протокола передаются в виде полезных данных.

Инкапсуляция

Протокол SSTP инкапсулирует PPP-кадры в IP-датаграммы для передачи по сети. Для управления туннелем и передачи PPP-кадров данных протокол SSTP использует TCP-подключение (порт 443).

Шифрование

Сообщение SSTP шифруется каналом SSL протокола HTTPS.

SSL (Secure Socket Layer) протокол защищенных сокетов, обеспечивающий безопасную передачу данных по сети Интернет. При его использовании создается защищенное соединение между клиентом и сервером.

SSL использует защиту данных с открытым ключом для подтверждения подлинности передатчика и получателя. Поддерживает надёжность передачи данных за счёт использования корректирующих кодов и безопасных хэш-функций.

SSL состоит из двух уровней. На нижних уровнях (уровни 4-5) многоуровневого транспортного протокола (например, TCP) он является протоколом записи и используется для инкапсуляции (то есть формирования пакета) различных протоколов. Для каждого инкапсулированного протокола он обеспечивает условия, при которых сервер и клиент могут подтверждать друг другу свою подлинность, выполнять защиту передаваемых данных и производить обмен ключами, прежде чем протокол прикладной программы начнет передавать и получать данные.

Преимущества протокола SSL:

- Простота использования

- Нет необходимости в дополнительном программном обеспечении

- Безопасный удаленный доступ

2.5. Выбор туннельного протокола

При выборе среди протоколов PPTP, L2TP/IPsec или SSTP для VPN-решения удаленного доступа следует принять во внимание следующее.

Протокол PPTP поддерживается различными клиентами от Майкрософт, включая ОС Microsoft Windows 2000, Windows XP;, Windows Vista и Windows Server 2008. В отличие от протокола L2TP/IPsec, протокол PPTP не требует использования инфраструктуры открытых ключей (PKI). VPN-подключения по протоколу PPTP обеспечивают конфиденциальность данных при помощи шифрования (захваченные пакеты невозможно интерпретировать без ключа шифрования). Однако VPN-подключения по протоколу PPTP не обеспечивают целостности данных (доказательство неизменности данных при передаче) или проверку подлинности данных (доказательство отправки данных авторизованным пользователем).

Протокол L2TP может использоваться только с клиентскими компьютерами под управлением ОС Windows 2000, Windows XP; или Windows Vista. Протокол L2TP поддерживает методы проверки подлинности IPsec по сертификатам компьютеров и предварительным ключам. При проверке подлинности по сертификату компьютера (рекомендуемый метод проверки подлинности) для выдачи этих сертификатов компьютеру VPN-сервера и всем компьютерам VPN-клиентов требуется инфраструктура PKI. При использовании IPsec VPN-подключения по протоколу L2TP/IPsec обеспечивают конфиденциальность, целостность и проверку подлинности данных.

В отличие от протоколов PPTP и SSTP, протокол L2TP/IPsec обеспечивает проверку подлинности компьютера на уровне IPsec и проверку подлинности пользователя на уровне PPP.

Протокол SSTP поддерживается только клиентскими компьютерами под управлением ОС Windows Vista с пакетом обновлений 1 (SP1) или ОС Windows Server 2008. При использовании SSL VPN-подключения по протоколу SSTP обеспечивают конфиденциальность, целостность и проверку подлинности данных.

Все три типа туннелей на верхнем уровне стека сетевых протоколов передают PPP-кадры. Поэтому общие черты протокола PPP, например, схемы проверки подлинности, согласование протокола IP версии 4 (IPv4) и протокола IP версии 6 (IPV6), а также защита доступа к сети (NAP), одинаковы для всех трех типов туннелей.

2.6. Применение VPN

Рассмотрим несколько наиболее часто используемые применения VPN:

Доступ в интернет. Чаще всего применяется провайдерами городских сетей, но также весьма распространенный способ и в сетях предприятий. Основным достоинством является более высокий уровень безопасности, так как доступ в локальную сеть и интернет осуществляется через две разные сети, что позволяет задать для них разные уровни безопасности. При классическом решении - раздача интернета в корпоративную сеть - выдержать разные уровни безопасности для локального и интернет трафика практически не представляется возможным.

Доступ в корпоративную сеть извне, также возможно объединение сетей филиалов в единую сеть. Это собственно то, для чего и задумывали VPN, позволяет организовать безопасную работу в единой корпоративной сети для клиентов, находящихся вне предприятия. Широко используется для объединения территориально разнесенных подразделений, обеспечения доступа в сеть для сотрудников, находящихся в командировке или на отдыхе, дает возможность работать из дома.

Объединение сегментов корпоративной сети. Зачастую сеть предприятия состоит из нескольких сегментов с различным уровнем безопасности и доверия. В этом случае для взаимодействия между сегментами можно использовать VPN, это гораздо более безопасное решение, нежели простое объединение сетей. Например, таким образом можно организовать доступ сети складов к отдельным ресурсам сети отдела продаж. Так как это отдельная логическая сеть, для нее можно задать все необходимые требования безопасности, не влияя на работу отдельных сетей.

Настройка VPN соединения.

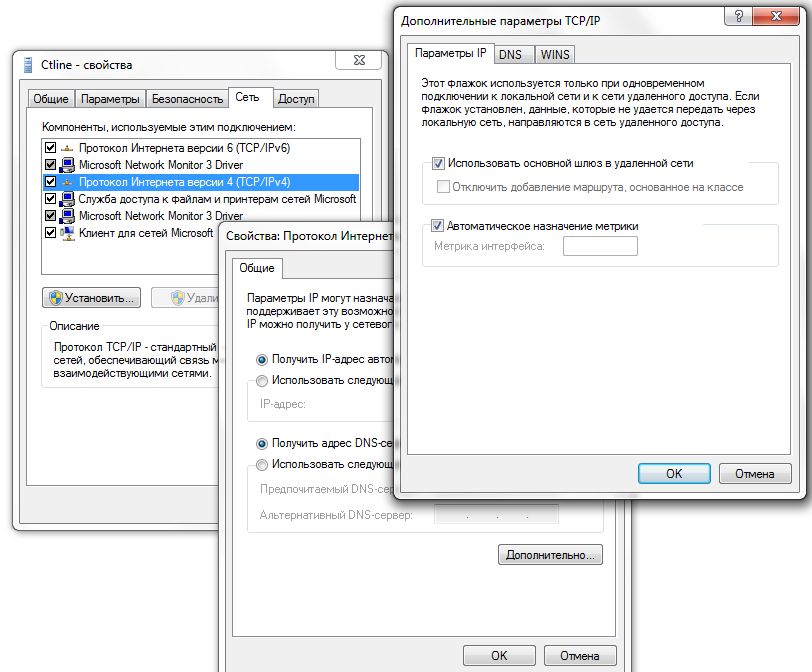

В качестве клиентов VPN сервера с большой болей вероятности будут выступать рабочие станции под управлением Windows, в то время как сервер может работать как под Windows, так и под Linux или BSD, поэтому будем рассматривать настройки соединения на примере Windows 7. Мы не будем останавливаться на базовых настройках, они просты и понятны, остановимся на одном тонком моменте.

При подключении обычного VPN соединения основной шлюз будет указан для VPN сети, то есть интернет на клиентской машине пропадет или будет использоваться через подключение в удаленной сети. Понятно, что это как минимум неудобно, а в ряде случаев способно привести к двойной оплате трафика (один раз в удаленной сети, второй раз в сети провайдера). Для исключения этого момента на закладке Сеть в свойствах протокола TCP/IPv4 нажимаем кнопку Дополнительно и в открывшемся окне снимаем галочку Использовать основной шлюз в удаленной сети.

Рис.12. Настройки соединения на примере Windows 7

ГЛАВА 3. ПОСТРОЕНИЕ И МАРШРУТИЗАЦИЯ СЕТЕЙ РАЗНЫХ УРОВНЕЙ ДЛЯ ОРГАНИЗАЦИИ РАСПРЕДЕЛЕННЫХ ЗАЩИЩЕННЫХ СОЕДИНЕНИЙ

3.1. Маршрутизация и структура сети.

3.1.1. Муниципальный уровень.

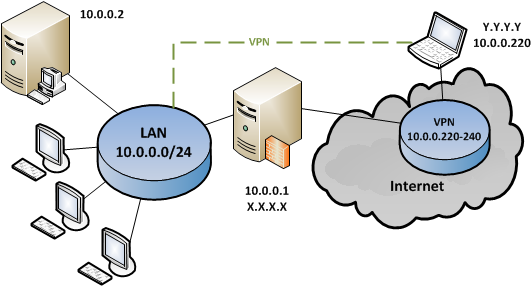

VPN-сеть муниципального уровня содержит информацию, утечка которой не нанесет ощутимого ущерба организации. Поэтому для ее реализации предлагается простой метод, когда клиенты получают адреса из диапазона локальной сети (рис.13).

Рис.13. Клиенты получают адреса из диапазона локальной сети.

Данный вариант требует поддержки со стороны сервера Proxy ARP, который позволяет объединить две не связанные на канальном уровне сети в одну. Все хосты будут "считать" что находятся в одной физической сети и обмениваться трафиком без какой-либо дополнительной маршрутизации.

К достоинствам такого варианта относится простота реализации и доступ удаленных клиентов к ресурсам сети. Однако безопасность этого решения крайне низка и требует высокого уровня доверия к удаленным клиентам, потому как практически невозможно разграничить доступ к ресурсам между клиентами локальной сети и VPN клиентами.

3.1.2. Региональный уровень.

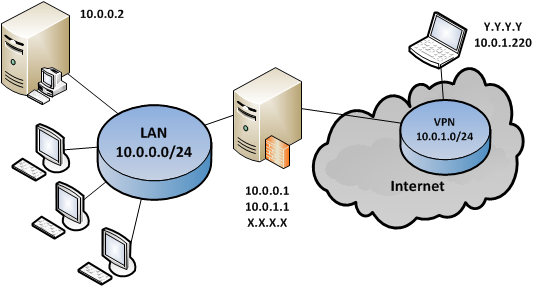

Региональный уровень обрабатывает информацию, которая передается на него всеми подключенными клиентами муниципального уровня, а также имеет связь с федеральным уровнем, в связи с чем он требует повышенного уровня безопасности, т.к. утечка данных имеет щутимые риски. В данном случае предлагается способ, при котором клиенты получают адреса из диапазона который не является частью локальной сети, но маршрутизируется из нее (Рис.14).

Рис.14.Клиенты получают адреса из диапазона который не является частью локальной сети, но маршрутизируется из нее.

Этот вариант предусматривает выделение удаленных клиентов в отдельную подсеть, в данном случае это 10.0.1.0/24. Обе подсети могут быть частью общей сети 10.0.0.0/23. Управление структурой сети можн осуществлять двумя способами: при помощи маски подсети или маршрутизации. Первый вариант позволяет переместив ПК в сеть 10.0.0.0/23 (изменив маску с 255.255.255.0 на 255.255.254.0), дав при этом ему доступ к обеим подсетям.

Данный способ позволяет направлять пакеты из одной подсети через шлюз во вторую подсеть. В нашем случае это гораздо более предпочтительно, потому как можно гибко настроить правила для разных подсетей с разным уровнем доверия.

Конфигурация.

Для доступа клиентских ПК из одной подсети в другую необходим указать для них статические маршруты. Рекомендуется использовать запись вида:

X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z

где X.X.X.X сеть, Y.Y.Y.Y маска сети, Z.Z.Z.Z шлюз. Добавить маршрут в среде Windows можно командой:

route add X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z

Убедившись что все работает нужно добавить маршруты на постоянной основе. В Windows это делается добавлением к команде ключа -p:

route add X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z -p

В Ubuntu потребуется добавить в файл /etc/network/interfaces, после описания интерфейса, строки:

up route add -net X.X.X.X netmask Y.Y.Y.Y gw Z.Z.Z.Z

Вернемся к нашим маршрутам. Для доступа удаленных клиентов в нашу локальную сеть необходимо прописать маршрут к ней:

10.0.0.0 mask 255.255.255.0 10.0.1.1

И наоборот, для доступа из локальной сети к удаленным клиентам, если такой необходимости нет, данный маршрут можно не прописывать:

10.0.1.0 mask 255.255.255.0 10.0.0.1

Данная схема наиболее оптимальна для регионального уровня, так как для удаленной подсети можно установить свои правила, существенно ограничивающие права и возможности удаленных клиентов в локальной сети.

3.1.3. Федеральный уровень.

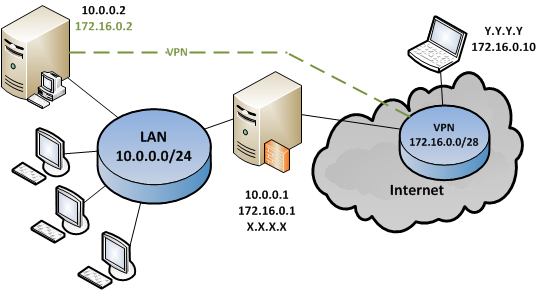

Для федерального уровня необходима максимально возможная степень защищенности, так как он имеет доступ к информации, предоставленной всеми подключаемыми клиентами регионального уровня. Для него предлагается схема, которая обычно не предусматривает маршрутизацию из локальной сети в удаленную. При такой реализации удаленным клиентам доступны только ресурсы опубликованные в VPN, для доступа к локальной сети одного указания маршрута (как в случае регионального уровня) будет недостаточно, также потребуется настройка сервера на трансляцию пакетов (NAT) из локальной сети в удаленную и наоборот (рисунок 15).

Рис.15.Клиенты получают адреса из диапазона который не маршрутизируется из локальной сети.

Опубликовать ресурс в VPN-сети федерального уровня можно несколькими способами: разместить его на VPN сервере и разрешить доступ к нему из удаленной сети, открыть в удаленную сеть нужный порт или подключить нужный ресурс в качестве клиента удаленной сети. На вышеприведенной схеме подобным образом опубликован терминальный сервер 10.0.0.2, который будет доступен в удаленной сети по адресу 172.16.0.2

3.1.4. Установление соединения между уровнями.

Три рассмотренных уровня (муниципальный, региональный и федеральный) должны иметь возможность обмена данными друг с другом. Однако, прямая связь муниципального и федерального уровней не устанавливается - это противоречит требованиям безопасности, к тому же большинство информации муниципального уровня, передаваемой в вышестоящие сети, адресована на региональный уровень, Для исключительных случаев обмена информацией предлагается использовать посредника - региональный уровень.

Таким образом, необходимо лишь установление связи от множества нижестоящих уровней к единственному вышестоящему (“муниципальный - региональный” и “региональный - федеральный”). Пример установления такого соединения приведен на рисунке 16.

Рис.16.Установление соединения между уровнями.

Данная схема применяется для объединения нескольких подсетей различных уровней в единую сеть. Структура такой сети более сложна (существуют правила и ограничения в доступе к тем или иным ресурсам).

Маршрутизация.

Клиенты подсети LAN1 должны передавать пакеты к подсети LAN2 на шлюз роутера, который в свою очередь должен передать их на другой конец VPN туннеля. Для подсети LAN2 потребуется аналогичная маршрутизация, только в обратном направлении.

Поэтому на клиентах подсети LAN1 указывается маршрут к LAN2:

10.0.1.0 mask 255.255.255.0 10.0.0.1

На роутере подсети LAN1 указывают маршрут на другой конец туннеля:

10.0.1.0 mask 255.255.255.0 172.16.0.2

Для подсети LAN2 маршруты будут выглядеть следующим образом, для клиентов:

10.0.0.0 mask 255.255.255.0 10.0.1.1

Для роутера:

10.0.0.0 mask 255.255.255.0 172.16.0.1

ЗАКЛЮЧЕНИЕ

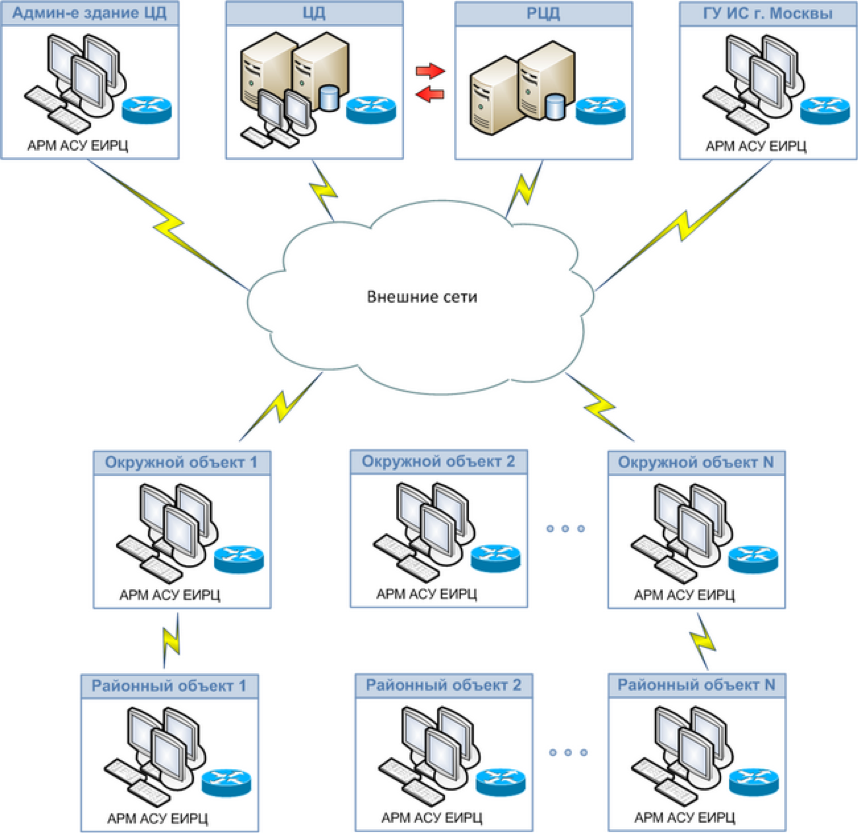

На объекты Центрального аппарата и объекты федеральных уровней устанавливаются криптошлюзы в кластерном исполнении с полным аппаратным и программным дублированием для обеспечения отказоустойчивости. На уровне ЦА также развёрнута система централизованного администрирования на базе Управление, позволяющая в реальном времени управлять более 5000 криптошлюзов.На региональном уровне устанавливаются криптошлюзы на базе Офис.Подключение автоматизированных рабочих мест и мобильных (удалённых) пользователей осуществляется при помощи компонента Клиент.

Рис.17. Итоговая модель построения защищенной сети передачи данных

Преимущества:

- Унификация криптошлюзов в рамках единой системы. До внедрения семейства продуктов использовались криптошлюзы сторонних производителей, управление которыми велось в ручном режиме и для каждого объекта отдельно.

- Создана система централизованного управления и мониторинга в реальном времени. Это не только снижает затраты на администрирование всей системы, но и обеспечивает лучшую доступность информационных ресурсов, снижая время простоев.

- Гибкая доменная система управления: ЦА имеет возможность делегировать функции управления частью системы на нижестоящие уровни иерархии, не потеряв контроля над системой. Делегирование функций управления в отдельных случаях позволяет снять нагрузку с администратора всей системы.

- Отказоустойчивость за счёт кластерного исполнения ключевых узлов системы: регламентное время переключения между узлами кластера, в случае выхода из строя основного узла, составляет не более одной минуты.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Иванов М. А. Криптографические методы защиты информации в компьютерных системах и сетях. — М.: КУДИЦ-ОБРАЗ, 2001. — 368 с.

- Кульгин М. Технологии корпоративных сетей. Энциклопедия. — СПб.: Питер, 2000. — 704 с.

- Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. — СПб.: Питер, 2001. — 672 с.

- Романец Ю. В. Тимофеев П. А., Шаньгин В. Ф. Защита информации в компьютерных системах и сетях. 2-е изд. — М: Радио и связь, 2002. −328 с.

- Столлингс В. Основы защиты сетей. Приложения и стандарты = Network Security Essentials. Applications and Standards. — М.: «Вильямс», 2002. — С. 432. — ISBN 0-13-016093-8.

- Документация по протоколу PPTP содержится в RFC 2637 в Базе данных IETF RFC

- Документация по протоколу L2TP содержится в RFC 2661 в Базе данных IETF RFC

- Документация по протоколу L2TP/IPsec содержится в RFC 3193 в Базе данных IETF RFC

- Брандмауэр. Назначение, специфика настройки, принцип использования(Понятие брандмауэр)

- Проектирование бизнес-процессов для страховой компании «Ингосстрах»

- Особенности устройства современного персонального компьютера

- Разработка регламента выполнения процесса «Складской учет» (Склад как звено логистического процесса)

- Роль мотивации в поведении организации(ООО «АВС-электро»)

- Особенности управления организациями в современных условиях и пути его совершенствования (Задачи, принципы и функции управления организацией)

- Опыт, современное состояние и направления совершенствования государственной службы в России

- СТАТУС НОТАРИУСА(Правовой статут нотариуса: права, обязанности, ответственность)

- Система права и ее структурные характеристики

- Налоги с физических лиц и их экономическое значение (Теоретические и нормативно-правовые основы налогообложения физических лиц в РФ)

- Международный валютный фонд: цели, функции, особенности(Внутренняя среда МВФ)

- Профессиональные компетенции специалистов банка в области кредитования