Технические и организационные подходы к защите VoIP систем предприятия

Содержание:

Введение.

Вопрос безопасности связи всегда был одним из важных в сетях телекоммуникаций. В настоящее время в связи с бурным развитием глобальных компьютерных сетей, и в том числе сетей Интернет-телефонии, обеспечение безопасности передачи информации становится еще более актуальным. Осталось в прошлом то время, когда операторы с опасением относились к использованию IP-телефонии, считая уровень защищенности таких сетей низким. Сегодня уже можно говорить о том, что IP-телефония стала неким стандартом в телефонных коммуникациях. Это объясняется удобством, относительной надежностью и относительно невысокой стоимостью IP-телефонии по сравнению с аналоговой связью. VoIP — система связи, обеспечивающая передачу речевого сигнала по сети Интернет или по любым другим IP-сетям. Сигнал по каналу связи передаётся в цифровом виде и, как правило, перед передачей преобразовывается (сжимается) с тем, чтобы удалить избыточность.

Из – за растущей популярности IP-телефонии, все больше внимания уделяется вопросу безопасности при ее использовании. Появляется все больше средств и методов защиты IP-телефонии от различных угроз. Поэтому целью моей курсовой работы является анализ и сравнительная характеристика технических и организационных средств защиты IP-телефонии.

Если говорить о недостатках и уязвимостях IP-телефонии, прежде всего, следует отметить те же «болезни», какими страдают другие службы, использующие протокол IP. Это подверженность атакам червей и вирусов, DoS-атакам, несанкционированному удаленному доступу и др. Несмотря на то, что при построении инфраструктуры IP-телефонии данную службу обычно отделяют от сегментов сети, в которых «ходят» не голосовые данные, это еще не является гарантией безопасности.

Я выбрал объектом исследования предприятие среднего уровня - мебельную фабрику «Седьмое небо». Предметом моего исследования на данном предприятии стала их корпоративная сеть IP – телефонии.

Целью моего исследования стало повышение уровня защищенности корпоративной сети IP – телефонии от внешних угроз.

Для достижения этой цели мною был сформулирован ряд задач, способствующих достижению цели исследования:

- Анализ структуры предприятия

- Анализ корпоративной сети IP – телефонии

- Анализ текущих методов защиты IP – телефонии от внешних угроз, установленных на предприятии

- Анализ текущих проблем в защите IP – телефонии от внешних угроз

- Расчет рисков угроз

- Построение дерева угроз

- Формирование модели злоумышленника

- Анализ существующих методов защиты IP – телефонии от внешних угроз

- Выбор методов, наиболее подходящих для объекта исследования

- Расчет остаточных рисков и окупаемости проекта

Сегодня большое количество компаний интегрируют IP-телефонию с другими приложениями, например с электронной почтой. С одной стороны, таким образом, появляются дополнительные удобства, но с другой — и новые уязвимости. Кроме того, для функционирования сети IP-телефонии требуется большое число компонентов, таких, как серверы поддержки, коммутаторы, маршрутизаторы, межсетевые экраны, IP-телефоны и т. д. Разработка мероприятий в области безопасности должна проводиться на основе:

- анализа рисков

- определения критически важных ресурсов системы

- возможных угроз

Глава 1. Анализ объекта исследования.

Анализ методов защиты корпоративной сети предприятия, я решил провести на базе предприятия среднего уровня. Объектом моего исследования стала мебельная фабрика «Седьмое небо». Данная фабрика находится за пределами городской черты и состоит из следующих помещений:

- Административное здание.

- Цех производства.

- Цех сборки.

- Складские помещения материалов и готовой продукции.

На предприятии развернута сеть, разделенная на 4 подсети по объектам предприятия. Также, у фабрики имеется сеть специализированных магазинов, а также два дочерних предприятия. Для осуществления связи между ними используется корпоративная сеть IP – телефонии. В целях обеспечения безопасности сеть IP – телефонии интегрирована с почтовой системой и отделена от основной сети предприятия, что существенно упрощает организацию мероприятий по безопасности. Среднегодовой доход предприятия составляет 90 000 000 р.

Сеть IP – телефонии предприятия построена на базе программы Cisco Unified Communications Manager, серверная часть представлена серверами Cisco UCS C3160 Rack Server. Всего в сети работает 100 конечных пользователей. На данный момент корпоративная сеть IP – телефонии используется мало из–за отсутствия надлежащей защиты. Данные передаются в открытом виде, нет сведений об использовании сети и разграничения доступа. Обеспечена только базовая защита с помощью файервола от внешних угроз.

Для решения данной проблемы необходимо:

- Ввести разграничение доступа.

- Обеспечить шифрование передаваемых данных.

- Обеспечить ведение журналирования.

Существует разнообразное количество способов реализации защиты для корпоративной сети IP телефонии от внешних угроз, и, исходя из потребностей предприятия, система защиты от внешних угроз должна следовать следующим критериям:

- Быстрота передачи данных.

- Неизменность передаваемой информации

- Конфиденциальность

- Стабильность линий передачи информации.

Активы предприятия, связанные с IP – телефонией

|

Актив |

Стоимость |

|

Бухгалтерские отчеты |

4 500 000 |

|

Персональные данные работников |

2 750 000 |

|

Прайс-листы товаров |

980 000 |

|

Сведения о наличие товаров |

866 500 |

|

Общая стоимость активов |

9 096 500 |

В случае успешной атаки на сеть IP – телефонии предприятие теряет внушительную сумму средств.

Глава 2. Типы угроз в сетях IP-телефонии.

Среди основных угроз, которым подвергается IP-телефонная сеть, можно выделить:

- регистрацию чужого терминала, позволяющую делать звонки за чужой счет;

- подмену абонента;

- внесение изменений в голосовой или сигнальный трафик;

- снижение качества голосового трафика;

- перенаправление голосового или сигнального трафика;

- перехват голосового или сигнального трафика;

- подделка голосовых сообщений;

- завершение сеанса связи;

- отказ в обслуживании;

- удаленный несанкционированный доступ к компонентам инфраструктуры IP-телефонии;

- несанкционированное обновление ПО на IP-телефоне (например, с целью внедрения троянской или шпионской программы);

- взлом биллинговой системы (для операторской телефонии).

Это далеко не весь перечень возможных проблем, связанных с использованием IP-телефонии. Альянс по безопасности VoIP (VOIPSA) разработал документ, описывающий широкий спектр угроз IP-телефонии, который помимо технических угроз включает вымогательство через IP-телефонию, спам и т. д.

Из написанных ранее угроз выделяются несколько основных типов, представляющих наибольшую опасность в сетях IP-телефонии:

- Подмена данных о пользователе означает, что один пользователь сети выдает себя за другого. При этом возникает вероятность несанкционированного доступа к важным функциям системы. Использование механизмов аутентификации и авторизации в сети повышает уверенность в том, что пользователь, с которым устанавливается связь, не является подставным лицом и что ему можно предоставить санкционированный доступ.

- Подслушивание. Во время передачи данных о пользователях (пользовательских идентификаторов и паролей) или частных конфиденциальных данных по незащищенным каналам эти данные можно подслушать и впоследствии злоупотреблять ими. Методы шифровки данных снижают вероятность этой угрозы.

- Манипулирование данными. Данные, которые передаются по каналам связи, в принципе можно изменить. Во многих методах шифрования используется технология защиты целостности данных, предотвращающая их несанкционированное изменение.

- Отказ от обслуживания (Denial of Service — DoS) является разновидностью хакерской атаки, в результате которой важные системы становятся недоступными. Это достигается путем переполнения системы ненужным трафиком, на обработку которого уходят все ресурсы системной памяти и процессора. Система связи должна иметь средства для распознавания подобных атак и ограничения их воздействия на сеть.

И все же основное уязвимое место IP-телефонии — это человеческий фактор. Проблема защищенности при развертывании IP-телефонной сети часто отодвигается на задний план, и выбор решения проходит без участия специалистов по безопасности. К тому же специалисты не всегда должным образом настраивают решение, даже если в нем присутствуют надлежащие защитные механизмы, либо приобретаются средства защиты, не предназначенные для эффективной обработки голосового трафика (например, межсетевые экраны могут не понимать фирменный протокол сигнализации, использующийся в решении IP-телефонии). В конце концов, организация вынуждена тратить дополнительные финансовые и людские ресурсы для защиты развернутого решения либо мириться с его незащищенностью.

Модель нарушителя.

С точки зрения внешних угроз корпоративной сети IP-телефонии модель злоумышленника может быть представлена следующим образом:

- Злоумышленник одиночка (хакер, случайный пользователь). Данный тип злоумышленников обычно очень сильно ограничен в финансовом плане. Он необязательно обладает глубокими знаниями в области IP – технологий, чаще всего использует готовые программы, доступные из Интернета, для реализации угроз через давно известные уязвимости. Такой тип нарушителя, как правило, не обладает достаточными знаниями о построении корпоративной сети. Его действия больше носят экспериментальный характер, он не стремится получить доступ к определенной информации или модифицировать ее с целью извлечения выгоды. Характер действия - скрытый, в меру своих способностей. Чаще всего останавливается после проведения первого успешного воздействия (А иногда и вовсе не в состоянии нанести хоть какой-то вред системе). Для борьбы с подобными "исследователями" администраторам безопасности необходимо четко выполнять правила, предписанные политикой безопасности организации. Устанавливать самые последние версии используемых программных продуктов и ОС, а также выпускаемые к ним патчи и расширения. Отслеживать публичные списки обнаруживаемых уязвимостей в аппаратных и программных продуктах известных производителей и совершать рекомендуемые действия для предотвращения реализации угроз с использованием обнаруженных уязвимостей.

- Объединенная группа. Исследуемый тип злоумышленников достаточно скован в своих финансовых возможностях. Она еще не обладает достаточно большими вычислительными мощностями. Но обладание суммарными знаниями в области IP - технологий представляют большую опасность. Такие злоумышленники используют всевозможные приемы для организации сканирования сети с целью выявления новых уязвимостей, применяются также методы реализации угроз через уже известные уязвимости. Используют обнаруженные уязвимости для загрузки своих программ: сетевые черви, вирусы, трояны и другие вредоносные программные средства. Чаще всего они действуют целенаправленно и могут предпринимать определенные усилия для получения представления о принципах функционирования системы безопасности. Планируя свои действия, группа предпринимает все возможные шаги для сокрытия факта несанкционированного доступа. Группа не останавливается до момента достижения поставленной цели или столкновения с непреодолимыми препятствиями для проведения дальнейшего вторжения. Для противостояния действиям подобных групп необходимо использовать последние достижения в области обеспечения информационной безопасности объекта.

- Конкурирующая организация. Данная модель включает в себя: большие вычислительные мощности и каналы передачи данных с высокой пропускной способностью; большие финансовые возможности; высокие знания компьютерных специалистов, как самой компании, так и нанимаемых "под заказ". Возможны попытки подкупа сотрудников службы безопасности или иные действия из области социальной инженерии. Конкуренты могут предпринять серьезные усилия для получения сведений функционирования системы информационной защиты, в том числе внедрить своего представителя в службу безопасности. Среди целей могут быть: блокирование функционирования информационной системы конкурента, нанесение подрыва в имидже, деструктивные действия, направленные на причинение непоправимого ущерба конкуренту, вплоть до его разорения и банкротства. Для этого используются самые изощренные методы проникновения в информационные системы и воздействия на потоки данных в ней. Действия конкурентов могут носить как скрытый, так и открытый, демонстративный характер. При осуществлении своих намерений конкурирующая сторона бьется до победного конца. Может применяться сбор информации, другие разведывательные действия, подкуп и перевербовка сотрудников.

Расчет рисков возникновения угроз

|

Угрозы/Нарушители |

Злоум. одиночка |

Объединен. группа |

Конкурир. организация |

Итоговый риск возникновения угрозы |

|

Подмена абонента |

0,36 |

0,52 |

0,69 |

0,52 |

|

Перехват голосового или сигнального трафика |

0,50 |

0,64 |

0,72 |

0,62 |

|

Перенаправление голосового или сигнального трафика |

0,30 |

0,58 |

0,72 |

0,54 |

|

Отказ в обслуживании |

0,20 |

0,49 |

0,61 |

0,43 |

|

Завершение сеанса связи |

0,27 |

0,44 |

0,66 |

0,45 |

|

Подделка голосовых сообщений |

0,44 |

0,58 |

0,76 |

0,59 |

|

Снижение качества голосового трафика |

0,32 |

0,56 |

0,69 |

0,53 |

|

Взлом биллинговой системы |

0,1 |

0,3 |

0,32 |

0,21 |

|

Несанкционированное обновление ПО на IP-телефоне |

0,11 |

0,19 |

0,27 |

0,19 |

|

Регистрацию чужого терминала, позволяющую делать звонки за чужой счет |

0,03 |

0,10 |

0,20 |

0,11 |

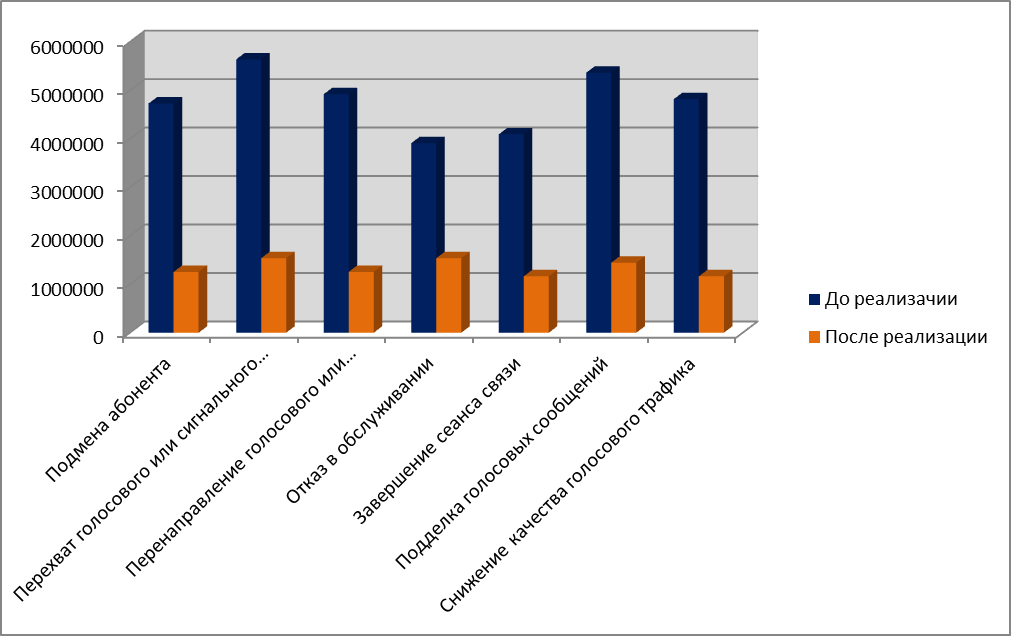

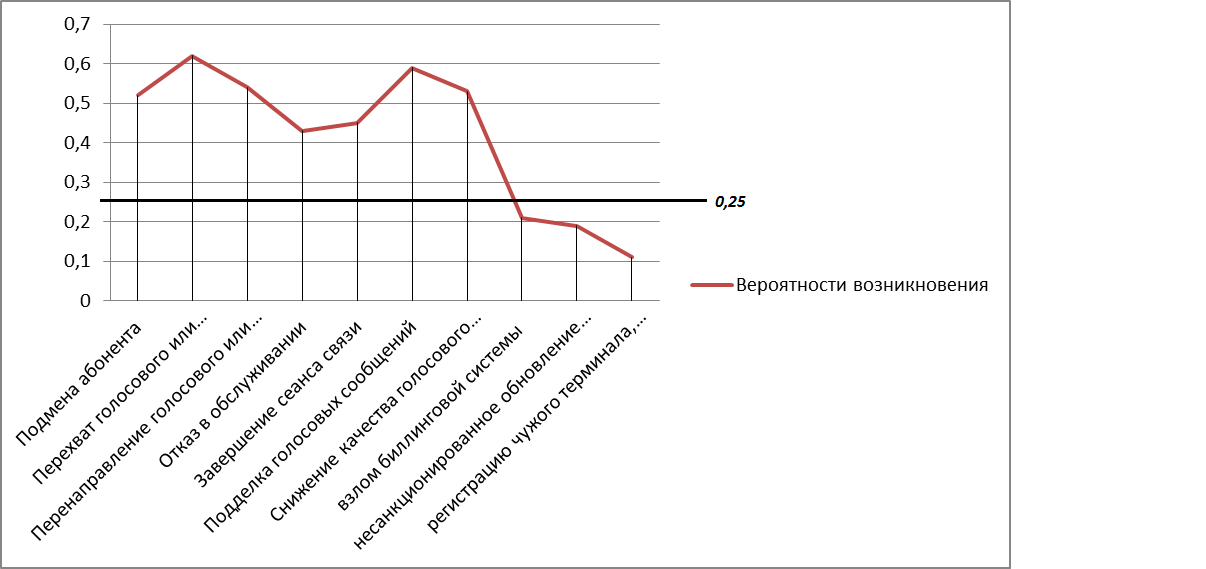

На данном графике представлено дерево внешних угроз для корпоративной сети IP – телефонии мебельной фабрики. Исходя из вероятностей угроз, все угрозы с уровнем ниже 0,25 считаем несущественными и не учитываем их при выборе средств защиты корпоративной сети IP – телефонии от внешних угроз. Исходя из имеющихся активов, произведен расчет ущерба, при реализации угрозы:

|

Угрозы |

Риск возникновения |

Ущерб от атаки |

|

Подмена абонента |

0,52 |

4 730 180 |

|

Перехват голосового или сигнального трафика |

0,62 |

5 639 520 |

|

Перенаправление голосового или сигнального трафика |

0,54 |

4 921 110 |

|

Отказ в обслуживании |

0,43 |

3 911 495 |

|

Завершение сеанса связи |

0,45 |

4 093 425 |

|

Подделка голосовых сообщений |

0,59 |

5 366 935 |

|

Снижение качества голосового трафика |

0,53 |

4 821 145 |

|

Общий ущерб от атак |

33 483 810 |

|

Глава 3. Анализ методов защиты корпоративной сети IP – телефонии от внешних угроз

Конфиденциальность и безопасность являются обязательными требованиями для любой телефонной сети. В настоящее время в связи с бурным развитием глобальных компьютерных сетей, и в том числе сетей Интернет-телефонии, обеспечение безопасности передачи информации становится еще более актуальным. Рассмотрим методы защиты, позволяющие повысить безопасность использования сети IP-телефонии.

3.1. Методы криптографической защиты информации

Основой любой защищенной связи является криптография. Криптографией называется технология составления и расшифровки закодированных сообщений. Кроме того, криптография является важной составляющей для механизмов аутентификации, целостности и конфиденциальности. Обычно криптографические механизмы существуют в виде алгоритма (математической функции) и секретной величины (ключа). Алгоритмы широко известны, в секрете необходимо держать только криптографические ключи. Причем чем больше битов в таком ключе, тем менее он уязвим.

В системах обеспечения безопасности используются три основных криптографических метода:

- симметричное шифрование;

- асимметричное шифрование;

- односторонние хэш-функции.

Все существующие технологии аутентификации, целостности и конфиденциальности созданы на основе именно этих трех методов. Например, цифровые подписи можно представить в виде сочетания асимметричного шифрования с алгоритмом односторонней хэш-функции для поддержки аутентификации и целостности данных.

Безопасной хэш-функцией называется функция, которую легко рассчитать, но обратное восстановление, которой требует непропорционально больших усилий. Входящее сообщение пропускается через математическую функцию (хэш-функцию), и в результате на выходе получают некую последовательность битов. Эта последовательность называется «хэш» (или «результат обработки сообщения»). Этот процесс невозможно восстановить.

Хэш-функция принимает сообщение любой длины и выдает на выходе хэш фиксированной длины.

Обычные хэш-функции включают:

- алгоритм Message Digest 4 (MD4);

- алгоритм Message Digest 5 (MD5);

- алгоритм безопасного хэша (Secure Hash Algorithm — SHA).

Цифровая подпись представляет собой зашифрованный хэш, который добавляется к документу. Она может использоваться для аутентификации отправителя и целостности документа. Цифровые подписи можно создавать с помощью сочетания хэш-функций и криптографии общих ключей.

Цифровым сертификатом называется сообщение с цифровой подписью, которое в настоящее время обычно используется для подтверждения действительности общего ключа. Цифровой сертификат в стандартном формате X.509 включает следующие элементы:

- номер версии;

- серийный номер сертификата;

- эмитент информации об алгоритме;

- эмитент сертификата;

- даты начала и окончания действия сертификата;

- информация об алгоритме общего ключа субъекта сертификата;

Функции шифрования и дешифрования в зависимости от алгоритма могут быть одинаковыми или, что чаще всего, разными, причем процесс дешифрования является инверсией процесса шифрования.

3. 2. Защита от прослушивания

Среди всего многообразия способов несанкционированного перехвата информации особое место занимает анализ трафика в сети доступа, поскольку сеть доступа - самый первый и самый удобный источник связи между абонентами в реальном масштабе времени, и при этом самый незащищенный.

Виртуальные ЛВС снижают в известной степени риск прослушивания телефонных разговоров, однако, в случае перехвата речевых пакетов анализатором восстановление записи разговора для специалиста дело нехитрое. Главным образом, виртуальные ЛВС способны обеспечить защиту от внешних вторжений, но защитить от атаки, инициированной изнутри сети, могут быть не способны. Человек, находящийся внутри периметра сети, может подключить компьютер прямо к разъему настенной розетки, сконфигурировать его как элемент виртуальной ЛВС системы IP-телефонии и начать атаку.

Наиболее совершенный способ противодействия подобным манипуляциям — использование IP-телефонов со встроенными средствами шифрования. Кроме того, дополнительную защиту обеспечивает шифрование трафика между телефонами и шлюзами. На сегодняшний день практически все производители, предлагают встроенные средства шифрования для информационных потоков и сигнализации.

Шифрование трафика является наиболее логичным решением для защиты от прослушивания разговоров, но такая функциональность несет и ряд трудностей, которые необходимо учитывать при построении защищенной связи. Основной проблемой может быть задержка, добавляемая процессом зашифровывания и расшифровывания трафика. При работе в локальной сети подобная проблема, как правило, не дает о себе знать, но при связи через территориально-распределенную сеть способна доставлять неудобства. К тому же шифрование сигнализации, происходящее на прикладном уровне, может затруднить работу межсетевых экранов. В случае применения потокового шифрования задержки гораздо ниже, чем при использовании блочных шифров, хотя полностью от них избавиться не удастся. Вариантом решения проблемы могут служить более быстрые алгоритмы или включение механизмов QoS в модуль шифрования.

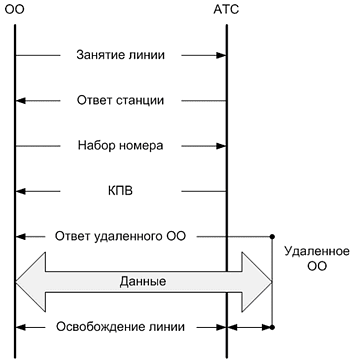

Структурная схема передачи данных в открытом канале показана на рисунке.

Рисунок 1. Передача данных в открытом канале данных

Рисунок 2. Передача данных в полузакрытом канале данных

Основная проблема, с которой сталкиваются пользователи сетей, где применяется сквозное шифрование, связана с тем, что служебная информация, используемая для установления соединения, передается по сети в незашифрованном виде. Опытный криптоаналитик может извлечь для себя массу полезной информации, зная кто с кем, как долго и в какие часы общается через сеть доступа. Для этого ему даже не потребуется быть в курсе предмета общения.

По сравнению с канальным, сквозное шифрование характеризуется более сложной работой с ключами, поскольку каждая пара пользователей должна быть снабжена одинаковыми ключами, прежде чем они смогут связаться друг с другом. А поскольку криптографический алгоритм реализуется на верхних уровнях модели OSI, приходится также сталкиваться со многими существенными различиями в коммуникационных протоколах и интерфейсах сети доступа. Все это затрудняет практическое применение сквозного шифрования.

Ни сквозное, ни канальное шифрование по отдельности уже не удовлетворяют современным требованиям по безопасности. При использовании этих методов злоумышленник может перехватывать адресную информацию, вести мониторинг передаваемых данных, несанкционированно подключаться к линии, искажать передаваемую информацию.

В современных сетях IP-телефонии используется комбинация канального и сквозного шифрования. Этот метод удовлетворяет современным требованиям, предъявляемым сетям IP-телефонии. При этом, может закрывается вся передаваемая по каналу связи информация.

Комбинация канального и сквозного шифрования данных в сети доступа обходится значительно дороже, чем каждое из них по отдельности. Однако именно такой подход позволяет наилучшим образом защитить данные, передаваемые по сети. Шифрование в каждом канале связи не позволяет злоумышленнику анализировать служебную информацию, используемую для маршрутизации. А сквозное шифрование уменьшает вероятность доступа к незашифрованным данным в узлах сети. При этом злоумышленник может проводить анализ только открыто передаваемых данных, но не может нелегально использовать линию связи.

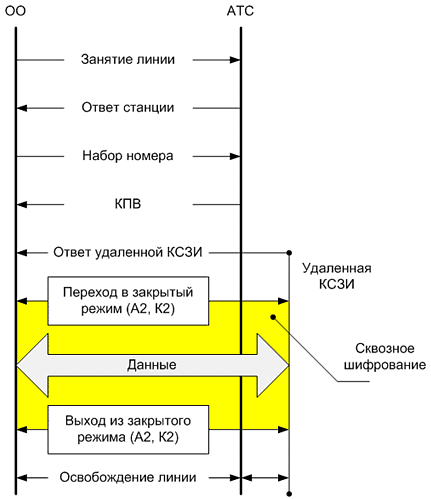

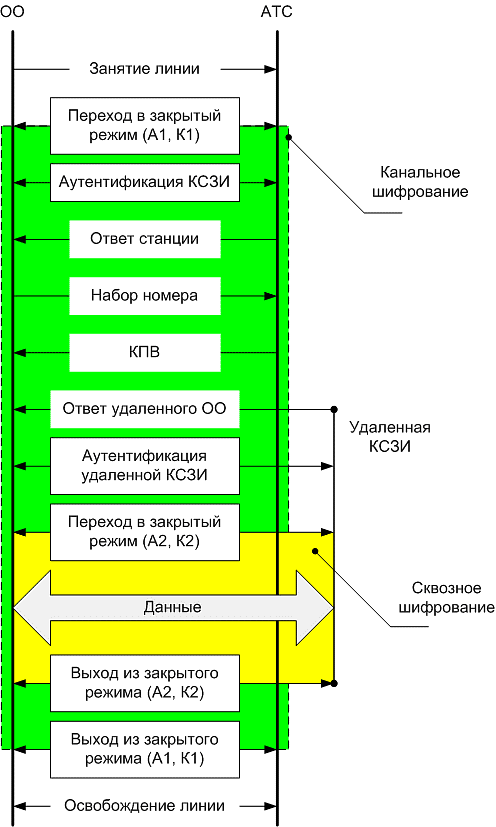

Структурная схема передачи данных в закрытом канале показана на рисунке.

Рисунок 3. Передача данных в закрытом канале данных

При занятии линии (получении сигнала вызова от АТС) происходит автоматический переход в закрытый режим связи (А1, К1). После перехода в закрытый режим, абонентский комплект (АК) или криптографический модуль перед АК АТС аутентифицирует КСЗИ. Данный шаг необходим для устранения возможности несанкционированного использования линии. После проведения аутентификации возможен выход из закрытого режима. При вызове со стороны вызывающего абонента, АТС принимает адресную информацию, устанавливает соединение. При ответе удаленной КСЗИ возможны два варианта: аутентификации удаленной КСЗИ и переход в закрытый режим (А2, К2) либо переход в закрытый режим (А2, К2) и аутентификация удаленной КСЗИ. Аутентификация удаленной КСЗИ необходима для противодействия атаке, при которой удаленная КСЗИ злоумышленника при помощи перекоммутации выдает себя за КСЗИ легального пользователя. После удачной аутентификации удаленной КСЗИ также возможен выход из защищенного режима (отказ от вхождение в защищенный режим). Также при передаче данных необходимо проводить т.н. проверку обратного кода. Проверка обратного кода - представляет собой процедуру защиты, осуществляемую в процессе передачи данных. Заключается в том, что у удаленной КСЗИ периодически запрашивается идентифицирующая информация, которая и называется обратным кодом. Эта информация сравнивается с эталонной, сохраненной при аутентификации в начале сеанса связи. При несовпадении кодов передача блокируется. Проверкой обратного кода можно обнаружить факт изменения (перекоммутации) направлений выдачи данных или злоумышленного использования приемного устройства зарегистрированного (законного) корреспондента.

3.3 Технологии аутентификации

Под аутентификацией понимается процедура идентификации пользователя или конечного устройства (клиента, сервера, коммутатора, маршрутизатора, межсетевого экрана и т. д.). Как правило, за ней следует авторизация пользователя и конечного устройства. Наиболее простым способом аутентификации является использование паролей, но для поддержания высокого уровня безопасности пароли приходится часто менять. Методы использования одноразовых паролей применяются по-прежнему широко. Среди них можно отметить методы аутентификации по протоколу S/Key или при помощи специальных аппаратных средств (token password authentication). Механизм аутентификации по протоколу Point-to-Point Protocol (PPP) часто применяется в среде модемного доступа и включает использование протоколов Password Authentication Protocol (PAP), Challenge Handshake Protocol (CHAP) и Extensible Authentication Protocol (EAP). TACACS+ и Remote Access Dial-In User Service (RADIUS) - это протоколы, которые поддерживают масштабируемые решения в области аутентификации. Протокол Kerberos (Цербер) используется в ограниченных областях для поддержки единой точки входа в сеть.

Система одноразовых паролей S/Key, определенная в RFC 1760, представляет собой систему генерирования одноразовых паролей. Система S/Key обеспечивает авторизованным пользователям безопасный доступ к сетям, в то же время защищая такие сети и пользователей от использования паролей, полученных путем электронного прослушивания сети неавторизованными лицами.

Для доступа к удаленным компьютерным ресурсам применяются различные механизмы аутентификации. Традиционным способом аутентификации является аутентификация по имени ( login name ) и паролю ( password ). Обычно при этом имя и пароль передаются в открытом виде, т. е. без использования каких-либо методов шифрования. Таким образом, имена пользователей и пароли могут быть получены злоумышленником простым методом прослушивания сетевого трафика и разбора сетевых пакетов и в дальнейшем использованы для получения доступа. Этот тип атаки называется пассивной атакой.

S/Key - это система клиент-сервер. Сервер генерирует отклик после получения от клиента login-запроса. Отклик сервера содержит некоторый номер, применяющийся при генерации пароля, и базовую последовательность, называемую "зерном" ( seed ). В ответ клиент генерирует соответствующий одноразовый пароль, используя комбинацию своего персонального пароля ( users personal pass phrase ) и "зерна" ( seed ), содержащегося в отклике сервера, и посылает его серверу. После успешной авторизации клиент получает доступ к серверу и одноразовый пароль не может больше использоваться при следующем диалоге аутентификации. Так как в S/Key персональный пользовательский пароль ( user's private pass-phrase ) никогда не передается по сети и не хранится ни на серверной, ни на клиентской стороне, он не подвергается опасности похищения.

Аутентификация с помощью аппаратных средств работает по одной из двух альтернативных схем:

- по схеме запрос-ответ;

- по схеме аутентификации с синхронизацией по времени.

В схеме запрос-ответ пользователь подключается к серверу аутентификации, который, в свою очередь, предлагает ввести персональный идентификационный номер ( PIN ) или пользовательский идентификатор ( user ID ). Пользователь передает PIN или user ID на сервер, который затем делает "запрос" (передает случайное число, которое появляется на экране пользователя). Пользователь вводит это число в специальное аппаратное устройство, похожее на кредитную карточку, где число запроса шифруется с помощью пользовательского шифровального ключа. Результат шифрования отображается на экране. Пользователь отправляет этот результат на сервер аутентификации. В то время как пользователь подсчитывает этот результат, сервер аутентификации рассчитывает этот же результат самостоятельно, используя для этого базу данных, где хранятся все пользовательские ключи. Получив ответ от пользователя, сервер сравнивает его с результатом собственных вычислений. Если оба результата совпадают - пользователь получает доступ к сети. Если результаты оказываются разными, доступ к сети не предоставляется.

При использовании схемы с синхронизацией по времени на аппаратном устройстве пользователя и на сервере работает секретный алгоритм, который через определенные синхронизированные промежутки времени генерирует идентичные пароли и заменяет старые пароли на новые. Пользователь подключается к серверу аутентификации, который запрашивает у пользователя код доступа. После этого пользователь вводит свой PIN в аппаратное карточное устройство, и в результате на экран выводится некоторая величина, которая представляет собой одноразовый пароль. Этот пароль и отправляется на сервер. Сервер сравнивает его с паролем, который был вычислен на самом сервере. Если пароли совпадают, пользователь получает доступ к сети.

4. Протоколы AAA

Базовыми элементами в области безопасности являются аутентификация, целостность и активная проверка. Аутентификация призвана предотвратить угрозу обезличивания и несанкционированного доступа к ресурсам и данным. Хотя авторизация не всегда включает в свой состав аутентификацию, но чаще всего одно обязательно подразумевает другое. Целостность обеспечивает защиту от подслушивания и манипулирования данными, поддерживая конфиденциальность и неизменность передаваемой информации. И, наконец, активная проверка означает проверку правильности реализации элементов технологии безопасности и помогает обнаруживать несанкционированное проникновение в сеть и атаки типа DоS.

Любая сеть IP-телефонии, как правило, имеет несколько точек доступа; при такой схеме организации реализовывать процесс аутентификации пользователей для каждой точки доступа в отдельности (на месте) не целесообразно. Гораздо разумнее централизовать процесс аутентификации, используя для этого отдельный сервер и общую базу данных, к которым будут обращаться серверы доступа (такое решение получило название непрямой аутентификации). Непрямая аутентификация – модель, в которой механизм аутентификации размещается в стороне от других серверов сети, при этом они связываются с ним каждый раз, когда пользователь запрашивает доступ. Решения на основе непрямой аутентификации позволяют справляться с проблемой масштабируемости на вычислительных центрах, у которых одна группа пользователей, но несколько точек обслуживания.

На сегодняшний момент в корпоративных сетях IP-телефонии наиболее распространены решения ААА на основе протоколов TACACS+ и RADIUS.

4.1 Протокол TACACS+

TACACS+ (Terminal Access Controller Access Control System) - это простой протокол управления доступом, основанный на стандартах User Datagram Protocol (UDP).

Протокол TACACS+ работает по технологии "клиент-сервер", где клиентом TACACS+ обычно является NAS, а сервером TACACS+, как правило, считается "демон" (процесс, запускаемый на машине UNIX или NT). Фундаментальным структурным компонентом протокола TACACS+ является разделение аутентификации, авторизации и учета (AAA - Authentication, Authorization, Accounting). Это позволяет обмениваться идентификационными сообщениями любой длины и содержания и, следовательно, использовать для клиентов TACACS+ любой идентификационный механизм, в том числе PPP РАР, PPP CHAP, аппаратные карты и Kerberos. Обычно аутентификация предшествует авторизации, однако это не обязательно. В запросе на авторизацию можно указать, что аутентификация пользователя не проведена (личность пользователя не доказана). В этом случае лицо, отвечающее за авторизацию, должно самостоятельно решить, допускать такого пользователя к запрашиваемым услугам или нет. Протокол TACACS+ разрешает только положительную или отрицательную авторизацию, однако этот результат допускает настройку на потребности конкретного заказчика. Авторизация может проводиться на разных этапах, например, когда пользователь впервые входит в сеть и хочет открыть графический интерфейс или когда пользователь запускает PPP и пытается использовать поверх PPP протокол IP с конкретным адресом IP. В этих случаях демон сервера TACACS+ может разрешить предоставление услуг, но наложить ограничения по времени или потребовать список доступа IP для канала PPP.

Учет обычно следует за аутентификацией и авторизацией. Учет представляет собой запись действий пользователя. В системе TACACS+ учет может выполнять две задачи. Во-первых, он может применяться для учета использованных услуг (например, для выставления счетов). Во-вторых, его можно задействовать в целях безопасности. Для этого TACACS+ поддерживает три типа учетных записей. Записи "старт" указывают, что услуга должна быть запущена. Записи "стоп" говорят о том, что услуга только что окончилась. Записи "обновление" (update) являются промежуточными и указывают на то, что услуга все еще предоставляется. Учетные записи TACACS+ содержат всю информацию, которая требуется в ходе авторизации, а также другие данные: время начала и окончания (если это необходимо) и данные об использовании ресурсов. Транзакции между клиентом TACACS+ и сервером TACACS+ идентифицируются с помощью общего "секрета", который никогда не передается по каналам связи. Обычно этот секрет вручную устанавливается на сервере и на клиенте. TACACS+ можно настроить на шифрование всего трафика, который передается между клиентом TACACS+ и демоном сервера TACACS+.

4.2 Протокол RADIUS

Протокол RADIUS (Remote Authentication in Dial-In User Service) был разработан компанией Livingston Enterprises, Inc. в качестве протокола аутентификации серверного доступа и учета. Связь между NAS и сервером RADIUS основана на протоколе UDP. В целом считается, что протокол RADIUS не имеет отношения к подключению. Все вопросы, связанные с доступностью сервера, повторной передачей данных и отключениями по истечении времени ожидания, контролируются устройствами, работающими под управлением протокола RADIUS, но не самим протоколом передачи.

Протокол RADIUS основан на технологии "клиент-сервер". Клиентом RADIUS обычно является NAS, а сервером RADIUS считается "демон", работающий на машине UNIX или NT. Клиент передает пользовательскую информацию на определенные серверы RADIUS, а затем действует в соответствии с полученными от сервера инструкциями. Серверы RADIUS принимают запросы пользователей на подключение, проводят идентификацию пользователей, а затем отправляют всю конфигурационную информацию, которая необходима клиенту для обслуживания пользователя. Для других серверов RADIUS или идентификационных серверов других типов сервер RADIUS может выступать в роли клиента-посредника.

Таблица. Сравнение протоколов TACACS+ и RADIUS

|

Функциональные возможности |

TACACS+ |

RADIUS |

|

Поддержка ААА |

Разделение трех сервисов ААА |

Аутентификация и авторизация объединяются, а аудит отделяется |

|

Транспортный протокол |

ТСР |

UDP |

|

Обмен сообщениями между клиентом и сервером защиты |

двунаправленный |

однонаправленный |

|

Поддержка протоколов удаленного и межсетевого доступа |

Полная поддержка |

Отсутствует поддержка NetBEUI |

|

Целостность данных |

Шифруется весь пакет ТАСАСS |

Шифруются только пароли пользователей |

|

Возможность перенаправления запроса |

нет |

есть |

Различий между протоколами RADIUS и TACACS+ достаточно много, но выполняемые ими функции, по сути, одинаковы. Протокол RADIUS, являющийся стандартом, использует на транспортном уровне протокол UDP. Протокол же TACACS+, являясь частной разработкой, применяет на транспортном уровне протокол TCP. Протокол RADIUS хорошо работает только в IP-средах, тогда как протокол TACACS+ полезен в многопротокольных средах. В настоящее время протоколом RADIUS поддерживается больше количество атрибутов, и он позволяет передавать клиенту и серверу больше информации, чем протокол TACACS+. Наконец, RADIUS шифрует только пароль, пересылаемый между клиентом и сервером, тогда как TACACS+ шифрует всю пересылаемую информацию. Если сеть в значительной степени гетерогенна, то лучше всего выбрать протокол RADIUS, так как его поддерживают многие поставщики. Если сеть использует главным образом устройства компании Cisco, то, скорее всего, правильным решением будет применение протокола TACACS+.

4.3. Выбор решений, подходящих для объекта исследования.

Исходя из данных, полученных в ходе сравнения вариантов решения проблемы, было решено использовать:

- Протокол ААА TACACS+

- Подключения блока шифрования на основе «КриптоПро CSP» версии 4.0

- Для создания закрытых каналов связи используется VipNet

Расчет остаточных рисков после реализации мер защиты

|

Угрозы/Нарушители |

Злоум. одиночка |

Объединен. группа |

Конкурир. организация |

Итоговый риск возникновения угрозы |

|

Подмена абонента |

0,06 |

0,17 |

0,24 |

0,16 |

|

Перехват голосового или сигнального трафика |

0,09 |

0,18 |

0,27 |

0,18 |

|

Перенаправление голосового или сигнального трафика |

0,07 |

0,14 |

0,29 |

0,16 |

|

Отказ в обслуживании |

0,04 |

0,19 |

0,31 |

0,18 |

|

Завершение сеанса связи |

0,06 |

0,16 |

0,25 |

0,15 |

|

Подделка голосовых сообщений |

0,07 |

0,15 |

0,29 |

0,17 |

|

Снижение качества голосового трафика |

0,03 |

0,19 |

0,24 |

0,15 |

Исходя из остаточных рисков были повторно расчитаны ущербы от реализации атак:

|

Подмена абонента |

0,16 |

1 255 440 |

|

Перехват голосового или сигнального трафика |

0,18 |

1 537 370 |

|

Перенаправление голосового или сигнального трафика |

0,16 |

1 255 440 |

|

Отказ в обслуживании |

0,18 |

1 537 370 |

|

Завершение сеанса связи |

0,15 |

1 164 475 |

|

Подделка голосовых сообщений |

0,17 |

1 446 405 |

|

Снижение качества голосового трафика |

0,15 |

1 164 475 |

|

Общий ущерб от атак |

9 360 975 |

|

Для оценки эффективности проведенных мер защиты, сравним риски до и после реализации мер защиты.

|

Угрозы |

Исходные риски |

Остаточные риски |

Разница |

|

Подмена абонента |

0,52 |

0,16 |

0,36 |

|

Перехват голосового или сигнального трафика |

0,62 |

0,18 |

0,44 |

|

Перенаправление голосового или сигнального трафика |

0,54 |

0,16 |

0,38 |

|

Отказ в обслуживании |

0,43 |

0,18 |

0,25 |

|

Завершение сеанса связи |

0,45 |

0,15 |

0,3 |

|

Подделка голосовых сообщений |

0,59 |

0,17 |

0,42 |

|

Снижение качества голосового трафика |

0,53 |

0,15 |

0,38 |

Расчет стоимости установки средств защиты

|

Средство защиты |

Стоимость установки |

Ежегодные затраты на обслуживание |

|

VipNet |

2 360 400 |

240 000 |

|

КриптоПро CSP |

345 000 |

82 500 |

|

TACACS+ |

220 000 |

20 000 |

Окупаемость инвестиций в безопасность NPV = 240 000. Так как значение NPV больше 0, то проект окупится за 3 года, что удовлетворяет требованиям предприятия. Ниже приведена сравнительная диаграмма, потерь предприятия от реализации угроз.

Заключение

В данной курсовой работе я изучил проблемы IP – телефонии на базе мебельной фабрики «Седьмое небо», рассмотрел ее использование в защищенном режиме. Мною были рассмотрены внешние угрозы сети IP – телефонии, такие как регистрацию чужого терминала, позволяющую делать звонки за чужой счет, подмену абонента, внесение изменений в голосовой или сигнальный трафик, снижение качества голосового трафика, перенаправление голосового или сигнального трафика, перехват голосового или сигнального трафика. Также рассмотрены и способы решения этих проблем: шифрование, защищенность канала, технология ААА.

В ходе работы были рассмотрены и проанализированы различные виды решений, на основе которых была сделана реализация средств защиты корпоративной сети IP – телефонии на объекте. Выбранные средства соответствуют заявленным критериям. Для оценки эффективности проводимых мер были выполнены расчеты ущербов до и после реализации, произведено сравнение результатов. На основе полученных результатов видно, что после реализации мер защиты ущерб от рисков падает более чем в 3 раза, что свидетельствует о достижении цели курсовой работы.

Список используемой литературы

- Росляков А.В. IP-телефония; Москва, 2008

- "Сети связи" Гольдштейн Б.С., Соколов Н.А., Яновский Г.Г. (2010)

- "Системы коммутации" Гольдштейн Б.С. (2003)

- "Протоколы сети доступа" Гольдштейн Б.С. (2001)

- "IP-телефония" Гольдштейн Б.С, Пинчук А.В., Суховицкий А.Л. (2001)

- "Протокол SIP. Справочник" Гольдштейн Б.С., Зарубин А.А., Саморезов В.В. (2005)

- "Softswitch" Гольдштейн А.Б., Гольдштейн Б.С. (2006)

- Оценка качества товаров (Пищевая ценность сухарных изделий)

- Коммерческая деятельность розничного торгового предприятия и ее совершенствование (на примере ООО «Карамель»)

- Управление запасами (Понятие запасов. Цели создания и виды запасов)

- Детские и молодёжные общественные организации: история и современность

- Наркомания во дворе и в школе: характер распространения, причины, профилактика

- Опрос и анкетирование в психологических исследованиях

- Правовое регулирование при оказании различных услуг (Правовое регулирование отношений в сфере оказания услуг)

- Валютные операции и валютные ценности (Анализ валютного рынка, основываясь на официальных данных Банка России)

- Теоретические основы прибыли производственного предприятия

- Основные функции менеджмента на предприятии

- Организация и управление процессами продажи предприятий в условиях конкуренции (Формы и методы стимулирования продаж)

- Проектирование реализации операций бизнес-процесса «Совершенствование существующих продуктов» (Обоснование проектных решений по программному обеспечению)