Проектирование маршрутизации в трёх двухуровневых сетях с использованием протокола RIP (Технико-экономическая характеристика предметной области и предприятия)

Содержание:

ВВЕДЕНИЕ

В настоящее время эффективное управление фирмой невозможно без непрерывного отслеживания состояний коммерческого и финансового рынков, без оперативной координации деятельности всех филиалов и сотрудников. Реализация названных задач требует совместного участия большого числа различных специалистов, часто территориально удаленных друг от друга. В такой ситуации для организации эффективного взаимодействия этих специалистов служат системы распределенной обработки данных.

Локальная вычислительная сеть предприятия – это нечто большее, чем просто сумма объединяемых ею компонентов. На подключенных к сети компьютерах можно совместно использовать общее подключение Интернета, общий принтер и другое оборудование, а также общие файлы.

Соединение компьютеров в сеть значительно увеличивает их возможности и позволяет сэкономить деньги. Соединив компьютеры в сеть, можно получить следующие возможности:

- общий доступ к подключению Интернета;

- общий доступ к принтеру, сканеру и другому оборудованию;

- общий доступ к файлам и папкам;

- экономия дискового пространства, т.е. не обязательно хранить одинаковые программы на каждой машине.

В настоящее время любое предприятие, имеющее в своем распоряжении более одного компьютера, стремится объединить их в локальную сеть. Проектирование локальной вычислительной сети – процесс сложный, длительный, требующий особого внимания и хороших знаний в области сетевых технологий.

Но одного желания для создания локальной сети недостаточно. Нужно еще и специальное оборудование. В общем случае оно включает основные типы коммуникационного оборудования, применяемого сегодня для образования локальных сетей и соединения их через глобальные связи друг с другом. Для построения локальных связей между компьютерами используются различные виды кабельных систем, сетевые адаптеры, концентраторы, повторители, мосты, коммутаторы и маршрутизаторы.

Основная цель локальной вычислительной сети - обеспечить пользователям потенциальную возможность совместного использования информационных ресурсов.

Преимущества, получаемые при сетевом объединении персональных компьютеров в виде внутрипроизводственной вычислительной сети: разделение ресурсов, разделение данных, разделение программных средств, многопользовательский режим.

С помощью предложенной системы связи и передачи данных будет возможным удовлетворять всем возложенным на неё задачам. А именно: обеспечению безошибочного информационного обмена данными между рабочими станциями, снижению нагрузки на сетевое оборудование, исключению ошибок возникающих при работе с БД. Наряду с этими требованиями система связи и передачи данных будет обеспечивать должный уровень защиты информации, не допускающий её искажения, или утечки.

Необходимость модернизации заключается в том, что существующая ЛВС OOO «Контур» не устраивает, т.к. она уже не справляется с потоком задач, возложенных на неё. Из-за высокой загрузки сетевого оборудования (загрузка коммутатора 86%) всё чаще происходит потеря части передаваемой информации, из-за низкой скорости пропускного канала (ниже 10Мбит/сек) замедляется взаимодействие с серверами БД и файловыми серверами. В дополнение к вышесказанному можно добавить, что все работы выполняются на устаревшем по современным меркам оборудовании, конечная информация или вообще не доходит до адресата, или же приходит в искажённом виде, что также недопустимо и влияет на производительность всей работы в целом.

Анализ предпроектной ситуации показывает, что сеть уже не справляется с объёмом задач, возложенных на неё. Что является основополагающим фактором для модернизации существующей сети и разработки новой. Сложившаяся ситуация подталкивает нас к созданию вычислительной сети, которая была бы лишена перечисленных недостатков с учётом возможности её дальнейшего расширения.

1.1 Характеристика предприятия и его деятельности

Компания "Контур" основана в 1998 году. Основной деятельностью является продажа компьютеров, компьютерных комплектующих, расходных материалов, сетевого оборудования, программного обеспечения фирмы "1С". За 11 лет накоплен большой опыт работы, как с частными, так и корпоративными клиентами.

Для развития и совершенствования компании применяются современные компьютерные технологии, позволяющие поддерживать степень информационно-технического обеспечения на высоком уровне.

Основным направлением деятельности компании ООО "Контур" является продажа компьютеров, компьютерных комплектующих, расходных материалов, сетевого оборудования, программного обеспечения таких фирм, как: "1С".

В компании "Контур" выделен специализированный отдел для работы именно с корпоративными клиентами. Он был создан для обслуживания постоянных клиентов из числа юридических лиц. Задача отдела – создать такие условия, чтобы максимально удовлетворить потребности клиентов.

Компания состоит из следующих отделов:

- Корпоративный отдел

- Сервисный (технический) отдел

- Отдел продаж (торговый зал)

- Отдел обеспечения

- Бухгалтерия

- Склад

Существующая до начала модернизации ЛВС в магазине была организована следующим образом: Рабочие станции одной конфигурации общим количеством 15 штук были объединены в локальную сеть, используя топологию звезда. В качестве среды передачи данных использовалась технология Fast Ethernet, которая обеспечивала скорость передачи данных 100Мбит/сек.

В качестве устройства для организации сетевого доступа использовался коммутатор D-Link DES-1026G 24port 19` rack-mount [DES-1026G]. Организация имеет в наличии четыре сервера. Основные функции, которые должны реализовывать серверы:

- Один из серверов DataBase - сервер, хранит базу данных о сотрудниках организации и рабочие БД, также федерального и местного бюджета были организованы на платформе Windows 2003 Server SP2.

- Другой сервер FileServer - используемый для хранения файлов, был организован на платформе Novell NetWare v.4.0.

- Третий сервер BackupServer - используется для резервных копий первых двух серверов.

- Четвертый сервер ProxyServer - является посредником ("proxy" - посредник) между рабочими станциями и интернетом.

Соединение «Контур» с «Практик» было реализовано через ADSL модем, и обеспечивало скорость около 500Кбит/сек. Также использовались 3 сетевых принтера HP-1010.

Среди задач, стоящих перед работниками отделения можно отметить такие, как составление бухгалтерской отчётности, формирование рейсов с платёжными поручениями в банк. С информационной точки зрения все перечисленные задачи представлялись как работа на специальном программном обеспечении, в основе которого лежит принцип использования баз данных.

Без применения средств вычислительной техники, работа такой финансовой организации казалась бы просто немыслимой. Поэтому вычислительная техника является основным инструментом для реализации поставленных перед отделением задач.

До настоящего момента существующая ССПД (систем связи и передачи данных) полностью справлялась с поставленными перед ней задачами, а именно с объёмом передаваемой информации, коммутационное оборудование позволяло подключать к ЛВС новых пользователей, что говорило о возможности её наращивания. Сеть обеспечивала безошибочную и безостановочную работу наряду с высоким уровнем безопасности.

Ситуация изменилась коренным образом, когда на существующую ССПД возложили ряд новых задач. В связи расширения магазина, а именно с появлением новых рабочих мест, возросла нагрузка на сеть. Коммутационное оборудование, рассчитанное на ограниченное количество подключений к ЛВС сотрудников уже не справлялось с поставленной перед ним задачей. Вследствие чего резко возросла нагрузка на сетевое оборудование и превысила, в конце концов, все допустимые нормы. Скорость передачи данных существенно снизилась. Исходя из всего этого, при передаче данных стали возникать ошибки, которые замедляли работу отделов.

Для того чтобы построить качественную и производительную ЛВС требуется знать, как устроена организация и какие его отделы и ведомства должны взаимодействовать между собой. Произведён анализ структуры организации с точки зрения рабочих мест на рисунке 1.

Рисунок 1. Структуры организации ООО Контур.

Общее количество рабочих мест - 15 шт. Во главе отделения находится Директор. В его непосредственном подчинении находятся начальники всех отделов и их подчиненные. Компания состоит из 2 основных отделов:

- Корпоративный отдел

Корпоративный отдел компании - это мощный инструмент, созданный для удобства клиентов. Клиенту не надо будет обзванивать фирмы, думать что купить - все эти вопросы профессионально осветят менеджеры, которые предложат наиболее подходящую конфигурацию любой сложности, оговорят все возможные вопросы. Компания готова взять на себя решение проблем, связанных с работой компьютерной техники, независимо от их сложности и трудоемкости. Ключевым моментом работы отдела является индивидуальный подход к каждому клиенту. Большой опыт работы на рынке компьютерной техники позволяет предоставлять высокий уровень сервиса и предлагать оптимальные варианты решения поставленных задач.

Основные направления деятельности отдела:

- консультации в области современных технологий;

- поставки компьютерного, сетевого и офисного оборудования ведущих мировых производителей;

- техническая поддержка, гарантийное и пост гарантийное обслуживание поставляемого оборудования;

- участие в тендерах и конкурсах на поставку оборудования и информационных решений в государственные и коммерческие предприятия в любых регионах России.

- Сервисный (технический) отдел

В сервисном отделе предоставляется следующее обслуживание компьютерной техники:

- Диагностика комплектующих на работоспособность.

- Исправление неустойчивой работы компьютера.

- Модернизация Вашего компьютера.

- Установка, настройка и оптимизация ПО.

- Заправка расходных материалов для принтеров и копировальной техники.

- Ремонт принтеров, оргтехники, CD-ROM'ов, и других комплектующих.

- Отдел продаж (торговый зал)

- Отдел обеспечения

- Бухгалтерия

- Склад

1.2 Современные методы построения сетей для решения сходных задач

Анализ существующих методов проектирования ЛВС. Для построения новых и оптимизации существующих локальных сетей может быть использован метод теории массового обслуживания.

В основу метода положены идентичность формы уравнений и однозначность соотношений между переменными в уравнениях, описывающих оригинал и модель. Поскольку события, происходящие в локальных вычислительных сетях, носят случайный характер, то для их изучения наиболее подходящими являются вероятностные математические модели теории массового обслуживания. Объектами исследования в теории массового обслуживания являются системы массового обслуживания (СМО) и сети массового обслуживания (СеМО) .

Системы массового обслуживания классифицируются по следующим признакам: - закону распределения входного потока заявок; - числу обслуживающих приборов; - закону распределения времени обслуживания в обслуживающих приборах; - числу мест в очереди; - дисциплине обслуживания.

Для моделирования ЛВС наиболее часто используются следующие типы СМО:

1) одноканальные СМО с ожиданием представляют собой один обслуживающий прибор с бесконечной очередью. Данная СМО является наиболее распространенной при моделировании. С той или иной долей приближения с ее помощью можно моделировать практически любой узел ЛВС;

2) одноканальные СМО с потерями - представляют собой один обслуживающий прибор с конечным числом мест в очереди. Если число заявок превышает число мест в очереди, то лишние заявки теряются.

Этот тип СМО может быть использован при моделировании каналов передачи в ЛВС;

3) многоканальные СМО с ожиданием представляют собой несколько параллельно работающих обслуживающих приборов с общей бесконечной очередью. Данный тип СМО часто используется при моделировании групп абонентских терминалов ЛВС, работающих в диалоговом режиме;

4) многоканальные СМО с потерями - представляют собой несколько параллельно работающих обслуживающих приборов с общей очередью, число мест в которой ограничено. Эти СМО, как и одноканальные с потерями, часто используются для моделирования каналов связи в ЛВС;

5) одноканальные СМО с групповым поступлением заявок представляют собой один обслуживающий прибор с бесконечной очередью. Перед обслуживанием заявки группируются в пакеты по определенному правилу;

6) одноканальные СМО с групповым обслуживанием заявок представляют собой один обслуживающий прибор с бесконечной очередью.

Заявки обслуживаются пакетами, составляемыми по определенному правилу. Последние два типа СМО могут использоваться для моделирования таких узлов ЛВС, как центры (узлы) коммутации.

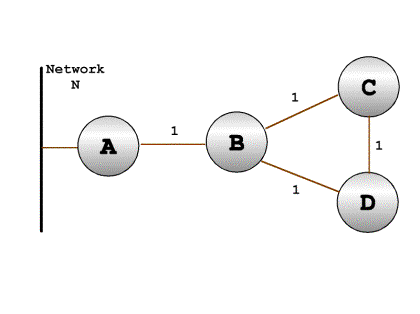

Представим общее представление сети в виде логической схемы на рисунке 2.

Рисунок 2. ЛВС до модернизации, структурная схема.

[2,3,5].

2. Разработка проектных решений

Принципы организации локально-вычислительных сетей. Обмен информацией в ЛВС происходит по определенным правилам, которые называются протоколами. Различные протоколы описывают разные стороны одного типа связи. При этом, взятые вместе, они образуют стек протокола. Рабочие станции, которые подключены локальной сети, можно объединить между собой несколькими способами. Конфигурацию сети или способ соединения ее элементов принято называть топологией. Специалисты выделяют три основные схемы объединения компьютеров при построении локально-вычислительной сети – «звезда», «общая шина» и «кольцо».

«Звезда». Является наиболее распространенной. При использовании топологии каждый узел (отдельная рабочая станция) подсоединяется к ЛВС с помощью собственного кабеля, один разъем которого подключается к сетевому адаптеру, а другой – к концентратору.

Эксплуатация сети, созданной по этому принципу, дает предприятию несколько важных преимуществ:

• достаточно небольшая стоимость прибавления новых рабочих мест (примерно до 1 тыс. единиц);

• независимое функционирование компьютеров: если в одном из них произойдет сбой, остальные продолжат свою работу.

Следует учитывать, что топология «звезда» имеет и свои недостатки. Если концентратор окажется неисправным, то подключенные к нему станции тоже не смогут работать. Также при создании локальной сети по типу «звезды» может потребоваться кабельная трасса значительной протяженности.

«Общая шина». Топология, при использовании которой информация проходит через рабочие станции, параллельно подключенные к магистрали (главному кабелю). Однако данные по запросу получает только адресат, имеющий IP-адрес, с которого была запрошена информация. Неудобством данного принципа организации локально-вычислительной сети можно считать то, что при нарушении соединения одного ПК с магистралью произойдет сбой во всех остальных. Стоит учесть и тот факт, что конфигурация по типу «общей шины» не всегда сможет соответствовать повышенным требования предприятия к уровню производительности ЛВС.

«Кольцо». Представляет собой способ последовательного соединения ПК друг с другом и передачу по кругу одностороннего сигнала. Фактически каждый ПК повторяет и усиливает сигнал, передавая его далее по сети. Данная схема также имеет свой недостаток: если в одной рабочей станции произойдет сбой, вся работа сети будет остановлена. Также стоит отметить и ограничения общей протяженности. Однако значительным преимуществом данной топологии можно считать оптимальную балансировку нагрузки на оборудование и удобство при прокладке кабеля.

Наиболее подходящая для организации ЛВС топология всегда выбирается индивидуально. Основными критериями выбора являются конкретные потребности той или иной компании. Очень часто применяемая схема представляет собой комбинацию различных топологий. Например, конфигурация «снежинка» используется в высотных зданиях. При данном принципе создания локальной сети необходимо использование файловых серверов для разных рабочих групп компании и общего центрального сервера.

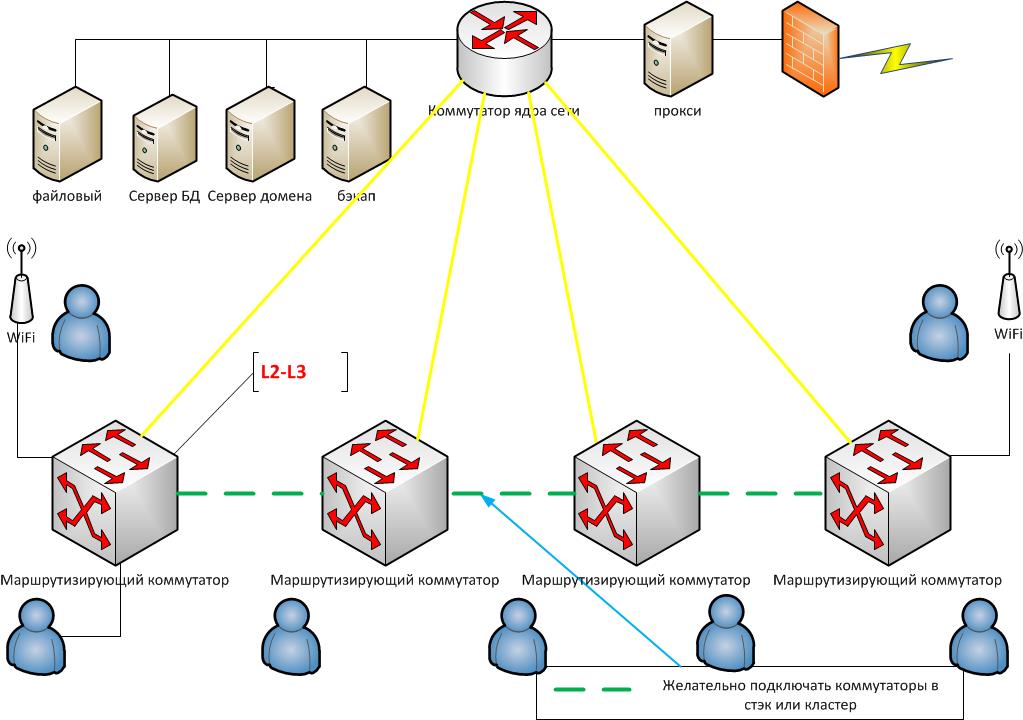

Рисунок 3. Двухуровневая схема ЛВС с управляемыми коммутаторами рабочих групп

Рисунок 3. Двухуровневая схема ЛВС с управляемыми коммутаторами рабочих групп

Преимущества технологии маршрутизирующей коммутации:

- Стоимость маршрутизируемых коммутаторов снижается к стоимости комм. L2

- Упрощение сетевого планирования

- Гибкая производительность

- Поддержка новейших приложений

- Мощное интегрированное управление

- Простота развития

На предприятиях для локальных сетей характерна организация рабочих групп – объединения нескольких персональных компьютеров в одну группу с единым названием. За бесперебойное функционирование LAN в целом или ее некоторых участков отвечают сетевые администраторы. В сложных сетях права администраторов строго регламентированы, также осуществляется запись действий каждого члена группы сетевых администраторов.

Создание локальной сети наиболее часто проводится на базе технологии Ethernet. Для организации простых сетей применяют маршрутизаторы, модемы, коммутаторы и сетевые адаптеры. В обычных локальных сетях принято использовать статическую либо же динамическую маршрутизацию.

Построение LAN обычно предполагает применение технологии двух первоначальных уровней сетевой модели OSI - канального или физического. Их функциональности достаточно для осуществления работ в рамках одной из наиболее распространенных топологий - «кольца», «звезды» или же «общей шины». ПК, используемые при построении корпоративной сети, могут поддерживать протоколы и более высокого уровня. Другие протоколы могут быть установлены и задействованы в узлах сети, но осуществляемые с их помощью функции уже не будут относиться непосредственно к LAN.

Специалисты ALP Group выполнят весь комплекс работ по созданию локальной сети Вашей компании с использованием современных технологий и соблюдением всех международных стандартов – качественно и в оптимальные сроки [7,15].

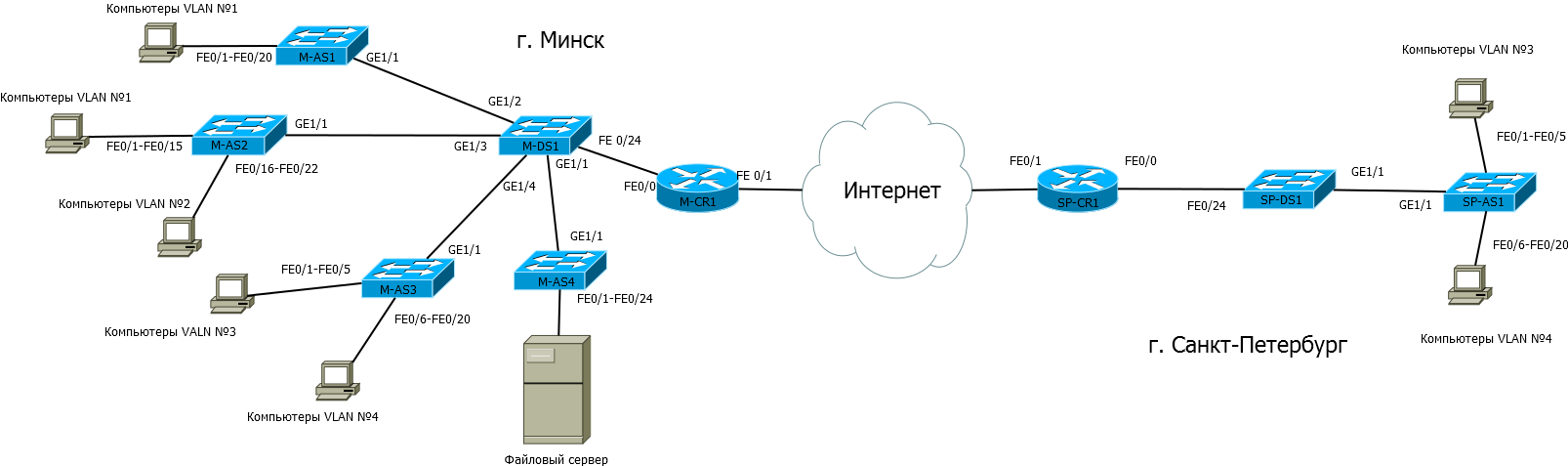

2.1 Разработка и обоснование структуры сети

Схема 1. Корпоративная сеть

Настройка оборудования. Все активное сетевое оборудование должно находиться в серверной комнате, что обеспечивает защиту от несанкционированного доступа к важным узлам ЛВС и возможность контролировать и настраивать работу ЛВС из одного центра. Дополнительно допускается использовать удаленные коммуникационные шкафы для расположения активного сетевого оборудования.

Для уровня доступа эксплуатируются коммутаторы Cisco 2960-24TC-L.

Технические характеристики:

- Базовая производительность

- Низкое энергопотребление

- 24 10/100

- 2 порта SFP двойного назначения

Руководствуясь схемой необходимо настроить следующее VLAN:

Коммутатор «AS1» (Access Switch 1):

VLAN №1: Developers (20 компьютеров).

Коммутатор «AS2» (Access Switch 2):

VLAN №1: Developers (15 компьютеров);

VLAN №2: Graphics (7 компьютеров).

Коммутатор «AS3» (Access Switch 3):

VLAN №3: Management (5 компьютеров);

VLAN №4: Outsourcing (15 компьютеров).

Примечание:

- VLAN №1-4 настраиваются в главном офисе компании (г. Минск);

- VLAN №3, 4 настраиваются в обоих офисах компании (г. Минск, г. Санкт-Петербург);

- Каждому коммутатору в название добавляется префикс «M» (коммутатор принадлежит офису в Минске) или «SP» (коммутатор принадлежит офису в Санкт-Петербурге).

Коммутатор «AS4» (Access Switch 4):

К данному коммутатору, в соответствии со схемой, будет подключён файловый-сервер, доступ к которому необходимо организовать для пользователей VLAN №1, 2, 4.

Доступ к общим папкам будет осуществляться по протоколу SMB.

Для уровня распределения эксплуатируется коммутатор Cisco 2960G-48TC-L.

Технические характеристики:

- Наивысшая производительность

- 44 10/100/1000

- 4 порта SFP двойного назначения

На данном коммутаторе «DS1» (Distribution Switch 1) необходимо настроить магистральные (trunk) каналы связи на каждом из интерфейсов коммутатора, ограничивая трафик только необходимыми VLAN.

Примечание:

Важно так же настроить магистральный канал связи в сторону маршрутизатора.

Для уровня ядра эксплуатируется маршрутизатор Cisco 2951.

Технические характеристики:

- 3 x GbE (1 x SFP);

- Слоты DSP - 3;

- Разъемы для установки модулей - 7;

Имя маршрутизатора: «CR1» (префиксы «M» - для маршрутизатора г. Минск; «SP» - для маршрутизатора г. Санкт-Петербург).

Маршрутизатор «M-CR1» будет являться NTP-сервером для синхронизации времени на устройствах. Это необходимо для облегчения отслеживания изменений в логах.

На данном маршрутизаторе настраиваются интерфейсы и под-интерфейсы для маршрутизации трафика из VLAN.

Важно!

Номера под-интерфейсов должны соответствовать номеру VLAN, которые они терминирует.

Внутренняя маршрутизация настраивается по протоколу EIGRP.

Так как адреса для сети выбираются из диапазона private, то необходимо так же настроить NAT для доступа к сети Интернет. Таким доступом будут обладать компьютеры из VALN №1, 2. Подразумевается, что провайдер (ОАО «Ростелеком») выделит public-сеть с адресами. Необходимо будет задать диапазон public-адресов, а также диапазон адресов из необходимых VLAN, которые будут допущены к NAT.

Передача данных в виртуальных частных сетях (VPN) будет осуществляться по протоколу MPLS (MultiProtocol Label Switching), отвечающему за коммутацию IP-пакетов на магистральной сети "Ростелеком". Безопасная и эффективная передача данных в сети осуществляется за счет коммутации IP-пакетов, содержащих дополнительные байты данных (Labels) c информацией о маршруте их следования. Благодаря такой технологии IP-пакеты коммутируются, а не маршрутизируются, что резко увеличивает скорость их передачи. По сравнению с другими технологиями, на базе которых также строятся VPN, MPLS является самой эффективной для передачи IP-трафика и, соответственно, оптимальна для работы в сети IP-ориентированных приложений.

Уровень ядра представлен маршрутизаторами уровня ядра, которые располагаются в офисах компании, находящихся в разных городах и объединены между собой с помощью технологии глобальных сетей MPLS.

Провайдером выберем ОАО "Ростелеком". Пусть сеть оператора использует технологию MPLS/VPN. Маршрутизаторы сети Оператора образуют MPLS домен. К оператору подключены несколько клиентов. Каждому клиенту организован его личный VPN.

VPN - это принцип объединения узлов клиента, находящихся под единым административным подчинением, через публичную сеть оператора(ов).

Такой принцип объединения включает в себя:

- маршрутизатор со стороны узла клиента, который непосредственно подключается к маршрутизатору оператора.

- граничный маршрутизатор со стороны оператора (MPLS домена), к которому подключаются устройства клиента.

- маршрутизатор внутри сети Оператора (MPLS домена) [20,5].

2.2 Выбор и обоснование используемых протоколов

Внутренний протокол маршрутизации RIP (Routing Information Protocol)

Протокол маршрутизации RIP (Routing Information Protocol) относится к алгоритмам класса «distance vector» (алгоритм Белмана-Форда). Этот алгоритм является одним из первых алгоритмов маршрутизации, которые были использованы в информационно – вычислительных сетях вообще и в сети Internet – в частности. Однако он до сих пор чрезвычайно распространен в вычислительных сетях. Помимо версии RIP для сетей TCP/IP, существует также версия RIP для сетей IPX/SPX компании Novell.

Этот протокол маршрутизации предназначен для сравнительно небольших и относительно однородных сетей. Протокол разработан в университете Калифорнии (Беркли), базируется на разработках фирмы Ксерокс и реализует те же принципы, что и программа маршрутизации routed, используемая в ОC UNIX (4BSD). Маршрут здесь характеризуется вектором расстояния до места назначения. Предполагается, что каждый маршрутизатор является отправной точкой нескольких маршрутов до сетей, с которыми он связан. С 1988 года RIP был повсеместно принят производителями персональных компьютеров для использования в их изделиях передачи данных по сети.

Решение, найденное по алгоритму Белмана-Форда, является не оптимальным, а близким к оптимальному. Преимуществом протокола RIP является его вычислительная простота и простота конфигурирования, а недостатками – увеличение трафика при периодической рассылке широковещательных пакетов и не оптимальность найденного маршрута.

В современных сетевых средах RIP – не самое лучшее решение для выбора в качестве протокола маршрутизации, так как его возможности уступают более современным протоколам, таким как EIGRP, OSPF. Присутствует ограничение на 15 хопов, которое не дает применять его в больших сетях.

Архитектура RIP работает на основе UDP‑протокола и использует порт 520. На каждом хосте, использующем RIP, должно быть установлено программное обеспечение, обрабатывающее RIP‑пакеты. Настроить работу протокола на маршрутизаторе можно с помощью того же Hyper Terminal с рабочей станции, имеющей на это право и доступ. Настройки производится с помощью команд в соответствии с документацией к маршрутизатору.

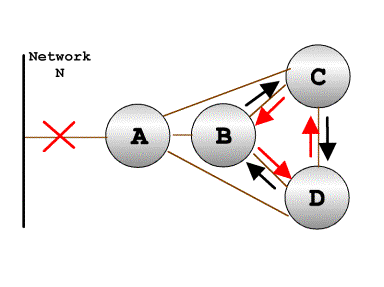

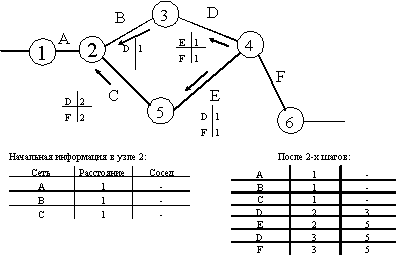

Рисунок 4. Пример корректной работы протокола

На рисунке: маршрутизаторы 1-6, сегменты сетей A..F; приведена изначальная информация в маршрутизаторе 2 и информация в нем после двух итераций обмена маршрутными пакетами RIP; после определенного числа итераций маршрутизатор будет знать о расстояниях до всех сегментов, а также альтернативные маршруты).

Пусть сетью назначения является сегмент D. При необходимости отправить пакет в сеть D маршрутизатор просматривает свою базу данных маршрутов и выбирает порт, имеющий наименьшее расстояния до сети назначения (в данном случае порт, связывающий его с маршрутизатором 3).

Для адаптации к изменению состояния связей и оборудования с каждой записью таблицы маршрутизации связан таймер. Если за время тайм-аута не придет новое сообщение, подтверждающее этот маршрут, то он удаляется из маршрутной таблицы.

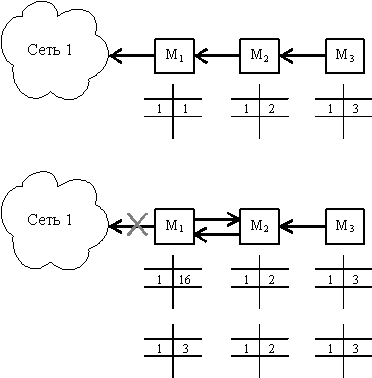

Рисунок 5. Пример неустойчивой работы по протоколу (отслеживание изменений в топологии)

На рисунке: маршрутизаторы M1.M3; при работоспособном состоянии в таблице маршрутов каждого маршрутизатора есть запись о сети 1 и о соответствующем расстоянии до нее; далее рассмотрим случай обрыва линии связи между сетью 1 и маршрутизатором M1).

При обрыве связи с сетью 1 маршрутизатор М1 отмечает, что расстояние до этой сети приняло значение 16. Однако получив через некоторое время от маршрутизатора М2 маршрутное сообщение о том, что от него до сети 1 расстояние составляет 2 хопа, маршрутизатор М1 наращивает это расстояние на 1 и отмечает, что сеть 1 достижима через маршрутизатор 2. В результате пакет, предназначенный для сети 1, будет циркулировать между маршрутизаторами М1 и М2 до тех пор, пока не истечет время хранения записи о сети 1 в маршрутизаторе 2, и он не передаст эту информацию маршрутизатору М1.

Для исключения подобных ситуаций маршрутная информация об известной маршрутизатору сети не передается тому маршрутизатору, от которого она пришла.

Существуют и другие, более сложные случаи нестабильного поведения сетей, использующих протокол RIP, при изменениях в состоянии связей или маршрутизаторов сети.

Рисунок 6. Пример неустойчивой работы по протоколу (возникновение циклических маршрутов – процедура split horizon).

В исходном состоянии все каналы передачи данных функционируют нормально и, поэтому, маршруты из узлов D и C к сети N лежат через маршрутизатор B и имеют метрику 2.

Предположим, что в некоторый момент времени канал, который связывает маршрутизаторы A и В, выходит из строя. Маршрутизатор B в этом случае перестает принимать update для сети N от маршрутизатора A и по истечении установленного интервала времени маршрутизатор B определяет сеть N в качестве недостижимой и исключает её из своих массивов update.

Однако из-за того, что эти массивы передаются в сети асинхронно вполне возможно, что вскоре после этого маршрутизатор C получит массивов update от маршрутизатора D, который пока ещё считает, что маршрут из B до сети N существует. Получив такую информацию, маршрутизатор C включит в свою таблицу маршрутизации новый маршрут до сети N – через маршрутизатор D с метрикой 3. После того, как истечет время существования исходного маршрута в маршрутизаторе D, эта ситуация повторится совершенно аналогичным образом.

В результате маршрутизатор D скорректирует свою таблицу маршрутизации и внесет в неё маршрут до сети N через шлюз C с метрикой 4. Подобная ситуация будет таким образом возобновляться снова и снова с периодом, который соответствует времени существования маршрута (3 T Update). Этот цикл, который называется «счет до бесконечности», будет продолжаться до тех пор, пока метрика циклического маршрута не достигнет значения 15, после чего он разорвется автоматически.

Правило split horizon (предотвращение возникновения циклических маршрутов)

Алгоритм split horizon является неотъемлемой частью протокола маршрутизации RIP и предназначен для предотвращения появления циклических маршрутов в сети. Для предотвращения возникновения подобных ситуаций достаточно использовать следующее правило:

Маршрутизатор не должен направлять update для маршрутов в адрес их источника.

За этим правилом закрепилось название split horizon – расщепленный горизонт. Маршрутизатор, используя данное правило, разделяет свои маршруты на столько групп, сколько у него есть активных интерфейсов. При использовании правила split horizon, обновления для маршрутов, которые были получены через некоторый интерфейс, не должны передаваться через этот же интерфейс.

Правило split horizon with poisoned reverse. Правило split horizon может быть использовано с незначительной модификацией. Правило split horizon with poisoned reverse «расщепленный горизонт с отравленным обратным путем» – разрешает передачу update для потенциально опасных, с точки зрения возникновения циклов, маршрутов. В данном случае для таких маршрутов устанавливается метрика, которая соответствует бесконечности – 15.

Рисунок 7. Пример неустойчивой работы по протоколу (процедура triggered update – управляемые модификации)

Использование процедуры Split horizon позволяет избежать появления зацикленного маршрута у двух шлюзов. Однако возможно возникновение ситуации, когда в циклическом маршруте участвуют три шлюза.

На рисунке приведен пример возникновения подобной ситуации. В приведенной сети при выходе из строя канала, который связывает узел А с сетью N, маршрутизатор B может принять от маршрутизатора С несуществующий маршрут до сети N, который якобы проходит через узел C. К тому моменту, когда маршрутизатор C определит, что он не имеет собственного маршрута до сети N, маршрутизатор B уже успеет передать информацию о наличии у него маршрута до этой сети маршрутизатору D.

Использование процедуры Split horizon не сможет предотвратить появление такой петли, поскольку сообщения о маршруте поступают не от того маршрутизатора, которому передаются сообщения update. Следовательно, эта петля будет разорвана только тогда, когда метрика циклического маршрута достигает бесконечности. Для того чтобы уменьшить время переходных процессов в сети, можно использовать процедуру управляемых модификаций (triggered update).

Использование данной процедуры предписывает необходимость формирования мгновенных модификаций в том случае, когда происходит изменение состояния сети. Благодаря тому, что управляемые модификации передаются по сети с высокой скоростью, использование этого механизма может предотвратить появление циклических маршрутов. Однако, поскольку процесс передачи управляемых модификаций имеет вполне определенную конченую скорость, сохраняется возможность, что в процессе передачи регулярного update циклический маршрут все-таки возникнет.

Пример неустойчивой работы по протоколу (счетчик времени timeout – timer)

Возможно возникновение ситуации, когда периодическое обновление будет просто потеряно в сети из-за возникновения краткосрочной перегрузки или временной неработоспособности канала передачи данных. Для того чтобы в этой ситуации маршруты не были ошибочно удалены из таблицы маршрутизации, каждому маршруту ставится в соответствие специальный счетчик времени, который называется timeout – timer. В тот момент времени, когда данный маршрут включается в таблицу маршрутизации, или когда для него приходит очередное обновление значение счетчика timeout – timer устанавливается равным Ttimeout max. = 180 секунд и этот счетчик начинает обратный отсчет времени. В том случае, если счетчик timeout – timer какого-либо маршрута достигнет значения 0, этот маршрут должен быть исключен из числа активных маршрутов.

Протокол RIP не обеспечивает решение всех возможных проблем, которые могут возникнуть в процессе определения маршрута в сетях передачи данных. Как уже упоминалось выше, в первую очередь он предназначен для использования в качестве IGP в гомогенных сетях небольшого размера. Кроме того, использование данного протокола приводит к появлению специфических ограничений на параметры сети, в которой он может быть использован.

Ограничение максимальной длины маршрута. Использование протокола RIP целесообразно в сетях, самый длинный путь в которых составляет не более 15 переходов (hops). Данное ограничение определяется способом вычисления маршрута, который принят в данном алгоритме и не может быть преодолено.

Зацикливание маршрутов. Использование протокола RIP может в ряде случаев привести к появлению «зацикленных маршрутов». Для предотвращения возникновения подобных ситуаций должны быть использованы специальные меры (poison reverse, split horizon).

Формат метрики. Для сравнения маршрутов протокол RIP использует достаточно простую «метрику» – число переходов. Однако использование данного критерия в целом ряде случаев не может обеспечить оптимальный выбор маршрута.

- RFC‑1388. Протокол RIP‑2 (1993 год) является новой версией RIP, которая в дополнение к широковещательному режиму поддерживает мультикастинг; позволяет работать с масками субсетей.

- RFC‑1582. Расширение к RIP по требованиям к хостам к поддержке определённых параметров.

- RFC‑1721. Анализ протокола RIP версии 2.

- RFC‑1722 (STD 0057). Протокол RIP версии 2, предписание к применению.

- RFC‑1724. Протокол RIP версии 2, расширение по MIB (база управляющей информации – management information base).

- RFC‑2080. Спецификации протокола RIP для IPv6.

- RFC‑2082. Протокол RIP версии 2, проблемы аутентификации с использованием MD5 (Message Digest 5) – 128‑битный алгоритмом хеширования, разработанный в 1991 году. MD5 предназначен для создания «отпечатков» или «дайджестов» сообщений произвольной длины.

- RFC‑2092. Спецификация для автоматически запускающегося протокола RIP (triggered RIP).

- RFC‑2453 (STD 0056). Общее описание протокола второй версии.

Реализация протокола. Существуют две версии протокола RIP: RIP‑1 и RIP‑2. Версия 2 имеет некоторые усовершенствования, как-то: возможность маршрутизации сетей по модели CIDR (кроме адреса сети передается и маска), поддержка мультикастинга, возможность использования аутентификации RIP‑сообщений и др.

Типы и формат сообщений. В протоколе RIP имеются два типа сообщений, которыми обмениваются маршрутизаторы:

- ответ (response) – рассылка вектора расстояний;

- запрос (request) – маршрутизатор (например, после своей загрузки) запрашивает у соседей их маршрутные таблицы или данные об определенном маршруте.

Формат сообщений обоих типов одинаков:

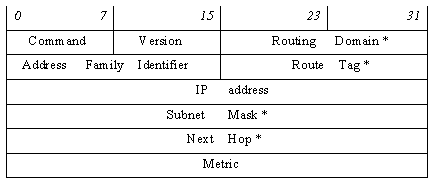

Рисунок 7. Пример сообщения.

Поля, помеченные знаком *, относятся к версии 2; в сообщениях RIP‑1 эти поля должны быть обнулены.

Сообщение RIP состоит из 32‑битного слова, определяющего тип сообщения и версию протокола (плюс «Routing Domain» в версии 2), за которым следует набор из одного и более элементов вектора расстояний. Каждый элемент вектора расстояний занимает 5 слов (20 октетов) (от начала поля «Address Family Identifier» до конца поля «Metric» включительно). Максимальное число элементов вектора – 25, если вектор длиннее, он может разбиваться на несколько сообщений.

- Поле «Command» определяет тип сообщения: 1 – request, 2 – response; поле «Version» – версию протокола (1 или 2).

- Поле «Address Family Identifier» содержит значение 2, которое обозначает семейство адресов IP; другие значения не определены. Поля «IP address» и «Metric» содержат адрес сети и расстояние до нее.

Дополнительно к полям версии 1 во второй версии определены следующие.

- «Routing Domain» – идентификатор RIP‑системы, к которой принадлежит данное сообщение; часто – номер автономной системы. Используется, когда к одному физическому каналу подключены маршрутизаторы из нескольких автономных систем, в каждой автономной системе поддерживается своя таблица маршрутов. Поскольку сообщения RIP рассылаются всем маршрутизаторам, подключенным к сети, требуется различать сообщения, относящиеся к «своей» и «чужой» автономным системам.

- «Route Tag» – используется как метка для внешних маршрутов при работе с протоколами внешней маршрутизации.

- «Subnet Mask» – маска сети, адрес которой содержится в поле IP address. RIP‑1 работает только с классовой моделью адресов.

- «Next Hop» – адрес следующего маршрутизатора для данного маршрута, если он отличается от адреса маршрутизатора, пославшего данное сообщение. Это поле используется, когда к одному физическому каналу подключены маршрутизаторы из нескольких автономных систем и, следовательно, некоторые маршрутизаторы «чужой» автономной системы физически могут быть достигнуты напрямую, минуя пограничный (логически подключенный к обеим автономным системам) маршрутизатор. Об этом пограничный маршрутизатор и объявляет в поле «Next Hop».

Адрес 0.0.0.0 в сообщении типа «ответ» обозначает маршрут, ведущий за пределы RIP‑системы. В сообщении типа «запрос» этот адрес означает запрос информации о всех маршрутах (полного вектора расстояний). Указание в сообщении типа «запрос» адреса конкретной сети означает запрос элемента вектора расстояний только для этой сети – такой режим используется обычно только в отладочных целях.

Аутентификация может производиться протоколом RIP‑2 для обработки только тех сообщений, которые содержат правильный аутентификационный код. При работе в таком режиме первый 20‑октетный элемент вектора расстояний, следующий непосредственно за первым 32‑битным словом RIP‑сообщения, является сегментом аутентификации. Он определяется по значению поля «Address Family Identifier», равному в этом случае 0xFFFF. Следующие 2 октета этого элемента определяют тип аутентификации, а остальные 16 октетов содержат аутентификационный код. Таким образом, в RIP‑сообщении с аутентификацией может передаваться не 25, а только 24 элемента вектора расстояний, которые следуют за сегментом аутентификации. К настоящему моменту надежного алгоритма аутентификации для протокола RIP не разработано; стандартом определена только аутентификация с помощью обычного пароля (значение поля «Тип» равно 2).

Работа протокола RIP. Для каждой записи в таблице маршрутов существует время жизни, контролируемое таймером. Если для любой конкретной сети, внесенной в таблицу маршрутов, в течение 180 с не получен вектор расстояний, подтверждающий или устанавливающий новое расстояние до данной сети, то сеть будет отмечена как недостижимая (расстояние равно бесконечности). Через определенное время модуль RIP производит «сборку мусора» – удаляет из таблицы маршрутов все сети, расстояние до которых бесконечно.

При получении сообщения типа «ответ» для каждого содержащегося в нем элемента вектора расстояний модуль RIP выполняет следующие действия:

- проверяет корректность адреса сети и маски, указанных в сообщении;

- проверяет, не превышает ли метрика (расстояние до сети) бесконечности;

- некорректный элемент игнорируется;

- если метрика меньше бесконечности, она увеличивается на 1;

- производится поиск сети, указанной в рассматриваемом элементе вектора расстояний, в таблице маршрутов;

- если запись о такой сети в таблице маршрутов отсутствует и метрика в полученном элементе вектора меньше бесконечности, сеть вносится в таблицу маршрутов с указанной метрикой; в поле «Следующий маршрутизатор» заносится адрес маршрутизатора, приславшего сообщение; запускается таймер для этой записи в таблице;

- если искомая запись присутствует в таблице с метрикой больше, чем объявленная в полученном векторе, в таблицу вносятся новые метрика и, соответственно, адрес следующего маршрутизатора; таймер для этой записи перезапускается;

- если искомая запись присутствует в таблице и отправителем полученного вектора был маршрутизатор, указанный в поле «Следующий маршрутизатор» этой записи, то таймер для этой записи перезапускается; более того, если при этом метрика в таблице отличается от метрики в полученном векторе расстояний, в таблицу вносится значение метрики из полученного вектора;

- во всех прочих случаях рассматриваемый элемент вектора расстояний игнорируется.

Сообщения типа «ответ» рассылаются модулем RIP каждые 30 сек. по широковещательному или мультикастинговому (только RIP‑2) адресу; рассылка «ответа» может происходить также вне графика, если маршрутная таблица была изменена (triggered response). Стандарт требует, чтобы triggered response рассылался не немедленно после изменения таблицы маршрутов, а через случайный интервал длительностью от 1 до 5 с. Эта мера позволяет несколько снизить нагрузку на сеть.

В каждую из сетей, подключенных к маршрутизатору, рассылается свой собственный вектор расстояний, построенный с учетом дополнения 1 (1А), сформулированного выше в п. 4.2.1. Там, где это возможно, адреса сетей агрегируются (обобщаются), то есть несколько подсетей с соседними адресами объединяются под одним, более общим адресом с соответствующим изменением маски.

В случае triggered response посылается информация только о тех сетях, записи о которых были изменены.

Информация о сетях с бесконечной метрикой посылается только в том случае, если она была недавно изменена.

При получении сообщения типа «запрос» с адресом 0.0.0.0 маршрутизатор рассылает в соответствующую сеть обычное сообщение типа ответ. При получении запроса с любым другим значением в поле (полях) «IP Address» посылается ответ, содержащий информацию только о сетях, которые указаны. Такой ответ посылается на адрес запросившего маршрутизатора (не широковещательно) [1,12,8,16,5,22].

2.3 Выбор и обоснование решений по техническому и программному обеспечению сети

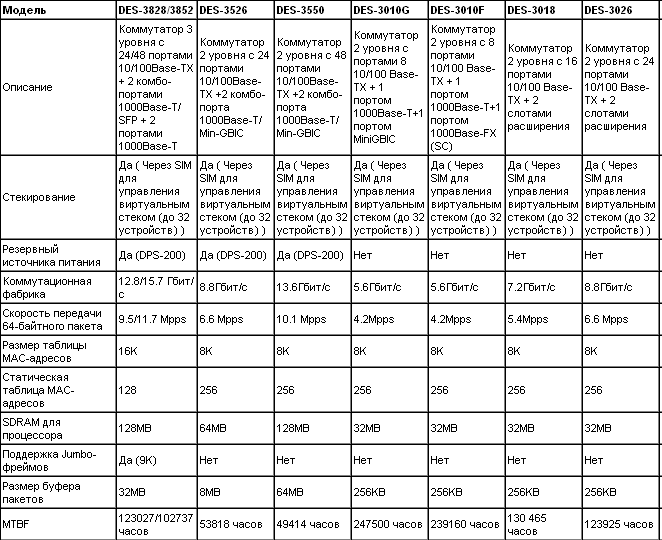

Выбор коммутатора. До модернизации ЛВС в ООО «Контур» использовался один коммутатор. Как показал анализ предпроектной ситуации в связи с введением дополнительных функций в отделении существенно возросла нагрузка на сетевое оборудование, а конкретно на коммутатор. Кроме того, все порты коммутатора заняты. Для того чтобы снизить нагрузку на единственный коммутатор, а также учесть возможность увеличения числа сотрудников отделения было принято решение об установке нового коммутатора. Будем производить выбор коммутатора фирмы D-Link, для обеспечения лучшей совместимости оборудования.

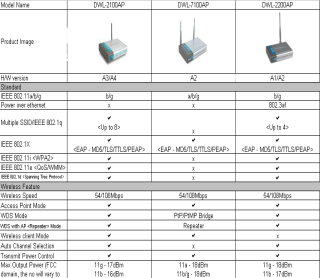

Сравнительные характеристики коммутаторов D-Link. уровня доступа проведены в таблице 1.

Таблица 1. Сравнительная характеристика коммутатор

Таблица 1. Сравнительная характеристика коммутатор

В качестве основного коммутатора, после сравнительной характеристики, использовано D-Link DES-3526. DES-3526 – неуправляемый коммутатор 10/100 Мбит/с, разработанный для повышения производительности рабочей группы, обеспечивает высокий уровень гибкости сети. Наличие 24-х портов 10/100 Мбит/с для подключения рабочих станций и двух медных гигабитных портов для подключения серверов позволяют удовлетворить потребности в большой пропускной способности сети и снизить время отклика.

Коммутатор оснащен 24 портами 10/100 Мбит/с и может использоваться для подключения к сети небольшой рабочей группы. Эти порты поддерживают автосогласование скоростей 10BASE-T и автоопределение режимов полного и полудуплекса. Выбор точки доступа. DWL-2100AP - многофункциональная беспроводная точка доступа для сетей предприятий. Точка доступа разработана для установки в помещениях и предоставляет расширенные функции, включая Турбо-режим со скоростью соединения до 108 Мбит/с, функции безопасности и качества обслуживания (QoS), а также поддержку нескольких режимов работы позволяя развертывать управляемые и надежные беспроводные сети. Скорость соединения до 108 Мбит/с.

DWL-2100AP устанавливает надежное соединение с беспроводными устройствами стандарта 802.11g на скорости до 54 Мбит/с и поддерживает технологию D-Link 108G, обеспечивающую соединение на скорости до 108 Мбит/с (Турбо режим). Высокая пропускная способность, предоставляемая точкой доступа, делает это устройство идеальным решением для приложений, требовательных к полосе пропускания. Точка доступа обратно совместима с беспроводными устройствами стандарта 802.11b.

Сравнительные характеристики точек доступа D-Link приведены в таблице 2.

Таблица 2. Сравнительные характеристики точек доступа D-Link

В качестве основной точки доступа, после сравнительной характеристики, будет использовано D-Link DWL-2100AP.

Выбор операционной системы. Практически все современные ОС поддерживают работу в сети. Однако в качестве ОС для сервера чаще всего используются Nowell NetWare, Unix, Linux и Windows 2003 Server. Рассмотрим Nowell NetWare и Windows 2003 Server.

Nowell NetWare. Одна из первых коммерческих сетевых ОС, позволивших строить сети произвольной топологии, состоящих из разнородных компьютеров. Если раньше сетевые ОС сильно зависели от конкретной конфигурации сети, то ОС Nowell NetWare стала первой универсальной сетевой ОС. Любая сетевая карта, имеющая драйвер ODI (Open Datalink Interface) может использоваться в сетях Nowell. Благодаря такой универсальности ОС быстро завоевала рынок, и долгое время оставалась основной ОС для локальных сетей. С 1990 года даже фирма IBM стала перепродавать NetWare, и по сегодняшний день эта ОС используется достаточно широко.

Windows 2003 Server. Windows Server 2003 содержит все функции ОС семейства Windows Server, используемой для выполнения ответственных задач, таких как обеспечение безопасности, надежности, доступности и масштабируемости. Кроме того, корпорация Microsoft усовершенствовала и расширила семейство серверных ОС Windows для того, чтобы ваша организация могла оценить преимущества технологии Microsoft .NET, разработанной для связи людей, систем, устройств и обмена данными. Производительность труда пользователей Windows Server 2003 эффективно обеспечивает контакт между людьми, процессами и данными с помощью усовершенствованных средств совместной работы и повышения производительности труда.

В рамках модернизации оставляем существующие на серверах операционные системы, т.к. они хорошо справляются с поставленными перед ними задачами. На файл-сервере установлена ОС Novell NetWare, на сервере БД установлена система Microsoft Windows 2003 Server.

Выбор антивирусной программы. За основные критерии выбора антивирусной программы возьмём следующие: разнообразие опций сканирования; небольшой размер антивирусного монитора; большая скорость сканирования.

Рассмотрим сравнение программ Dr. Web 4.27, Kaspersky 2009, Norton Antivirus 2008, Panda Titanium.

Таблица 3 Сравнение наиболее популярных антивирусных программ

|

Dr. Web 4.27 |

Kaspersky 2009 |

Norton Antivirus 2008 |

Panda Titanium. |

|

|

Размер монитора в ОЗУ, Кбайт |

700 |

3500 |

15800 |

11000 |

|

Скорость сканирования HD мин:сек/ кол-во файлов |

7:20/32000 |

8:56/31600 |

5:26/32800 |

7:15/12800 |

|

Опции сканирования |

||||

|

Проверка файлов инсталляции |

+ |

+ |

- |

+ |

|

Проверка архивов |

+ |

+ |

+, кроме RAR |

+ |

|

Эвристический анализ |

+ |

+ |

+ |

+ |

|

Проверка почты на этапе трафика |

- |

- |

+ |

- |

|

Прочее |

||||

|

Минусы |

При настройке можно пропустить важные опции |

Потребляет много системных ресурсов |

Не находит вирусы в RAR, мало настроек |

Может завесить машину при работе с крупным архивом |

По средним же показателям выбор лучше сделать в пользу программы Kaspersky 2009.

Выбор программы резервного архивирования данных. Для того чтобы избежать потери информации и случайного удаления информации надо проводить регулярное резервирование данных. Проблемы, связанные с потерей информации часто возникают у операторов. При работе сервера обязательным является хранение копии логического диска, на который установлена ОС. Это позволит быстро вернуть сервер к нормальной работе в случае отказа.

Критерии выбора:

- возможность работы в сети

- высокая скорость сжатия

- чистка архива от мусора

- озможность создания шаблонов – стандартного набора резервируемых файлов.

Рассмотрим сравнение наиболее популярных программ.

Таблица 4 Сравнение наиболее популярных программ резервного архивирования данных.

|

Uneversal Backup |

Windows Backup Wizard |

GRBackPro. |

|

|

Возможность работы в сети |

- |

+ |

+ |

|

Скорость сжатия 32 Мбайт, секунд |

40 |

30 |

8 |

|

Очистка архива от мусора |

- |

+ |

+ |

|

Возможность создания шаблонов |

+ |

+ |

+ |

|

Минусы программы |

Нет настроек компрессии архива |

Не работает без установленных архивов |

Перегруженный интерфейс |

На основании таблицы можно сделать вывод, что всем предъявленным требованиям удовлетворяет только GRBackPro [15][17][21][6][9][11].

Модернизированная структура организации.

Представим комплексное исследование локальной сети, используя выбранный имитационный пакет.

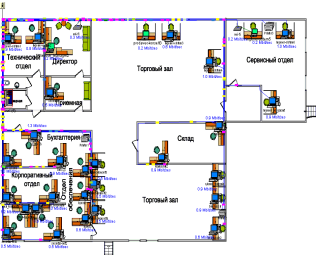

Первый пункт исследования подразумевает анализ структуры предприятия, которая представлена на рисунок 7.

Цель описания структуры – определить, в первую очередь, общее количество рабочих мест в сети, их территориальное размещение (рисунок 8).

Рисунок 7. Новая организационная структура ООО «Контур»

Рисунок 8. Размещение структурных подразделений.

Общее представление сети в виде логической схемы, изображено на рисунке 9.

Рисунок 9. Схематичное представление ЛВС

При проведении анализа существующей до модернизации ЛВС методом математического моделирования был посчитан суммарный средний информационный поток всей сети. Подсчёт производился для 15 рабочих мест. Результат был равен 232,7 Мб/час. Получившееся значение являлось критическим для среды передачи данных в 10Мбит/сек. Теперь же, когда мы имеем законченную модернизированную сеть, рассчитаем суммарный поток для 30 рабочих мест и среды передачи данных 100Мбит/сек.

1. Расчет среднего потока информации dbf базы объёмом 180 Мб, на 30 рабочих мест.

Расчет сети будет представлен по следующей формуле:

где П – поток информации кбит/с;

a – размер передаваемого файла по сети, МБайт;

b – размер индексов передаваемых по сети, Мбайт;

k1 – коэффициент для перевода MБайт в кБит, k1 = 8192

k2 – коэффициент для перевода часов в секунды, k1 = 3600

с – количество раз чтение/записи базы с сервера в 8-ми часовой рабочий день

8 – продолжительность рабочего дня, час

При открытии файла по сети будет передаваться копия в среднем 6 Mb, а также индексы размером 1 Mb, с периодичностью 16 раз в день.

При записи на диск файла будет передаваться копия в среднем 8 Mb, а также индексы размером 1 Mb, с периодичностью 16 раза в день.

Средний поток при открытии файла будет равен: кБит/сек

кБит/сек

Средний поток при сбросе на диск файла будет равен:

кБит/сек

кБит/сек

Общий средний поток информации между одной рабочей станцией и dbf-базой сервера за 8ми часовой рабочий день будет равен:

27,3 кбит/с+36,4 кбит/с = 63,7 кбит/с

Рассчитан суммарный средний поток dbf-баз:

где ΣП1 – суммарный средний поток от dbf-баз, кбит/с;

a – поток от dbf-базы, кбит/с;

b – количество пользователей базы.

(63,7 кбит/с•30)=1911,6 кбит/с

(63,7 кбит/с•30)=1911,6 кбит/с

2. Расчет среднего потока информации от простого обмена файлами.

Страница текста будет занимать в среднем от 15 до 800 кбайт в зависимости от сложности текста и формата передаваемой информации. На сегодняшний момент для передачи текста наиболее распространены такие приложения как Word и Excel. Основываясь на эти приложения, рассчитаны средние потоки информации, по следующей формуле.

где Ппр – простой поток кбит/с;

a – количество страниц, шт;

b – размер страницы, кБайт;

k1 – коэффициент для перевода кБайт в кБит, k1 = 8

k2 – коэффициент для перевода часов в секунды, k1 = 3600

8 – продолжительность рабочего дня, час

Рассчитано максимальное значение Ппр.max (для 300 стр.) и минимальное значение Ппр.min (для 10 стр.) и определим примерное среднее значение для одной рабочей станции.

кбит/с

кбит/с

кбит/с

кбит/с

кбит/с

кбит/с

Общий средний поток информации запроса от простого обмена страницами будет примерно равен:

Σ Ппр = 172,2•30 = 5166 кбит/с

Итак, суммарный средний информационный поток всей сети будет равен:

ΣП=ΣП1+ΣП2=1911,6 кбит/с+5166 кБит/с =7077,6 кБит/с~7078 кБит/с

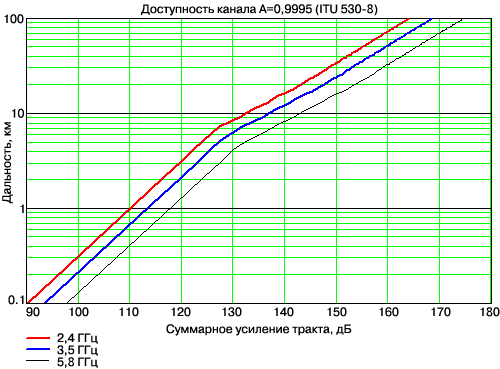

3. Расчет СВЧ радиолиний 2.4 GHz.

Данный расчет позволит определить теоретическую дальность работы беспроводного канала связи, построенного на оборудовании D-LINK стандартов 802.11 B и G. Следует сразу отметить, что дальность, получаемая по формуле - максимально достижимая теоретически, а так как на беспроводную связи влияет множество факторов, получить такую дальность работы, особенно в черте города, увы, практически невозможно.

Для определения дальности связи необходимо рассчитать суммарное усиление тракта и по графику определить соответствующую этому значению дальность. Усиление тракта в дБ определяется по формуле:

где:

- мощность передатчика;

- мощность передатчика;

- коэффициент усиления передающей антенны;

- коэффициент усиления передающей антенны;

- коэффициент усиления приемной антенны;

- коэффициент усиления приемной антенны;

- реальная чувствительность приемника;

- реальная чувствительность приемника;

- потери сигнала в коаксиальном кабеле и разъемах передающего тракта;

- потери сигнала в коаксиальном кабеле и разъемах передающего тракта;

- потери сигнала в коаксиальном кабеле и разъемах приемного тракта.

- потери сигнала в коаксиальном кабеле и разъемах приемного тракта.

Теперь разберем каждый параметр:

- мощность передатчика - мощность беспроводной точки доступа или адаптера в dBbm. Эту информацию Вы можете найти в спецификации на оборудование. Для оборудования D-LINK это от 15 dBm для обычных точек доступа и карт и до 25 dBm для оборудования во внешнем исполнении серии DWL-17xx

- мощность передатчика - мощность беспроводной точки доступа или адаптера в dBbm. Эту информацию Вы можете найти в спецификации на оборудование. Для оборудования D-LINK это от 15 dBm для обычных точек доступа и карт и до 25 dBm для оборудования во внешнем исполнении серии DWL-17xx

- коэффициент усиления передающей антенны (dBi). D-LINK предлагает антенны для внешнего и внутреннего использования от 4 до 21 dBi.

- коэффициент усиления передающей антенны (dBi). D-LINK предлагает антенны для внешнего и внутреннего использования от 4 до 21 dBi.

- коэффициент усиления приемной антенны - тоже что и

- коэффициент усиления приемной антенны - тоже что и  но "на другой стороне" радиолинка.

но "на другой стороне" радиолинка.

- чувствительность приемника, которую Вы также можете найти в спецификации на оборудование. Чувствительность приемника зависит от скорости на котором работает оборудование и задается со знаком "минус". Например DWL-2100AP имеет чувствительность при скорости 54Мбит/с: в -66 dBm.

- чувствительность приемника, которую Вы также можете найти в спецификации на оборудование. Чувствительность приемника зависит от скорости на котором работает оборудование и задается со знаком "минус". Например DWL-2100AP имеет чувствительность при скорости 54Мбит/с: в -66 dBm.

,

,  - потери коаксиальном кабеле и разъемах приемного или передающего тракта. Рассчитать потери можно следующим образом: предлагаемый нами кабель BELDEN 9880 имеет затухание 0,24 dB/m т.е. при 10-метровой длине кабеля затухание в нем составит 2,4 dB. Также следует прибавить к потерям по ~0,5 - 1,5dB на каждый разъем. Итого 10-метровый кабель между антенной и точкой доступа имеет потери 2,4+2*1,5=5,4 dB.

- потери коаксиальном кабеле и разъемах приемного или передающего тракта. Рассчитать потери можно следующим образом: предлагаемый нами кабель BELDEN 9880 имеет затухание 0,24 dB/m т.е. при 10-метровой длине кабеля затухание в нем составит 2,4 dB. Также следует прибавить к потерям по ~0,5 - 1,5dB на каждый разъем. Итого 10-метровый кабель между антенной и точкой доступа имеет потери 2,4+2*1,5=5,4 dB.

Например, имеется две точки доступа DWL-2100AP , две широконаправленные антенны ANT24-0801, каждая точка подключается к своей антенне 10-метровым кабелем.

= 16 dBm ;

= 16 dBm ;

= 4 dBi;

= 4 dBi;

= 4 dBi;

= 4 dBi;

= -66 dBm;

= -66 dBm;

= 5.4 dB;

= 5.4 dB;

= 5.4 dB;

= 5.4 dB;

= 16+4+4-(-66)-5.4-5.4=79,2 dB.

= 16+4+4-(-66)-5.4-5.4=79,2 dB.

По графику (красная кривая для 2.4 GHz) отражена соответствующую этому значению дальность. Полученная дальность равна ~300 метрам. Проведен расчет для скорости 11 Mbps. При скорости 1 Mbps:

= -87 dBm; тогда:

= -87 dBm; тогда:

= 16+4+4-(-87)-5.4-5.4=100,2 dB.

= 16+4+4-(-87)-5.4-5.4=100,2 dB.

По графику 1 (красная кривая для 2.4 GHz) отражена соответствующую этому значению дальность. Дальность равна ~1000 метрам.

График 1. Зависимость дальности "радиолинка" от суммарного усиления тракта.

Анализируя получившееся значение суммарного среднего информационного потока видно, что модернизированная сеть, работающая по технологии Fast Ethernet 100Мбит/сек справляется с потоком информации, проходящей через неё. Т.к. максимальное значение проходящего через Ethernet 100Мбит/сек потока равно 40 Гб/час. Получен суммарный информационный поток 5.8 Гб/час, что укладывается в максимальное значение 40Гб/час с большим запасом. Притом, что значение посчитано с учётом увеличения числа сотрудников до 30 человек. Исходя из вышесказанного, можно сделать вывод, что анализ модернизированной сети методом математического моделирования подтвердил, что данная ЛВС будет обеспечивать безошибочную передачу данных.

Математическая модель показала, что передача данных в сети будет происходить без ошибок, но она, в отличие от метода имитационного моделирования, не может полностью отразить все остальные параметры сети. Получившуюся в результате модернизации сеть показана с помощью метода имитационного моделирования.

Имитационная модель модернизированной сети

С помощью среды имитационного моделирования NetCracker составлена имитационная модель модернизированной ЛВС.

На план план-схему здания проецируется схематичное представление локальной вычислительной сети ООО «Контур». Линиями синего цвета обозначается кабельная система. Прямо на них, маленькими прямоугольниками розового, зелёного и серого, желтого, синего цветов обозначаются информационные пакеты, цвет которого указывает на тип информационного пакета (File Servers’s client, SQL, LAN peer-to-peer client, Small office client, Database), а так же выведена статистическая информация (информационный поток) для рабочих станций.

Представим общий вид имитационной модели, изображённый на рисунке 10.

Рисунок 10. Общий вид имитационной модели модернизированной ЛВС

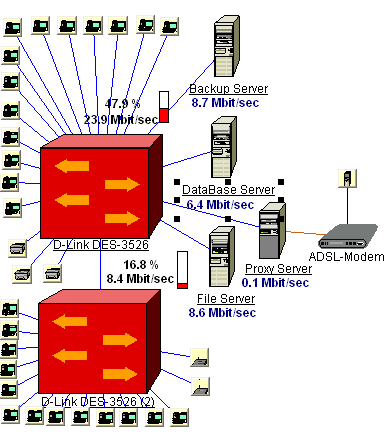

Представим фрагмент коммутационного шкафа с размещенным оборудованием и выведенной статистической информацией для серверов, коммутаторов, изображённый на рисунок 11.

Рисунок 11. Фрагмент коммутационного шкафа

Добавив в существующую сеть ещё один коммутатор добились оптимальной загрузки сетевого оборудования. Нарушения целостности информационных пакетов не происходит. Представим таблицу 5, в которой приведена статистика загрузки коммутаторов и точек доступа.

Таблица 5 Статистика загрузки

|

Name |

Vendor |

Utilization |

Workload |

|

D-Link DES-3526(1) |

D-Link Systems |

49,7% |

23,9 Mbit/sec |

|

D-Link DES-3526(2) |

D-Link Systems |

16,8% |

8,4 Mbit/sec |

|

D-Link DWL-2100AP(1) |

D-Link Systems |

0% |

0,4 Mbit/sec |

|

D-Link DWL-2100AP(2) |

D-Link Systems |

0% |

0,2 Mbit/sec |

Полученные данные свидетельствуют о том, что перегрузка сети устранена, и, проанализировав полученные результаты, можно сказать о том, что сеть работает с равномерно распределенной нагрузкой.

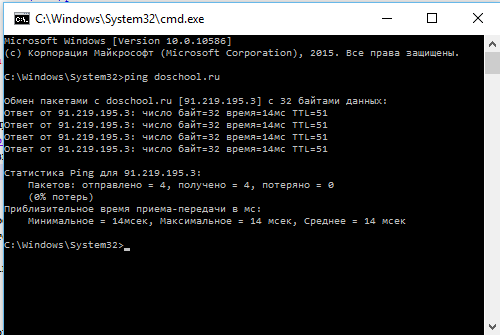

Также работоспособность сети целесообразно проверить базовыми командами. Команда пинг (ping) - специальная программа для проверки доступности сетевых ресурсов. Эта команда выполняет очень простое действие - посылает на указанный компьютер (в терминологии сетей "хост") небольшой объем данных (пакет) заданного размера, который затем возвращается обратно.

Выполняется команда пинг очень просто - "ping info-helper.ru". Здесь "info-helper.ru" - имя пингуемого сервера. Можно также использовать IP-адрес, например "ping 233.162.114.1". После запуска команда ping возвращает результат и время обмена данными.

Пинг или время обмена данными напрямую зависят от загруженности канала пользователя и от маршрута, по которому пакеты проходят от провайдера до хоста. Поэтому, если сеть "тормозит", отключите другие компьютеры, которые используют сеть, остановите загрузки файлов и использование ресурсов Интернета "он-лайн" (просмотр фильмов, тв, игры и т.д.). Также задержки пинга обусловлены физическим расположениев хостов - пинг из России до сервера в Австралии естественно будет более долгим, чем до российского сервера.

В конечном итоге, основное, что влияет на ваш пинг это провайдер, потому что именно провайдер определяет маршруты движения данных по интернету, а также пропускную способность вашей сети.

Рисунок 12. Команда ping.

Результат выполнения команды говорит нам о том, что сервер доступен и работоспособен, как и наша локальная сеть. Потерь при передаче данных нет. Также мы видим, что наш компьютер "достучался" до сервера за 14 сек.

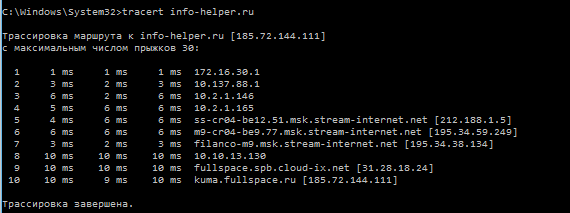

Команда tracert - проверка маршрута, по которому путешествуют данные, а также времени прохождения от пункта к пункту.

Пример использования команды трассировки изображен на рисунке 13.

Рисунок 13. Команда tracert.

Команда tracert запускается очень просто. Также, как и ping, из командной строки - например, "tracert info-helper.ru.ru". Команда tracert также проверяет работоспособность и доступность DNS - сервера. Ведь для того, чтобы начать путешествие данных по сети, необходимо сначала связаться с DNS-сервером и получить IP-адрес проверяемого сервера.

Еще раз посмотрите на рисунке пример вывода информации командой tracert.

Команда tracert последовательно опрашивает и измеряет время задержки до всех маршрутизаторов на пути прохождения пакета, пока не будет достигнут целевой хост. Можно последовательно проследить весть путь, который проходят данные сначала в локальной сети, а потом в Интернете. Если между какими-либо двумя маршрутизаторами наблюдается большой рост задержки, значит этот участок маршрута влияет на увеличение пинга [4,12-19,21].

ЗАКЛЮЧЕНИЕ

В данном курсовом проекте была рассмотрена задача модернизации локальной вычислительной сети ООО «Контур». При постановке задачи был проведен анализ исходной ситуации, где были рассмотрены существующая сеть. В результате анализа был выявлен ряд проблем. При проектировании сети были определены основные структурные элементы новой сети и сервисы.

В техническом задании на объединение сетей были сформулированы требования, предъявляемые к надежности функционирования сети, к управлению сетью, оборудованию сети, к достоверности передаваемой информации и др. При проектировании сетевой архитектуры был проведен анализ возможных вариантов построения и определена стратегия построения. При выборе базовой архитектуры был рассмотрен ряд существующих топологий. Выявлено, что архитектура сети должна представлять собой звездную структуру.

При выборе оборудования был рассмотрен ряд компаний – поставщиков сетевого оборудования. В результате выбор был остановлен на оборудовании компаний D-Link по следующим причинам. В объединяемых сетях уже используется оборудование этой фирмы; подходящее соотношение “цена/качество”, что является важной причиной с учетом объема выделяемых средств. Кроме этого, оборудование компаний D-Link удовлетворяет всем требованиям, сформулированным в техническом задании.

В соответствии с поставленными задачами были определены работы, проводимые при объединении сетей, а также сформулированы требования техники безопасности к помещениям, расположено сетевое оборудование и требования к организации рабочих мест службы технической поддержки.

В экономической части был проведен анализа экономических показателей.

Реализация предложенного проекта позволит производительность труда, сократить бумажный документооборот внутри отделения, сократить время на получение и обработку информации. Модернизированная локальная вычислительная сеть передачи данных позволит быстрее ускорить доступ пользователей к базам данных, передавать и получать срочную и важную информацию без задержек. Что в целом, должно привести к повышению эффективности работы в отделах.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. Борщев А.В. Применение имитационного моделирования в России – состояние на 2007 г.

2. Бурлак Г.Н. Безопасность работы на компьютере; организация труда на предприятиях информационного обслуживания. – М.: Финансы и статистика, 1998. 141 с.

3. Гуткин В.И., Масальский Е.И. Безопасность жизнедеятельности специалистов, работающих с ПЭВМ: Учеб. пособие / СЗПИ. – СПб., 1995. 93 с.

4. Захаров Г.П. Методы исследования сетей передачи данных. – М.: Радио и связь, 1982. – 208с.: ил.

5. Камалян А.К., Кулев С.А., Назаренко К.Н. Компьютерные сети и средства защиты информации: Учебное пособие. – Воронеж: ВГАУ, 2003. – 119с.

6. Клейнрок Л. Вычислительные системы с очередями. – М.: Мир, 1979. – 598 с.

7.http://aestel.ru/biznes-resheniya/dlya-predpriyatiya/tipovoy-raschet-seti-predpriyatiya-do-500-arm/.

8. Кутузов О.И., Задорожный В.Н., Олзоева С.И. Имитационное моделирование сетей массового обслуживания: Учеб. пособие. Улан-Удэ: Изд-во ВСГТУ, 2001.

9. Малаян К.Р. Безопасность жизнедеятельности. Безопасность при работе с компьютером: Учеб. пособие. – СПб.: Изд-во СПбГТУ, 2001. 124 с.

10. Малышев Р.А. Локальные вычислительные сети: Учебное пособие. – Рыбинск, 2005. – 83 с.

11. Нардюжев В.И., Нардюжев И.В. Модели и алгоритмы информационно-вычислительной системы компьютерного тестирования. Монография. – М.: Прометей, 2000. – 148 с.

12. Новиков Ю.А., Кондратенко С.В. Локальные сети: архитектура, проектирование. – М.: изд-во ЭКОМ, 2001. – 312 с.

13. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы. – СПб.: Питер, 2002. – 672 с.: ил.

14. Олифер В.Г., Олифер Н.А. Сетевые операционные системы. – СПб.: Питер, 2002. – 544 с.: ил.

15. Рыжиков Ю.И. Имитационное моделирование. Теория и технологии. – СПб.: КОРОНА принт; М.: Альтекс-А, 2004. – 384 с.: ил.

16. СанПин 2.2.2/2.4.1340-03. Гигиенические требования к персональным электронно-вычислительным машинам и организации работы.

17. Савин Г.И. Системное моделирование сложных процессов. – М.: Фазис, 2000.

18. Самарский А.А., Михайлов А.П. Математическое моделирование: Идеи. Методы. Примеры. – М.: Физматлит, 2001. – 320 с.

19. Шаповаленко С. Динамическое моделирование и анализ корпоративных вычислительных систем. Сетевой журнал № 6, 2001.

20. Экономика предприятия (учебник для ВУЗов) / под ред. Горфинкаля В.Я, Швандара В.А. – М.: ЮНИТИ-ДАНА, 2003.

21. Экономика предприятия (учебник для ВУЗов) / под ред. Карлика А.Е, Шхгальтер М.Л. – М.: ИНФРА-М, 2004.

22. Янбых Г.Ф., Эттингер Б.Я. Методы анализа и синтеза сетей ЭВМ. – Л.: Энергия, Ленинградское отделение, 1980. – 96 с.: ил.

- Управление эффективностью организации гостиничного (ресторанного) бизнеса на примере гостиницы "Ясон"

- Управление эффективностью организации гостиничного бизнеса. Анализ эффективности деятельности предприятия гостиничной индустрии «Ясон»

- Выбор стиля руководства в организации ЗАО «Пит-Стоп»

- Мотивационные программы для сотрудников ресторана (на примере OOO «Bona Capona»

- Управление корпоративными инновационными программами (Что такое инновация и ее виды)

- Эффективная проектная команда (Понятие и типы рабочих команд)

- Понятие и виды государственных пенсий

- Субъекты и формы финансового контроля

- Проектные структуры управления (ПРИНЦИПЫ ПОСТРОЕНИЯ ПРОЕКТНЫХ СТРУКТУР УПРАВЛЕНИЯ)

- Оценка эффективности управления конфликтами на предприятии

- Система психофизиологического профессионального отбора и диагностики профпригодности (Характеристика применения психофизиологии для решения практических задач в психологии труда)

- Система налогового учета (Налоговый учёт теоретический аспект)