Принципы построения и функционирования DPL систем

Содержание:

Введение

С развитием информационных технологий в современном мире появляется все больше устройств и средств, предназначенных для хранения и передачи информации. С одной стороны, это открывает широкие возможности, так как позволяет сотрудникам компаний быть мобильными и решать бизнес-задачи вне зависимости от своего места нахождения. С другой стороны, отследить передвижение важных для бизнеса компании данных в таких условиях становится крайне сложно.

Какие данные относятся к конфиденциальным, каждая компания определяет сама. Для одних — это будет информация о новом продукте или технологии, для других — данные клиентской базы. Но суть всегда одинакова — утечка конфиденциальных данных является прямой угрозой для бизнеса, и игнорирование проблемы может привести к катастрофическим последствиям.

Целью данной работы является изучение принципов построения и функционирования DPL систем.

Для реализации поставленной цели необходимо выполнить ряд задач:

- Изучить системы предотвращения утечек конфиденциальной информации;

- Рассмотреть этапы развития DLP-систем;

- Изучить анализ передаваемой информации;

- Рассмотреть процесс внедрения DLP-системы;

- Изучить компоненты системы;

- Рассмотреть программные решения, представленные на рынке и т.д.

При написании данной работы были использованы современные научные и учебные источники.

Глава 1 Развитие DLP-систем и анализ передаваемой информации

1.1 Системы предотвращения утечек конфиденциальной информации

Существует множество способов борьбы с утечками конфиденциальных данных, как на уровне организационных процедур, так и на уровне программных решений. Одним из наиболее эффективных методов является внедрение системы защиты от утечек конфиденциальных данных DataLeakPrevention (DLP) — технологии предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек.[1]

DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При детектировании в этом потоке конфиденциальной информации срабатывает активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется.

Используются также следующие термины, обозначающие приблизительно то же самое:

- Data Leak Prevention (DLP),

- Data Loss Prevention (DLP),

- Data Leakage Protection (DLP),

- Information Protection and Control (IPC),

- Information Leak Prevention (ILP),

- Information Leak Protection (ILP),

- Information Leak Detection & Prevention (ILDP),

- Content Monitoring and Filtering (CMF),

- ExtrusionPreventionSystem (EPS).

1.2 Этапы развития DLP-систем

Необходимость защиты от внутренних угроз была очевидна на всех этапах развития средств информационной безопасности. Однако первоначально внешние угрозы считались более опасными. В последние годы на внутренние угрозы стали обращать больше внимания, и популярность DLP-систем возросла. Необходимость их использования стала упоминаться в стандартах и нормативных документах (например, раздел "12.5.4 Утечка информации" в стандарте ГОСТ ISO/IEC 17799-2005). Специализированные технические средства для защиты от внутренних угроз стали массово выпускаться только после 2000 года.[2]

Первыми появились технологии сетевого мониторинга – без возможности блокировки утечки через сетевые протоколы (HTTP, SMTP…). В дальнейшем производители добавляли функции блокировки информации при передаче через сеть. Затем появились возможности контроля рабочих станций за счет внедрения программных «агентов», чтобы можно было предотвратить передачу конфиденциальной информации с этих устройств: контроль функций «copy/paste», снятия скриншотов, а также контроль передачи информации на уровне приложений: например, в одном приложении функций «copy/paste» разрешен, в другом – запрещен.

И, наконец, появились технологии поиска конфиденциальной информации на сетевых ресурсах и ее защиты, если информация обнаружена в тех местах, где ее не должно быть. Конфиденциальная информация при этом задается предварительно ключевыми словами, словарями, регулярными выражениями, «цифровыми отпечатками». В результате поиска система может показать – где она обнаружила конфиденциальную информацию, и какие политики безопасности при этом нарушаются. Далее сотрудник службы безопасности может принимать соответствующие меры. Есть решения, которые не просто показывают наличие конфиденциальной информации в неположенном месте, а переносят эту информацию «в карантин», оставляя в файле, где была обнаружена информации, запись – куда перенесена конфиденциальная информация и к кому обратиться за получением доступа к этой информации.

1.3 Анализ передаваемой информации

На текущий момент на рынке представлено довольно много DLP-решений, позволяющих определять и предотвращать утечку конфиденциальной информации по тем или иным каналам. Однако действительно комплексных решений, покрывающих все существующие каналы, значительно меньше.[3] В этих условиях чрезвычайно важным становится выбор технологии, обеспечивающей защиту от утечек конфиденциальной информации с максимальной эффективностью и минимальным количеством ложных срабатываний.

Первое, чему следует уделить внимание при выборе DLP-решения – это как данное решение осуществляет анализ передаваемой информации и какие технологии используются для определения наличия конфиденциальных данных?

Всего существует пять методов анализа:

- Поиск по словарям (по точному совпадению слов, в некоторых случаях с учетом морфологии)

- Регулярные выражения. Регулярные выражения — система синтаксического разбора текстовых фрагментов по формализованному шаблону, основанная на системе записи образцов для поиска. Например, номера кредитных карт, телефонов, адреса e-mail, номера паспорта, лицензионные ключи…

- Сравнение по типам файлов. Политиками безопасности может быть запрещена отправка вовне некоторых типов файлов. При этом если пользователь изменит расширение файла, то система все равно должна «опознать» тип файла и предпринять необходимые действия. В большинстве решений используется технология компании Autonomy.[4]

- Статистический («поведенческий») анализ информации по пользователям. Если пользователь имеет доступ к конфиденциальной информации, и в то же время он посещает определенные сайты (web-storage, web-mail, хакерские и т. д.), то он попадает в «группу риска» и к нему возможно применение дополнительных ограничивающих политик безопасности.

- Технологии цифровых отпечатков. перспективные и достаточно технологии, при которых определенные математические исходного (алгоритмы преобразований не раскрываются). Процесс строится следующим : исходный – математическая модель – цифровой отпечаток.

процесс позволяет сократить обрабатываемой информации ( цифрового отпечатка не 0,01 от объема файла). отпечатки размещаются в базе (Oracle, MS SQL) и быть продублированы в памяти , осуществляющего анализ . Отпечатки затем для сравнения и анализа информации.

При отпечатки передаваемого и «» файлов могут не обязательно на 100%, совпадения задаваться (или ПО производителем). Технологии к редактированию файлов и для защиты любых типов : текстовых, графических, , видео.

Количество « срабатываний» не единиц процентов ( другие технологии 20-30% ложных ). Эта технология к различным текстовым и языкам, используемым в . Также следует внимание на отчетности и наборы политик безопасности, DLP-решением, так как это поможет некоторых и сложностей при внедрении.

2 Процессы внедрения и решения

2.1 Процесс DLP-системы

проблема внедрения – это, как , отсутствие классификации . Поэтому на первом внедрения DLP должна проработать в в режиме мониторинга до . В этом режиме на преднастроенных в с типом предприятия ( предприятия, медицинские или учреждения) политик система помочь выявить хранения и способы и передачи конфиденциальной .[5]

Для финансовых , которые на текущий являются основными DLP-решений, проблема с данных уже имеющимися в наличии качественными преднастроенными, предоставляемыми производителями .

После решения о завершении мониторинга, система в режим либо пользователей и безопасности, и/или в блокирования передачи информации.

Когда DLP работает в мониторинга, то количество срабатываний в силу адаптации политик насчитывать . Постепенно применяемые безопасности настраиваются в с реальными потребностями и организации образом, чтобы уже в уведомления, а в дальнейшем и , количество ложных не было «» и система реагировала на конфиденциальную информацию. образом, полный внедрения может занять года в случае организации.

2.2 Компоненты

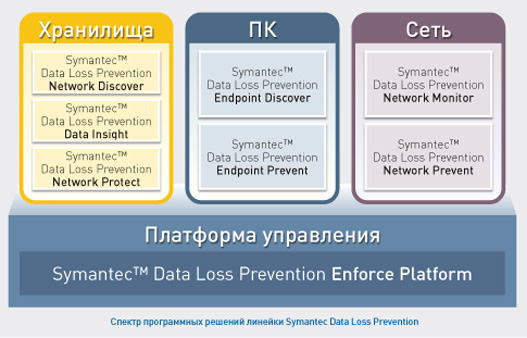

Рассмотрим системы DLP на примере решения линейки (SDLP). Решения обеспечивают для широкого спектра конфиденциальных данных, в сетях и системах данных, а на компьютерах сотрудников от того, работают они в сети или вне ее.

Рисунок 1 - системы

SymantecDataLossPreventionEnforcePlatform

Центральным для всей линейки платформа управления , которая определять и распространять на компоненты решения по предотвращению потери данных. компонент также единый веб-интерфейс для и работы с решениями SDLP.[6]

Data Loss Network Discover

SymantecDataLossPreventionNetworkDiscover обнаруживает конфиденциальные , сканируя такие ресурсы, как файловые , базы данных, серверы, и т.п.

Symantec Data Prevention Data

Компонент SymantecDataLossPreventionDataInsight отслеживать к конфиденциальной информации для определения владельцев данных, что позволяет гибкость выявления конфиденциальных и управления ими.

Symantec Loss Prevention Protect

SymantecDataLossPreventionNetworkProtect является , расширяющим функциональность SymantecDataLossPreventionNetworkDiscover в части риска незащищенных конфиденциальных путем переноса данных с публичных на сетевых в карантин или защищенные .

Компоненты SDLP и SDLP NetworkProtect защиту от конфиденциальных данных со информационных ресурсов:

- файловые системы (, NFS, DFS и др.);

- локальные системы на рабочих и ноутбуках;

- локальные системы (Windows, , AIX, Solaris);

- БД ;

- MicrosoftExchange;

- MicrosoftSharePoint;

- и др.

Symantec Data Prevention Endpoint и Symantec Loss Prevention Prevent

Эти компоненты двумя модулями:

SDLP , который устанавливается на станции пользователей (в том ноутбуки) и обеспечивает следующих :

- обнаружение незащищенных данных на пользовательских станциях;

- блокировка конфиденциальных (съемные носители , CD/DVD, печать, обмена мгновенными и т.п.).

Сервер EndpointServer, который связь агентов Agent с платформой SDLP и позволяет определять мониторинга конфиденциальных и блокировку их передачи с рабочих .

Агент SDLP предотвращает утечки данных с пользовательских станций и ноутбуков при попытке их с использованием:

- внешних информации (USB, SD, , FireWire);

- на CD/DVD;

- сети( , Email/SMTP, FTP, IM);

- средств ;

- копирования конфиденциальных в буфер .

Symantec Data Prevention Network

Компонент SymantecDataLossPreventionNetworkMonitor в времени сетевой трафик на конфиденциальной информации и уведомления при попытке такой за пределы внутренней .

Symantec Data Prevention Network

Компонент блокирует передачу информации средствами и веб-коммуникаций.

Компоненты NetworkMonitor и NetworkPrevent обеспечивают от утечек конфиденциальных при попытке их передачи способами:

- почта (SMTP);

- обмена мгновенными (IM);

- веб-почта, , соц. сети и т.д. (, HTTPS);

- протокол файлов (FTP);

- (Peer-to-peer);

- Telnet;

- другие через любой TCP.

2.3 Программные решения, на рынке

DeviceLock 6.4.1

6.4.1 – современное средство, предназначенное для и администрирования локальных и компьютеров путем неконтролируемых пользователя при обмене через компьютерные и устройства со сменными .

Использование USB-устройств представляет корпоративным сетям и . Причем не только информация "уйти" из корпоративной через USB-порт, но и или троянские программы быть внутрь корпоративной , минуя серверные экраны и антивирусы. так же дело сзаписывающими CD/DVD-приводами.

контроль над пользователями, доступ к портам и локального , DeviceLock 6.4.1 закрывает уязвимость в защите и экономичным способом. 6.4.1 полностью в подсистему безопасности , функционируя на уровне системы, и обеспечивает для пользователя .

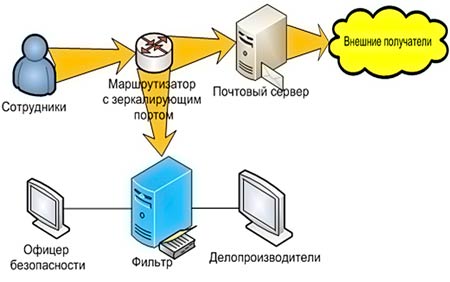

Рисунок 2 -Принцип DeviceLock 6.4.1.

Программный DeviceLock 6.4.1 обеспечивает ряда руководящих и нормативных по защите конфиденциальной и персональных данных. 6.4.1 успешно в качестве сертифицированного защиты информации от НСД при автоматизированных системдля с конфиденциальной , а так же в информационных системах классов для работы с данными.

DeviceLock 6.4.1 действующий ФСТЭК России №2144, сертифицирован на Заданию по Безопасности, требованиям документа "Защита от доступа к информации. 1. Программное обеспечение защиты . Классификация по уровню отсутствия недекларированных" (Гостехкомиссия России, – по 4 уровню и имеет оценочный доверия ОУД 2 в соответствии с документом "Безопасность технологий. оценки безопасности технологий" (Гостехкомиссия, 2002).[7]

SecureTower

программное для защиты от утечки данных и любой информации, циркулирующей в предприятия, в базах данных и .

SecureTower обеспечивает над всеми потоками , передаваемыми по , перехватывая и сохраняя в данных трафик. безопасности незамедлительно автоматические обо всех случаях передачи конфиденциальных , даже если они при использовании каналов, или SSL-протоколов.

формирует подробные отчеты о сетевой сотрудников ( рабочего дня), из видно кто и как использует ресурсы, позволяя эффективность персонала.

Типы данных

- электронные почтовых клиентов, протоколы 3, SMTP, IMAP( , MSOutlook, Thunderbird, !), электронные сообщения ;

- весь , включая электронные внешних почтовых (gmail.com, mail.ru, и т.д.), сообщения в , посещенные страницы в сетях и других , использующих протокол ;

- сообщения программ, использующих обмена мгновенными OSCAR (таких как ), MMP (таких как Агент), MSN (таких как ) и XMPP (Jabber) ( как Miranda, GoogleTalk, QIP , PSI), а текстовые и голосовые в Skype

- файлы, по протоколам FTP, FTPS, и HTTPS, а в программах-мессенджерах (ICQ, и т.д.) или по электронной почте в вложений

- SSL-трафик, по шифрованным (включая HTTPS, , защищённые протоколы SSL для 3, SMTP и мессенджеров)

- баз данных MS SQL , Oracle, PostgreSQL,

- данные, передаваемые на устройства (USB-устройства, жесткие , карты памяти, накопители, CD/DVD и )

- печать данных на и сетевых .

Решаемые задачи

- случайной или преднамеренной информации

SecureTower – программное для защиты от преднамеренного или утечки по неосторожности данных и любой конфиденциальной , циркулирующей в сети по максимальному количеству , а также содержащейся в данных и .

Обеспечение сохранности и конфиденциальных данных

возможностью SecureTower функционал, надежную защиту от утечек информации из баз данных. Это позволяет по цифровых без промежуточных операций содержимое хранилищ информации, которые содержат персональные данные, контактные данные, базы и другую информацию.[8]

поддерживает MS SQL Server, , PostgreSQL, SQLite и может быть для работы с другой СУБД.

анализа данных по отпечаткам вместе с традиционных , атрибутивных и статистических , не только повышает контроля над утечками информации, но и контролировать сохранность данных, в соответствии с Законом «О персональных ».

- Оценка сотрудников

SecureTower подробные и наглядные отчеты о сетевой сотрудников, оценить лояльность и работы персонала, а узнать, насколько является сотрудниками корпоративных компании.

SecureTower трудозатраты по расследованию утечки и повышает эффективность службы информационной за счет снижения ложных . Это достигается благодаря настройкам инструмента для как простых, так и многокомпонентных безопасности.

- архива бизнес-коммуникаций

Весь перехваченный анализируется и сохраняется в данных. создаёт своеобразный для ведения «истории» бизнес-процессов и событий. Это расследовать случай утечки информации в ретроспективе. к определенному сообщению, просмотреть всю общения абонентов.[9]

Система Zgate контроль и архивирование почты в предприятия, минимизируя утечки конфиденциальной и существенно облегчая инцидентов.

уже никто не сомневается, что от утечек конфиденциальной необходима любой — от небольшой до крупной корпорации. понимают, что потеря или конфиденциальных данных не только к финансовым убыткам, но и к доверия со стороны , партнёров и инвесторов. утечка , даже отправка с конфиденциальными документами по адресу, приводит к интересу со регулирующих органов и СМИ. Это риски финансовой за нарушение отраслевых и законодательства, защиту персональных и другой конфиденциальной .

Система Zgate SECURIT с учетом преимуществ и существующих DLP-решений. позволяет блокировать конфиденциальных по сетевым каналам. Для и блокировки утечек в используется гибридный , включающий в множество современных детектирования конфиденциальных . Применение гибридного позволило эффективность детектирования со 60–70% для существующих DLP до 95% у .

Zgate анализирует все , передаваемые за пределы локальной организации, и позволяет утечки конфиденциальной по сетевым — через электронную , социальные сети, и т. д.[10] В Zgate используются технологии, безошибочно определяют конфиденциальности передаваемой и категорию документов с особенностей , требований отраслевых и законодательства России, СНГ, и США.

Zgate позволяет и архивировать:

- в корпоративной электронной .

- Письма и вложения, через сервисы .

- Общение в сетях, на форумах и .

- Сообщения интернет-пейджеров.

- , передаваемые по FTP.

Для проведения расследований и утечек Zgate подробную информацию обо происходящих инцидентах — данные, об отправителе, получателе, передачи и т. д. Встроенная отчетности предоставляет набор для наглядного анализа данных и улучшает процесса принятия по происходящим . В дополнение к нескольким готовых отчетов в встроен специальный , дающий создавать, сохранять и неограниченное количество отчетов.

Решаемые

- Категоризация пересылаемой информации. анализирует сетевой и разбирает пересылаемые по различным .

- Обнаружение и блокировка конфиденциальных данных в времени. Большинство работают в «» режиме, то есть оповещают о факте . В отличие от них, Zgate предотвращает в реальном времени.

- утечек информации. часть утечек можно , если своевременно подозрительную активность и политики безопасности. еще на ранней обнаруживает подозрительную , что позволяет дополнительно риски утечки данных.

- всей пересылаемой . Zgate архивирует электронную почту, и файлы, через интернет-пейджеры, сети, веб-почту, , блоги и т. д. Архивируемые записываются в OracleDatabase или Microsoft SQL .

- Приведение политик в полное соответствие с отраслевых и законодательства. В частности, систем защиты от регламентируется стандартами России, корпоративного поведения , PCI DSS, SOX, Basel II и множеством документов.

Преимущества

- Для обнаружения и блокировки утечек в Zgate применяется анализ, использующий 10 специализированных .

- Zgate контролирует и файлы, отправляемые более чем 15 видов и более чем 250 веб-сервисов — от почты до видеохостингаYouTube.

- Zgate интегрироваться с MicrosoftForefront TMG ( ISA Server) и прокси-сервером, поддерживающим ICAP (InternetContentAdaptationProtocol) — , Cisco ACNS, и т. д.

- Система совместима с любой системой (MTA) и письма и вложения, через , IBM LotusDomino, CommuniGatePro и т. д.

- поддерживает анализ 500 форматов файлов, в том MicrosoftOffice, , изображения, а также архивов заданного вложенности.

- Все пересылаемые , сообщения и помещаются в специальный , не имеющий ограничений по и сроку хранения .

- В установку включено более 50 , с помощью которых определять конфиденциальные . Это существенно трудозатраты при внедрении.

- Для защиты информации в используются специальные безопасности, до 30 различных параметров.

- Zgate осуществляется единую систему DLP-решениями , которая также управление Zlock и .

Технологии обнаружения информации

- . Технология DocuPrints по принципу «цифровых » и основана на сравнении документов с созданной базой отпечатков конфиденциальных . В результате сравнения вероятность , что в документе присутствует информация. Для начала технологии DocuPrints задать конфиденциальных документов, и самостоятельно создаст отпечатков и будет поддерживать ее в виде.

- MorphoLogic. MorphoLogic с использованием анализа проверяет данные на нахождения в них конфиденциальной . Технология MorphoLogic аналогично методам, в поисковых , и даёт возможность текст с учетом грамматических словоформ.

- . Интеллектуальная SmartID — это разработка SECURIT, которая уже первоначального «обучения» начать опознавать передачу данных. В процессе работыSmartID накапливает «» анализа и данных и с каждым повышает точность . Точность работы уже после недели работы составляет более 95 %.

Система Zlock гибко права доступа к и устройствам и минимизировать утечки информации, с несанкционированным внешних устройств, всего, USB-накопителей.

По оценкам, от 60 до 80 % атак, на получение ограниченного доступа, из локальной сети (интрасети).

Особенную проблема угроз получила в с появлением и повсеместным мобильных накопителей , подключаемых USB-порты: flash-, винчестеры с USB-интерфейсом и т. д.

Для утечек корпоративных через устройства, прежде USB-накопители, может разработка компании — DLP-система . Zlock позволяет утечки конфиденциальной через периферийные с помощью настройки политик , анализа содержимого файлов и блокирования копирования .

Для каждого типа Zlock предполагает гибкой настройки доступа на списков контроля (ACL). Для каждого или логического устройства и для пользователя или пользователей из ActiveDirectory разрешить либо доступ, либо , либо доступ. Инструмент анализа позволяет контроль копирования на мобильные и чтения с них по типам и содержимому передаваемых .[11]

Подключаемые устройства идентифицироваться по признакам, таким как устройства, код производителя, код , серийный номер и т. д. Это возможность разные права к устройствам одного , например, запретить USB-накопителей, но при разрешить использование для аутентификации пользователей.

Zlock компании позволяет надежную защиту компании от утечек на носителях путем

доступа к внешним устройствам и рабочих станций.

доступа

Разграничение к внешним в Zlock осуществляется на политик доступа. доступа — это логическое , которое описание устройств и доступа к ним.

Права могут иметь вид:

- полный ;

- доступ только на ;

- запрет доступа.

доступа могут как для всех, так и индивидуальные настройки для или групп пользователей на ACL (аналогично разграничению доступа к или файлам в Windows).

доступа можно по типам файлов для операций с определенного формата ( USB-устройств). Zlock более 500 наиболее в корпоративной форматов файлов, в том MicrosoftOffice и OpenOffice.org.

В есть возможность журналируемые на сервер журналирования. Он быстрее и надежнее , хранить и обрабатывать событий . Клиентские модули записывают все происходящие на сервер журналирования, при , если он , информация о событиях хранится на клиенте. соединение с сервером , эта информация на сервер. Сервер может записывать о событиях в базу Microsoft SQL , OracleDatabase или в XML-файлы. для хранения событий SQL Server или OracleDatabase обеспечить высокую надежность и .

ZlockEnterpriseManagementServer

Zlock EMS для централизованного хранения и политик и Zlock. Синхронизация с происходит с заданной периодичностью и включает в проверку политик и настроек и их обновление в случае . Синхронизация происходит по каналу и распространяться как на всю сеть, так и на домены, группы или .

Контроль целостности

В Zlock возможность контроля файлов и настроек . Если какие-либо Zlockнесанкционированно модифицированы, входа в систему лишь у администратора. Это защитить от изменений со стороны и вредоносных программ.

HostDataPrevention

защиты от утечек, на агентском контроле конфиденциальной информации.

DLP состоит из программ, устанавливаемых на станции сотрудников, и управления.

Вычислительная решения DLP функционирует на уровне рабочих станций . Для этого на каждый централизованно и устанавливается программа – модуль McAfeeHost DLP. устойчив к выгрузке, - его деинсталлировать, имея права .

Для обучения системе выделить папки (на сервере), в будут расположены файлы. Согласно администратором безопасности , на защищаемые «навешиваются» метки.Эти существуют в параллельных NTFS и не видны взглядом.

видны агентским McAfeeHost DLP. Этот может ограничить , запись на носители, копирование в и прочие операции, установленным политикам для пользователя с меткой.

Локально работают вкупе с отпечатками (для не только за , но и контентом). При открытии или с сервера секретного агентская программа DLP отследит документа, снимет цифровые отпечатки, и защищать содержимое от за пределы в соответствии с установленными безопасности. Поэтому, копирование фрагмента документа отслеживаться и созданный на этого фрагмента документ унаследует .

В существующую должны быть агентские модули на рабочую станцию и сервер :

По результатам работы программстатистикаинцидентовцентрализованно на управляющий сервер для анализа.

возможности решения в 10 правилах реакции, может выполнять на рабочих :

- Application File Protection Rule. контролировать доступ (ведение ) к конфиденциальной информации;

- . Позволяет выполнять копирования в буфер для определенного . К примеру, копирование через буфер , содержащей словосочетание « отчет» из Excel в Word быть запрещено;

- . Позволяет анализировать сообщения в почте и блокировать конфиденциальной информации;

- File System Rule. отслеживать перемещение информации между компьютерами, а также ее на сменные ;

- NetworkProtectionRule. Позволяет передачу конфиденциальной через сетевые TCP\IP;

- . Позволяет выполнять и, в случае необходимости, печати документов, контент на печать документов конфиденциальную информацию;

- Writers Protection . Позволяет анализ и, в случае , блокировку печати в файл или формат PDF;

- . Позволяет и в случае необходимости передачу на внешний конфиденциальной информации;

- . Позволяет выполнение операции «» для определенных приложений;

- . Позволяет перехватывать -запросы в – например, исходящие сообщения на веб-почте (, yandex.ru).

Websense Security (DSS)

Система от утечек информации, на контроле исходящего трафика, хранимых данных, контроля.

Решение из нескольких модулей:

- – модуль, сканирование корпоративной (компьютеров, серверов) и разбросанной конфиденциальной ;

- DataProtect – , осуществляющий анализ трафика по всем передачи, мониторинг и утечки;

- – модуль, аналогичный , только без блокирования;

- – модуль, осуществляющий конечных станций, ноутбуков на перемещение конфиденциальной и контроль запуска .

Схема Websense DSS не отличается от для DLP-систем:

Подготовка секретной информации

Для чтобы Websense DSS заработало у , потребуется предварительно и классифицировать конфиденциальные , которые защищать. Документы в виде следует по файловым папкам.

система DSS обратится к хранилищу документов и баз дынных, цифровые отпечатки документов.

безопасности настраивает реагирования на перемещение документов.

Если в трафика конфиденциальный документ, то Websense DSS безошибочно , из какого источника этот , кто из пользователей отвечает за обращение вида информации, действие должно предпринято по к данной попытке безопасности. Моментально о узнаёт ответственное , которое ознакомиться с письмом, его подчиненным, принять о досылке письма, возбуждении .[12]

Решение Websense DSS быть встроено в заказчика различными . Рассмотрим из распространенных вариантов. Для решения Websense DSS как минимум один «DSS » уровня HP DL380, будет выполнять всего корпоративного . Дополнительно быть рекомендован еще сервер «DSS » (перехватчик), уровня HP 360. Итого, 2 на предприятие до 5000 , передающих электронные через центральный .

Websense DSS быть установлен и как в «прозрачном режиме» - для трафика (без , - отказоустойчивый ):

Рисунок 3 - «Прозрачный» работы Websense DSS

Так и в исходящего трафика ( мониторинга и утечек):

Рисунок 4 - разрыва исходящего

На схемах сервера обозначены как «» и «Перехватчик». Для обеспечения информации, сохраняемой на носители, «перехватчиком» являться программа WebsenseDataEndpoint, непосредственно на рабочие пользователей или ноутбуки.

При обеспечения обработки трафика от территориально распределенных холдинга заказчика, иерархия из компонент Websense.

Как показывают опубликованные опроса Deloitte мировых финансовый компаний, 49% респондентов зафиксировали внутренние инциденты (связанные с IT-безопасностью). В 31% случаев инсайдеры занесли вирусы изнутри корпоративной сети, а с инсайдерским мошенничеством столкнулись 28% респондентов. 18% организаций стали жертвами утечки приватной информации клиентов, а 10% обнаружили, что инсайдеры скомпрометировали корпоративную сеть. Организации, которые пострадали от внутренней утечки, признаются, что большая доля угроз является следствием безалаберности или халатности служащих (человеческий фактор - 42%, операционные ошибки - 37%), а не злого умысла инсайдеров.

Правда, 28% стали жертвой тщательно продуманного и профессионального мошенничества, а 18% компаний лишились приватной информации клиентов именно из-за того, что инсайдеры целенаправленно допустили утечку. Чтобы не допустить такие инциденты в будущем, 80% опрошенных финансовых компаний осуществляют мониторинг действий служащих, а 75% вводят различные ограничительные меры на использование тех или иных технологий либо устройств.

По данным исследовательского центра компании InfoWatch, специализирующейся на производстве и продаже систем DLP, за 2008 год – 42% утечек информации происходит неумышленно по неаккуратности или забывчивости пользователей, вследствие нарушений политик корпоративной безопасности организаций. Более 40% информации уходит по Интернет-каналам, и 30% – по мобильным устройствам. Более 65% информации утекает из коммерческих предприятий, около 20% из образовательных и 24% из государственных предприятий.Системы DLP на сегодняшний день наиболее эффективный инструмент для защиты конфиденциальной информации, и актуальность данных решений будет со временем только увеличиваться.

Согласно статье 19 ФЗ-№152 («Оператор при обработке персональных данных обязан принимать необходимые организационные и технические меры, в том числе использовать шифровальные (криптографические) средства, для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий») и пункту 11 Постановления РФ-№781 («при обработке персональных данных в информационной системе должно быть обеспечено проведение мероприятий, направленных на предотвращение … передачи их лицам, не имеющим права доступа к такой информации») необходимо выполнить требования, которые именно системы DLP в состоянии наиболее эффективно решить.

С учетом представленных статистических данных и требований правовых актов, понятно, что востребованность и актуальность систем DLP очень высока и не уменьшается с течением времени.

Список используемой литературы

- Алексеев, Е.Б. Проектирование и техническая эксплуатация цифровых телекоммуникационных систем и сетей: Учебное пособие / Е.Б. Алексеев, В.Н. Гордиенко, В.В. Крухмалев. - М.: ГЛТ, 2014. - 392 c.

- Бадагуев, Б.Т. Эксплуатация внутренних санитарно-технических систем / Б.Т. Бадагуев. - М.: Альфа-Пресс, 2013. - 192 c.

- Бадагуев, Б.Т. Техническая эксплуатация газораспределительных систем / Б.Т. Бадагуев. - М.: Альфа-Пресс, 2013. - 432 c.

- Босинзон, М.А. Современные системы ЧПУ и их эксплуатация: Учебное пособие для начального профессионального образования / М.А. Босинзон; Под ред. Б.И. Черпаков. - М.: ИЦ Академия, 2012. - 192 c.

- Бурцев, С.И. Монтаж, эксплуатация и сервис систем вентиляции и кондиционирования воздуха / С.И. Бурцев, Б.С. Востров, О.П. Кректунов и др. - СПб.: Профессия, 2012. - 320 c.

- Гагарина, Л.Г. Разработка и эксплуатация автоматизированных информационных систем: Учебное пособие / Л.Г. Гагарина. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. - 384 c.

- Гагарина, Л.Г. Разработка и эксплуатация автоматизированных информационных систем. ГРИФ / Л.Г. Гагарина. - Вологда: Инфра-Инженерия, 2016. - 384 c.

- Дейнего, Ю.Г. Эксплуатация судовых энергетических установок, механизмов и систем. Практические советы и рекомендации / Ю.Г. Дейнего. - М.: МОРКНИГА, 2011. - 340 c.

- Дейнего, Ю.Г. Эксплуатация судовых энергетических установок, механизмов и систем: Практические советы и рекомендации / Ю.Г. Дейнего. - М.: МОРКНИГА, 2012. - 340 c.

- Дейнего, Ю.Г. Эксплуатация судовых энергетических установок, механизмов и систем. Практические советы и рекомендации / Ю.Г. Дейнего. - М.: МОРКНИГА, 2012. - 340 c.

- Жмаков, Г.Н. Эксплуатация оборудования и систем водоснабжения и водоотведения / Г.Н. Жмаков. - М.: ИНФРА-М, 2012. - 237 c.

- Кязимов, К., Г. Эксплуатация и ремонт оборудования систем газораспределения / К. Г. Кязимов, В.Е. Гусев. - М.: Энас, 2014. - 288 c.

- Кязимов, К.Г. Эксплуатация и ремонт оборудования систем газораспределения: Практическое пособие для слесаря газового хозяйства / К.Г. Кязимов, В.Е. Гусев. - М.: НЦ ЭНАС, 2012. - 288 c.

- Павлова, Е.В. Техническая эксплуатация телекоммуникационных систем AXE 10/AXE 810: Учебное пособие / Е.В. Павлова. - М.: Горячая линия -Телеком , 2016. - 194 c.

- Полуянович, Н.К. Монтаж, наладка, эксплуатация и ремонт систем электроснабжения промышленных предприятий: Учебное пособие / Н.К. Полуянович. - СПб.: Лань, 2012. - 400 c.

- Струпинский, М.Л. Проектирование и эксплуатация систем электрического обогрева в нефтегазовой отрасли: справочная книга / М.Л. Струпинский. - Вологда: Инфра-Инженерия, 2015. - 272 c.

- Фокин, С.В. Системы газоснабжения: устройство, монтаж и эксплуатация: Учебное пособие / С.В. Фокин, О.Н. Шпортько. - М.: Альфа-М, НИЦ ИНФРА-М, 2013. - 288 c.

- Фокин, С.В. Системы отопления, вентиляции и кондиционирования воздуха: устройство, монтаж и эксплуатация: Учебное пособие / С.В. Фокин, О.Н. Шпортько. - М.: Альфа-М, НИЦ ИНФРА-М, 2013. - 368 c.

- Фуфаев, Д.Э. Разработка и эксплуатация автоматизированных информационных систем: Учебник для студентов сред. проф. образования / Д.Э. Фуфаев, Э.В. Фуфаев . - М.: ИЦ Академия, 2013. - 304 c.

- Юркевич, А.А. Монтаж, наладка, эксплуатация и ремонт систем электроснабжения промышленных предприятий: Учебное пособие КПТ / А.А. Юркевич, Г.К. Ивахнюк и др. - СПб.: Лань КПТ, 2016. - 400 c.

-

Юркевич, А.А. Монтаж, наладка, эксплуатация и ремонт систем электроснабжения промышленных предприятий: Учебное пособие КПТ / А.А. Юркевич, Г.К. Ивахнюк и др. - СПб.: Лань КПТ, 2016. - 400 c. ↑

-

Кязимов, К., Г. Эксплуатация и ремонт оборудования систем газораспределения / К. Г. Кязимов, В.Е. Гусев. - М.: Энас, 2014. - 288 c. ↑

-

Алексеев, Е.Б. Проектирование и техническая эксплуатация цифровых телекоммуникационных систем и сетей: Учебное пособие / Е.Б. Алексеев, В.Н. Гордиенко, В.В. Крухмалев. - М.: ГЛТ, 2014. - 392 c. ↑

-

Фокин, С.В. Системы отопления, вентиляции и кондиционирования воздуха: устройство, монтаж и эксплуатация: Учебное пособие / С.В. Фокин, О.Н. Шпортько. - М.: Альфа-М, НИЦ ИНФРА-М, 2013. - 368 c. ↑

-

Гагарина, Л.Г. Разработка и эксплуатация автоматизированных информационных систем: Учебное пособие / Л.Г. Гагарина. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. - 384 c. ↑

-

Струпинский, М.Л. Проектирование и эксплуатация систем электрического обогрева в нефтегазовой отрасли: справочная книга / М.Л. Струпинский. - Вологда: Инфра-Инженерия, 2015. - 272 c. ↑

-

Гагарина, Л.Г. Разработка и эксплуатация автоматизированных информационных систем. ГРИФ / Л.Г. Гагарина. - Вологда: Инфра-Инженерия, 2016. - 384 c. ↑

-

Павлова, Е.В. Техническая эксплуатация телекоммуникационных систем AXE 10/AXE 810: Учебное пособие / Е.В. Павлова. - М.: Горячая линия -Телеком , 2016. - 194 c. ↑

-

Фуфаев, Д.Э. Разработка и эксплуатация автоматизированных информационных систем: Учебник для студентов сред. проф. образования / Д.Э. Фуфаев, Э.В. Фуфаев . - М.: ИЦ Академия, 2013. - 304 c. ↑

-

Жмаков, Г.Н. Эксплуатация оборудования и систем водоснабжения и водоотведения / Г.Н. Жмаков. - М.: ИНФРА-М, 2012. - 237 c. ↑

-

Бадагуев, Б.Т. Эксплуатация внутренних санитарно-технических систем / Б.Т. Бадагуев. - М.: Альфа-Пресс, 2013. - 192 c. ↑

-

Дейнего, Ю.Г. Эксплуатация судовых энергетических установок, механизмов и систем. Практические советы и рекомендации / Ю.Г. Дейнего. - М.: МОРКНИГА, 2011. - 340 c. ↑

- Франчайзинг как особый вид вертикальных ограничений(Теоретическая характеристика франчайзинга)

- Оборотные активы предприятия (Понятие оборотных средств)

- Приходные и расходные кассовые документы: объявления на взнос наличных и приходный кассовый ордер, денежный чек и расходный кассовый ордер (Теоретические аспекты ведения кассовых операций)

- Современный банковский маркетинг: методы и тенденции развития (Сущность банковского маркетинга)

- Экономика организаций. Формы и системы оплаты труда на предприятии

- ТЕХНОЛОГИИ ПРОГРАММИРОВАНИЯ. История развития средств вычислительной техники в мире

- Финансы как инструмент регулирования экономики (Возникновение и развитие финансов)

- Организация управленческого труда (на примере в ОАО Щучинская птицефабрика)

- "Понятие опеки и попечительства"

- Общая характеристика субъектов малого предпринимательства

- Индустрия спорта в России: современное состояние и перспективы развития (Анализ перспектив развития индустрии спорта в Российской Федерации)

- Гражданское право. Конфискация и национализация имущества