«Принципы построения и функционирования DLP-систем»

Содержание:

Введение

Системы защиты ценных данных существовали с момента их появления. С началом компьютерной эры информация становится главной ценностью государств, организаций и даже частных лиц. А основным инструментом её хранения и обработки стали компьютерные системы.

Стремительное развитие информационных технологий способствует глобальной информатизации современных компаний и предприятий. С каждым днем объемы информации, передаваемые через корпоративные сети больших корпораций и маленьких компаний, стремительно растут. С ростом информационных потоков растут и угрозы, которые могут привести к потере важной информации, ее искажению или краже. Оказывается, потерять информацию гораздо проще, нежели какую-либо материальную вещь. Для этого не обязательно, чтобы кто-то совершал специальные действия для овладения данными – порой бывает достаточно неаккуратного поведения при работе с информационными системами или неопытности пользователей.

Ранее задача предотвращения утечек конфиденциальных данных из информационных систем решалась в основном тремя способами. Во-первых, методом ограничения прав доступа субъектов к различным информационным ресурсам (ролевое управление, дискреционный и мандатный допуск к ресурсам) во-вторых, за счет использования программного обеспечения (ПО) контроля внешних устройств (USB, CDROM и пр.) – на уровне можно/нельзя использовать этот носитель, и, в третьих, за счет шифрования данных.

Данные способы позволяют обеспечить защиту конфиденциальной информации только в местах ее хранения и не дают возможности контроля за процессом обработки и передачи информации.

В результате появились специализированные технологии и решения, которые могут контролировать данные в процессе обработки и передачи по различным каналам: HTTP, SMTP, передача данных на сменные устройства, печать на локальные и сетевые принтеры и т.д.

Современные системы DLP– это технологии, позволяющие предотвратить утечку из организации именно конфиденциальной информации. При этом информация, которая не попадает в категорию «конфиденциальная» может свободно передаваться по любым электронным каналам.

Если говорить об истории развития DLP-технологий, то первыми появились технологии сетевого мониторинга – без возможности блокировки утечки через сетевые протоколы (HTTP, SMTP и пр.). В дальнейшем производители решений добавляли функции блокировки информации при передаче через сеть. Затем появились возможности контроля рабочих станций за счет внедрения программных «агентов», чтобы можно было предотвратить передачу конфиденциальной информации с этих устройств: контроль функций «copy/paste», снятия скриншотов, а также контроль передачи информации на уровне приложений. И, наконец, появились технологии поиска конфиденциальной информации на сетевых ресурсах и ее защиты, если информация обнаружена в тех местах, где ее не должно быть.

Практическое применение DLP- систем является наиболее актуальным для тех организаций, где утечка конфиденциальных данных может повлечь за собой огромные финансовые потери, существенный удар по репутации, а также потерю клиентской базы и личной информации

Основной задачей данной работы является изучение принципов построения и функционирования DLP- систем.

Под DLP-системами принято понимать программные продукты, защищающие организации от утечек конфиденциальной информации. Сама аббревиатура DLP расшифровывается как Data Leak Prevention, то есть, предотвращение утечек данных. Подобного рода системы создают защищенный цифровой «периметр» вокруг организации, анализируя всю исходящую, а в ряде случаев и входящую информацию. Контролируемой информацией должен быть не только интернет-трафик, но и ряд других информационных потоков: документы, которые выносятся за пределы защищаемого контура безопасности на внешних носителях, распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth и т.д.

Помимо своей главной задачи, система может быть использована для ряда других работ, которые связаны с действиями сотрудников компании. Чаще всего она используется в следующих целях:

- контроль рабочего времени и рабочих ресурсов;

- мониторинг действий сотрудников;

- проверка действий сотрудников на правомерность;

- выявление неэффективных сотрудников;

- аудио-, видеоконтроль;

- контроль связи коллектива с уволенными сотрудниками;

- контроль нелояльных сотрудников;

- контроль ноутбуков сотрудников;

- контроль работы системных администраторов;

- архивирование пересылаемых сообщений на случай возможных в будущем расследований инцидентов;

- предотвращение передачи вовне не только конфиденциальной, но и другой нежелательной информации (обидных выражений, спама, эротики, излишних объёмов данных и т.п.);

- предотвращение передачи нежелательной информации не только изнутри наружу, но и снаружи внутрь информационной системы.

Принципы построения DLP-систем

Решения класса DLP позволяют контролировать и защищать информационные активы, которые можно разделить на три категории:

- данные в режиме хранения; статично хранятся на отчуждаемых носителях, компьютерах, мобильных устройствах пользователей и т. д.;

- данные в режиме движения: финансовые транзакции, передача аутентификационных данных и т. д.;

- данные, непосредственно используемые пользователями в рамках бизнес-процессов.

Однако следует помнить, что успех такой серьезной операции как внедрение DLP напрямую зависит от понимания ценности защищаемых данных. Рассмотрим важнейшие этапы внедрения DLP-системы.

Этап 1. Подготовка к внедрению

Обследование

Кто должен выполнять работы по обследованию? Как правило, за это отвечает компания, которая внедряет DLP-систему (исполнитель). Однако не все так просто. Если компания-заказчик не готова на запрос исполнителя предоставить, к примеру, описание процессов взаимодействия с защищаемой информацией, то необходимо понять, в чьей зоне ответственности будет находиться разработка этого документа.

У идеального заказчика, принявшего решение о внедрении DLP-системы, введен режим коммерческой тайны, подготовлен перечень информации ограниченного доступа, имеется описание бизнес-процессов, в рамках которых происходит обработка, хранение и передача такой информации. Другими словами, заказчик ясно понимает правила, по которым событие считается утечкой конфиденциальной информации, а также исключения их этих правил. В таком случае исполнителю остается лишь перенести правила в политики безопасности.

У реального заказчика может быть не определено ничего. В таком случае он должен осознавать важность своего участия в обследовании, ведь чем ответственнее заказчик подходит к этому процессу, тем реальнее описание бизнес-процессов компании, критерии отнесения сведений к категории защищаемых и т. д. В случае слабой вовлеченности заказчик полагается на видение безопасности своих бизнес-процессов глазами исполнителя, а это не всегда соответствует требованиям к защите данных.

Обычно работы в рамках обследования включают в себя следующие мероприятия:

- изучение организационно-распорядительных документов, относящихся к обеспечению безопасности и классификации информации;

- изучение перечня информационных ресурсов, схем сети, схем потоков данных и т. п., относящихся к формализации информационного взаимодействия;

- согласование признаков отнесения информации к информации ограниченного доступа;

- формализация перечня информации ограниченного доступа;

- обследование и описание процессов передачи, обработки и хранения информации ограниченного доступа в рамках бизнес-процессов.

По итогам перечисленных мероприятий разрабатываются документы, на основе которых впоследствии будут создаваться политики безопасности DLP-системы. К таким документам могут относиться:

- Перечень информации ограниченного доступа;

- Схема потоков данных информации ограниченного доступа;

- Описание технологических процессов взаимодействия с информацией ограниченного доступа;

- Основные сценарии утечки конфиденциальной информации.

Имея понимание того, в рамках каких бизнес-процессов происходит работа с критичными данными, из каких действий с этими данными состоят вышеупомянутые процессы, не составляет труда определить необходимые механизмы работы DLP-системы и, соответственно, требования к ней.

Юридическое сопровождение:

Одними из важных вопросов, с которыми столкнется руководство компании, принявшее решение об использовании продукта класса DLP, — это вопросы юридического характера. К примеру:

- Будет ли использование этой системы трактоваться как слежка за сотрудниками?

- Как будем защищаться от конфликтов, вызванных работой этой системы?

- Как контролировать администратора DLP-системы, имеющего доступ ко всему архиву перехваченной информации?

Становится понятно, что без должной юридической и организационной подготовки внедрение такого продукта для компании — затея не из лучших. Компания, грамотно подготовившая внедрение DLP-системы, будет права в потенциальном споре с сотрудником, причиной которому стала работа этой системы. Главные тезисы в поддержку этого утверждения:

- компания имеет право защищать свою коммерческую тайну, вводя для этой цели режим коммерческой тайны, определяющий перечень информации ограниченного доступа, правила работы с ней и т. д.;

- средства обработки информации, переданные сотруднику для выполнения своих должностных обязанностей, а также созданные с их помощью информационные ресурсы, являются собственностью компании;

- компания не является оператором связи и не обеспечивает тайну связи при передаче по своим корпоративным каналам.

Создание грамотной стратегии использования DLP-системы в правовом контексте — вновь совместная задача для заказчика и исполнителя. Результатом этой работы должны стать шаги по организации режима коммерческой тайны или соответствующие дополнения к нему. В рамках данных работ исполнитель изучает организационно-распорядительные документы клиента, трудовые договоры, дополнительные соглашения и прочие кадровые документы, относящиеся к определению условий труда и обязательств работников, а также внутренние процедуры контроля заказчика. И по результатам анализа формирует рекомендации по внесению изменений в нормативную базу заказчика. В число документов, разрабатываемых исполнителем на данном этапе, могут войти:

- дополнительные соглашения к трудовым договорам;

- дополнения к правилам трудового распорядка;

- политика допустимого использования средств обработки информации;

- иные документы, регламентирующие работу с информацией ограниченного доступа.

Отдельно хочется сказать про актуальность контроля эксплуатирующего персонала DLP-системы, имеющего неограниченный доступ к архиву перехваченной информации. Считается разумной попытка пресечь возможное использование этой информации в личных целях путем подписания соответствующих соглашений. И заказчику рекомендуется уже на данном этапе подумать над методом формирования архива перехваченной информации — сохранять все события или только события, нарушившие политику безопасности. В отличие от западных игроков отечественные DLP-системы пошли по пути сохранения всего трафика.

Этап 2. Выбор продукта

DLP-систем, идеально подходящих сразу для всех потребителей не бывает, поскольку DLP — инструмент, предназначенный решать конкретные задачи, которые у каждого предприятия свои и зависят от рода бизнеса, от того, насколько жёстко должна быть защищена информация, от зрелости компании в целом и в области ИБ в частности.

Для выбора оптимального продукта следует, прежде чем принимать решение о закупке и внедрении DLP-системы, не только изучить её характеристики на бумаге, но и опробовать в рамках пилотного проекта, причём лучше протестировать не один, а несколько конкурирующих продуктов. Это поможет сделать взвешенный выбор, упростит эксплуатацию, снизит риски разочарования от несоответствия заявленных характеристик реальным.

Характеристики, на которые следует обращать внимание при выборе DLP-системы:

1.Режим работы DLP:

- активный – обычно основной режим работы, при котором происходит блокировка действий, нарушающих политики безопасности, например отправка конфиденциальной информации на внешний почтовый ящик;

- пассивный режим чаще всего используется на этапе настройки системы для проверки и корректировки настроек, когда высока доля ложных срабатываний. В этом случае нарушения политик фиксируются, но ограничения на перемещение информации не налагаются.

2. Технологии распознавания информации, используемые в DLP:

- формальные признаки;

- морфология;

- цифровые отпечатки;

- метод Байеса;

- сигнатуры;

- регулярные выражения;

- анализ транслита и замаскированного текста;

- распознавание графических файлов.

Технологии детектирования позволяют классифицировать информацию, которая передается по электронным каналам и выявлять конфиденциальные сведения. Производители DLP-решений стараются интегрировать в свои продукты максимальное количество технологий.

3. Контролируемые сетевые каналы:

- входящий НТРР;

- исходящий НТРР;

- FTP;

- P2P;

- ICO (протокол OSCAR);

- Mail.ru Агент;

- Windows Live Messenger;

- Skype.

Каждый канал передачи данных – это потенциальный канал утечек. Даже один открытый канал может свести на нет все усилия службы информационной безопасности, контролирующей информационные потоки. Именно поэтому так важно блокировать неиспользуемые сотрудниками для работы каналы, а оставшиеся контролировать с помощью систем предотвращения утечек.

4. Контроль информации при использовании локальных устройств:

- USB-устройства;

- LPT/COM-устройства;

- Bluetooth/Wi-Fi-устройства;

- локальные принтеры;

- шифрование файлов на USB;

- шифрование на основе контентного анализа.

5, Возможности DLP-систем для проактивного предотвращения утечек:

- сканирование хранилищ данных в режиме реального времени;

- сканирование по расписанию;

- перемещение/удаление файлов, нарушающих политику ИБ.

Для предотвращения утечек важно не только распознавание конфиденциальных данных в процессе передачи, но и ограничение распространения информации в корпоративной среде. Для этого в состав DLP-систем производители включают инструменты, способные выявлять и классифицировать информацию, хранящуюся на серверах и рабочих станциях в сети.

6. Такие характеристики как удобство использования и управления могут быть не менее важными, чем технические возможности решений. Интерфейс управления на родном для сотрудника службы безопасности языке – первый шаг для упрощения работы с DLP-системой. Он позволит не только облегчить понимание, за что отвечает та или иная настройка, но и значительно ускорит процесс конфигурирования большого количества параметров, которые необходимо настроить для корректной работы системы.

- единая консоль;

- веб-консоль;

- разделение ролей администратора;

- развертывание и обновление компонентов через собственную консоль.

7, Журналирование и отчеты:

Архив DLP – это база данных, в которой аккумулируются и хранятся события и объекты (файлы, письма, http-запросы и т. д.), фиксируемые датчиками системы в процессе ее работы. Собранная в базе информация может применяться для различных целей, в том числе для анализа действий пользователей, для сохранения копий критически важных документов и в качестве основы для расследования инцидентов ИБ.

Отчеты в DLP-системах выполняют сразу несколько функций.

- Краткие и понятные отчеты позволяют руководителям служб ИБ оперативно контролировать состояние защищенности информации, не вдаваясь в детали.

- Подробные отчеты помогают офицерам безопасности корректировать политики безопасности и настройки систем.

- Наглядные отчеты можно показать топ-менеджерам компании для демонстрации результатов работы системы и специалистов по ИБ.

Современные разработки ушли далеко от первоначального представления о DLP-системах. К контролю трафика добавилась возможность создания архива перехваченной информации, что позволяет проводить ретроспективный анализ и формировать картину инцидентов, выявлять причастных к ним лиц. Появилась возможность контролировать действия пользователей на рабочих станциях при работе с ценной информацией, анализировать информационные потоки для выявления инцидентов, которые могут негативно влиять на бизнес. Анализу подвергаются не только информационные потоки, но и связи между сотрудниками, что позволяет предугадывать угрозы на раннем этапе и выявлять тех, кто причастен к инцидентам.

Идеальная DLP-система контролирует все актуальные для заказчика каналы передачи информации; интегрируется в существующую инфраструктуру без влияния на бизнес-процессы; стабильна в работе; проста в обслуживании; а главное — безошибочно определяет и блокирует неразрешенные попытки передачи информации ограниченного доступа за пределы корпоративной сети. Однако наиболее важное качество DLP-системы — это снижение финансовых, репутационных и технологических рисков заказчика, которые могут возникнуть в результате утечки данных.

Остается определить, какой именно продукт будет соответствовать требованиям оптимально. Говоря о требованиях, не стоит забывать о тех из них, которые напрямую не определяют процесс перехвата и анализа информации.

К таковым относятся:

- Сложность развертывания и поддержки. Если в решении используется, к примеру, система управления базами данных Oracle, обладает ли заказчик специалистом, способным провести резервное копирование базы данных? Не стоит ли посмотреть в сторону решения, где эта процедура выполняется за три клика мыши, скажем, в планировщике заданий ОС Windows, где при установке создается соответствующее задание?

- Воздействие на инфраструктуру. Как сильно установленный агент будет влиять на работу компьютера пользователя или канал передачи данных? Возможна ли установка компонентов системы в среде виртуализации?

- Организация процессов работы эксплуатирующего персонала. Заказчик на данном этапе должен понять, что из себя будет представлять работа аналитика, ответственного за безопасность, или системного администратора, отвечающего за поддержку работоспособности решения.

Нельзя забывать и о бюджете заказчика, который в том числе является весомым требованием. Помимо продуктов класса Enterprise, DLP-системы также представлены т. н. «легкими DLP» и Channel DLP, подразумевающими как ряд функциональных ограничений по сравнению со «старшим братом», так и вовсе направленные на контроль одного конкретного канала передачи данных. К примеру, в условиях ограниченного бюджета для заказчика может быть оптимально докупить DLP-функционал к существующему прокси-серверу и использовать только агентское решение стороннего продукта.

Данный этап характеризуется большой ответственностью исполнителя, задачей которого является предложить заказчику максимально подходящее решение. При этом возможная пассивность последнего сыграет с ним злую шутку на этапе эксплуатации и поддержки системы.

Выбор конкретного продукта сложно представить без понимания архитектуры решения, реализованного средствами этого продукта, поэтому можно утверждать, что на данном этапе уже берут свое начало работы по проектированию.

Этап 3. Проектирование и установка

Проектирование

Как правило, ключевые моменты в архитектуре решения к этому этапу уже определены. Работы по проектированию определяются как процесс детализации и расширения этих ключевых моментов до такой степени, при которой получившееся проектное решение полностью готово к реализации. Ключ к хорошему проектному решению — это детальное обследование инфраструктуры заказчика и макетирование решения «у себя дома». Эти мероприятия минимизируют риск технических сложностей на этапе установки. Очень желательно, чтобы заказчик это понимал и активно содействовал процессу.

Вид, в котором проектное решение будет представлено, обсуждается сторонами. В большинстве случаев это согласованный набор технических документов, описывающих окончательное проектное решение. На данном этапе также устанавливаются требования к эксплуатационной документации. В случае если официальных руководств производителя выбранной DLP-системы недостаточно, исполнитель готовит недостающий комплект. Примерами таких документов могут выступать как перевод официального руководства с иностранного языка, так и более экзотические документы вроде «Описания жизненного цикла программного обеспечения».

На этапе проектирования важно реализовать возможности для изменения системы в будущем, например, при потенциальном масштабировании или переходе с режима мониторинга на режим блокировки. Требования к оборудованию, программному обеспечению или даже к построению технологических процессов работы продукта должны быть заложены исполнителем исходя из такой необходимости.

Итак, исполнитель подготовил проектное решение, заказчик его согласовал, следующий этап — установка и первоначальная настройка DLP-системы.

Установка

Работы по установке DLP-системы тоже требуют тесного взаимодействия заказчика и исполнителя. Поскольку продукты такого класса решений связаны с рядом смежных систем (почтовыми, прокси-серверами, сетевым оборудованием), то сложно представить процесс установки без вовлечения специалистов заказчика.

Обычно установка продукта начинается с инсталляции серверных компонентов и настройки связи между ними и смежными системами. Однако бывают и исключения. Скажем, при сжатых сроках внедрения и значительном количестве устанавливаемых агентов процесс установки последних может быть инициирован еще до завершения работ по проектированию. Такой пример нестандартного решения еще раз напоминает про необходимость ведения диалога между сторонами на всех этапах внедрения.

Важный вопрос в рамках работ по установке, одновременно приближающий нас к работам по настройке — это вопрос сохранения в тайне от сотрудников заказчика факта внедрения продукта. Если степень вовлеченности пользователей в работу DLP-системы еще не определена, то самое время об этом подумать.

Этап 4. Настройка

Универсальный алгоритм, следуя которому любой желающий получает грамотно настроенную DLP-систему состоит всего из одного легко формулируемого пункта — «Непрерывно настраивать систему и изменять политики безопасности на протяжении всего периода эксплуатации».

Как мы видим, речь идет не о длительной настройке, а о непрерывной — это ключевой момент, который необходимо понять заказчику. Выполненный «на отлично» этап подготовки будет являться незаменимым подспорьем на этапе настройки, и исполнитель непременно поможет в начале пути , но основная работа в рамках текущего этапа ложится на плечи заказчика (здесь не берется во внимание сервисная модель услуг, в рамках которой исполнитель может взять на себя значительную часть от этих работ).

Изменение бизнес-процессов, инфраструктуры, прием на работу сотрудников, делегирование обязанностей внутри существующих отделов, выпуск новых документов вроде приказов руководства, должностных инструкций — все эти события влекут за собой необходимость изменения политик безопасности. Вооружившись цифровыми отпечатками, словарями, а иной раз и технологиями машинного обучения, ответственный персонал должен успевать за всеми значимыми для DLP-системы изменениями в компании и нивелировать их возможные отрицательные последствия, чтобы избежать утечку информации. Причем под отрицательными последствиями здесь понимаются не только новые каналы для утечки, но и возможный рост ложноположительных срабатываний.

Если говорить об обязанностях сторон в рамках внедрения, то, заключая договор, они пытаются согласовать количественные и качественные характеристики работ по настройке DLP-системы, которые исполнитель обязуется выполнить. Как правило, речь идет о наполнении базы специальных терминов, написании регулярных выражений и создании на основе данных технологий политик защиты данных. Работы по настройке обычно сопровождаются консультациями персонала. В интересах обеих сторон сделать этот процесс максимально продуктивным, устраняя неспособность сотрудников самостоятельно работать с системой.

В ходе настройки необходимо держать в голове вопрос: «Хочет ли заказчик использовать DLP-систему как инструмент обучения пользователей работе с конфиденциальной информацией или как инструмент слежки?». Западные компании широко используют первый вариант. Его идея заключается не только в осведомленности пользователей о наличии DLP-системы, но и в вовлечении в организацию безопасности данных рядовых сотрудников. Как следствие — изменение их поведения в сторону большей ответственности. Чем больше организация, тем объективно более востребован для нее такой подход: численность собственного отдела ИБ ограничена, а DLP-системы могут требовать значительных трудозатрат на первых порах эксплуатации При кажущейся простоте подхода такой механизм помогает ввести и закрепить в рабочем обиходе сотрудников само понятие «защита от утечки данных», сделать защиту данных не чуждым пользователю понятием, а неотъемлемой и естественной частью рабочего процесса. Второй вариант подразумевает максимальную скрытость присутствия продукта в информационной среде.

Возможные проблемы и их решение:

- DLP-система мешает работе. Причина проблемы: комплекс внедрен слишком поспешно. Как бы тщательно не проводилась подготовительная работа, всегда останутся моменты, которые не были предусмотрены. Поэтому в первые недели цель использования DLP – не выявить всех нарушителей, а отладить и оптимизировать работу системы.

Программный комплекс лучше всего поначалу запускать в пассивном режиме, чтобы он только сканировал информационные потоки, но не вмешивался в них. Это позволит обратить внимание на ложные срабатывания и переписать политики ИБ так, чтобы свести такие случаи к минимуму.

- DLP-система работает неэффективно. Причина проблемы: на внедрение выделено слишком мало ресурсов. Недостаточно просто включить программу и ждать, когда она начнет ловить инсайдеров. Необходимо правильно сконфигурировать почтовые и файловые серверы, межсетевые экраны, программы для шифрования, чтобы DLP могла взаимодействовать с ними. Эта работа требует как времени, так и наличия грамотных специалистов в штате.

- DLP-система не останавливает утечку. Причина проблемы: недостаточно хорошо проводятся внутренние расследования. Прямая блокировка пересылки конфиденциальной информации эффективно работает только для предотвращения случайных «сливов». Но это не единственная функция DLP. Система способна дать много аналитической информации о настроениях в коллективе, связях между сотрудниками, подозрительной активности.

Выявление целенаправленной продажи информации или мошеннических схем внутри организации – результат тщательной обработки собранных программой данных. ИБ-специалисты должны уметь не только создать политики информационной безопасности, но и проводить доскональные внутренние расследования, действовать на опережение, а не ждать, когда утечка уже случится.

Принципы функционирования DLP-систем

Современная система защиты от утечки информации, как правило, является распределённым программно‑аппаратным комплексом, состоящим из большого числа модулей различного назначения. Часть модулей функционирует на выделенных серверах, часть — на рабочих станциях сотрудников компании, часть — на рабочих местах сотрудников службы безопасности.

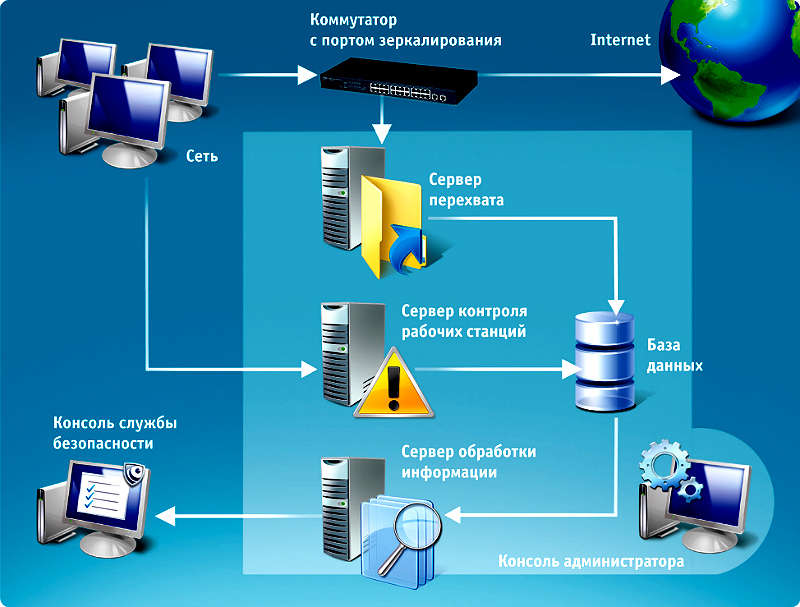

Рисунок 1. Принципиальная схема оборудования DLP-системы.

Выделенные сервера могут потребоваться для таких модулей как база данных и, иногда, для модулей анализа информации. Эти модули, по сути, являются ядром и без них не обходится ни одна DLP‑система.

База данных необходима для хранения информации, начиная от правил контроля и подробной информации об инцидентах и заканчивая всеми документами, попавшими в поле зрения системы за определённый период. В некоторых случаях, система даже может хранить копию всего сетевого трафика компании, перехваченного в течение заданного периода времени.

Модули анализа информации отвечают за анализ текстов, извлечённых другими модулями из различных источников: сетевой трафик, документы на любых устройствах хранения информации в пределах компании. В некоторых системах есть возможность извлечения текста из изображений и распознавание перехваченных голосовых сообщений. Все анализируемые тексты сопоставляются с заранее заданными правилами и отмечаются соответствующим образом при обнаружении совпадения.

Для защиты корпоративных данных от утечек нельзя просто делить информацию на конфиденциальную и неконфиденциальную.

Нужно уметь классифицировать информацию по функциональной принадлежности:

- финансовая;

- производственная;

- технологическая;

- коммерческая;

- маркетинговая.

А внутри классов – категоризировать её по уровню доступа:

- для свободного распространения;

- для ограниченного доступа;

- для служебного использования;

- секретная;

- совершенно секретная и так далее.

Большинство современных систем лингвистического анализа используют не только контекстный анализ (то есть в каком контексте, в сочетании с какими другими словами используется конкретный термин), но и семантический анализ текста. Эти технологии работают тем эффективнее, чем больше анализируемый фрагмент. На большом фрагменте текста точнее проводится анализ, с большей вероятностью определяется категория и класс документа. При анализе же коротких сообщений (SMS, интернет-пейджеры) ничего лучшего, чем стоп-слова, до сих пор не придумано.

Основные методы анализа:

- Поиск по словарям по точному совпадению слов, в некоторых случаях с учетом морфологии;

- Регулярные выражения — система синтаксического разбора текстовых фрагментов по формализованному шаблону, основанная на системе записи образцов для поиска. Например, номера кредитных карт, телефонов, адреса e-mail, номера паспортов, лицензионные ключи и т.п.

- Сравнение по типам файлов. Политиками безопасности может быть запрещена отправка вовне некоторых типов файлов. При этом если пользователь изменит расширение файла, то система все равно должна «опознать» тип файла и предпринять необходимые действия.

- Статистический («поведенческий») анализ информации по пользователям. Если пользователь имеет доступ к конфиденциальной информации, и в то же время он посещает определенные сайты (web-storage, web-mail, хакерские и т.п.), то он попадает в «группу риска» и к нему возможно применение дополнительных ограничивающих политик безопасности. Статистические технологии относятся к текстам не как к связной последовательности слов, а как к произвольной последовательности символов, поэтому одинаково хорошо работают с текстами на любых языках. Поскольку любой цифровой объект – хоть картинка, хоть программа – тоже последовательность символов, то те же методы могут применяться для анализа не только текстовой информации, но и любых цифровых объектов. И если совпадают хеши в двух аудиофайлах – наверняка в одном из них содержится цитата из другого, поэтому статистические методы являются эффективными средствами защиты от утечки аудио и видео, активно применяющиеся в музыкальных студиях и кинокомпаниях.

- Технологии цифровых отпечатков. Наиболее перспективные и достаточно сложные технологии, при которых производятся определенные математические преобразования исходного файла (алгоритмы эвристических преобразований производителями, как правило, не раскрываются). Процесс преобразования строится следующим образом: исходный файл – математическая модель файла – цифровой отпечаток. Такой процесс позволяет существенно сократить объем обрабатываемой информации (объем цифрового отпечатка не более 0,01 от объема файла). Цифровые отпечатки затем размещаются в центральном репозитарии (Oracle, MS SQL) и могут быть продублированы в оперативной памяти устройства, осуществляющего анализ информации (зависит от производителя и типа развертывания). Отпечатки затем используются для сравнения и анализа передаваемой информации. При этом отпечатки передаваемого и «модельного» файлов могут совпадать не обязательно на 100%, процент совпадения может задаваться (или «зашивается» в ПО производителем). Технологии устойчивы к редактированию файлов и применимы для защиты практически любых типов файлов: текстовых, графических, аудио, видео. Количество «ложных срабатываний» не превышает единиц процентов (все другие технологии дают 20-30% ложных срабатываний). Эта технология устойчива к различным текстовым кодировкам и языкам, используемым в тексте.

Для контроля действий сотрудников на их рабочие станции могут быть установлены специальные агенты. Такой агент должен быть защищён от вмешательства пользователя в свою работу и может вести как пассивное наблюдение за его действиями, так и активно препятствовать тем из них, которые пользователю запрещены политикой безопасности компании. Перечень контролируемых действий может ограничиваться входом/выходом пользователя из системы и подключением USB‑устройств, а может включать перехват и блокировку сетевых протоколов, теневое копирование документов на любые внешние носители, печать документов на локальные и сетевые принтеры, передачу информации по Wi‑Fi и Bluetooth и много другое. Некоторые DLP-системы способны записывать все нажатия на клавиатуре (key‑logging) и сохранять копий экрана (screen‑shots), но это выходит за рамки общепринятых практик.

С помощью простого поиска можно находить нужные файлы среди перехваченных документов. Параметры запроса можно конфигурировать, а в результатах поиска просмотреть, когда и какими сотрудниками был передан искомый документ.

Мониторинг файловых систем позволяет выявлять конфиденциальные корпоративные документы, которые по какой-то причине оказались на компьютерах сотрудников. Для контроля передвижения критически важных данных в системе можно создать банк эталонных документов, оборот которых необходимо контролировать. Мониторинг рабочих станций сотрудников осуществляется автоматически: настроенные в системе правила безопасности срабатывают при появлении на компьютере того или иного работника документа, совпадающего с образцом, хранящимся в банке данных.

Обычно, в составе DLP-системы присутствует модуль управления, предназначенный для мониторинга работы системы и её администрирования. Этот модуль позволяет следить за работоспособностью всех других модулей системы и производить их настройку.

Для удобства работы аналитика службы безопасности в DLP-системе может быть отдельный модуль, позволяющий настраивать политику безопасности компании, отслеживать её нарушения, проводить их детальное расследование и формировать необходимую отчётность. Возможности анализа инцидентов, проведения полноценного расследования и отчетность выходят на первый план по важности в современной DLP-системе.

Современные DLP-системы

Существует большое количество DLP-систем, рассмотрим некоторые из них:

- SearchInform

"Контур информационной безопасности SearchInform" - одно из наиболее совершенных решений по контролю над информационными потоками предприятия на всех уровнях. Продукт имеет модульную структуру, то есть заказчик может по своему выбору установить только часть компонентов. В число модулей контура входят:

SearchInform NetworkSniffer - платформа для перехвата данных на уровне зеркалируемого трафика. Включает в себя следующие продукты:

SearchInform MailSniffer - позволяет перехватывать всю входящую и исходящую электронную почту, включая передаваемую и получаемую через почтовые Web-сервисы;

SearchInform IMSniffer - позволяет перехватывать сообщения интернет-пейджеров (ICQ, QIP, MSN, JABBER), а также отслеживать общение в популярных социальных сетях (Одноклассники, LinkedIn, Facebook и т.д.);

SearchInform HTTPSniffer - позволяет перехватывать информацию, отправляемую на интернет-форумы, блоги и прочие web-сервисы;

SearchInform FTPSniffer - предназначен для перехвата документов, переданных и полученных по протоколу FTP.

SearchInform EndpointSniffer - агенты позволяют перехватывать, а также контролировать и отслеживать:

SearchInform NicrophoneSniffer - позволяет записывать разговоры, ведущиеся сотрудниками внутри офиса, либо в командировках;

SearchInform MobileSniffer - позволяет контролировать деятельность сотрудника, работающего с корпоративными мобильными устройствами на базе iOS;

SearchInform MonitorSniffer - информацию, отображаемую на мониторах пользователей;

SearchInform FileSniffer - операции с файлами, хранящимися на серверах и в общих сетевых папках;

SearchInform PrintSniffer - содержимое документов, отправленных на печать;

SearchInform FTPSniffer - информацию, передаваемую по протоколу FTP;

SearchInform HTTPSniffer - позволяет перехватывать информацию, отправляемую на интернет-форумы, блоги и прочие web-сервисы;

SearchInform DeviceSniffer - информацию, записываемую на различные внешние устройства (например, USB-флешки, CD/DVD диски);

SearchInform SkypeSniffer - голосовые и текстовые сообщения Skype;

SearchInform IMSniffer - сообщения интернет-пейджеров (ICQ, QIP, MSN, JABBER), а также отслеживать общение в популярных социальных сетях (Одноклассники, LinkedIn, Facebook и т.д.);

SearchInform MailSniffer - всю входящую и исходящую электронную почту, включая передаваемую и получаемую через почтовые Web-сервисы;

SearchInform EndpointSniffer - платформа для перехвата трафика через агенты на рабочих станциях и лэптопах работников. Позволяет контролировать сотрудника, находящегося за пределами корпоративной сети, передавая их для анализа отделу ИБ, как только лэптоп снова окажется в корпоративной сети;

SearchInform AlertCenter - "мозговой центр" всей системы безопасности. Опрашивает все модули и, при наличии в перехваченной информации определенных ключевых слов, фраз или фрагментов текста, немедленно оповещает об этом офицеров безопасности;

SearchInform ReportCenter - позволяет собирать статистику по активности пользователей и инцидентам, связанным с нарушениями политики безопасности, и представлять ее в виде отчетов;

SearchInform DataCenter - центр управления всеми индексами, созданными компонентами "Контура информационной безопасности SearchInform".

- SolarDozor

Как классическая DLP-система SolarDozor решает задачи по мониторингу, фильтрации и анализу каждого сообщения на наличие конфиденциальной информации. Но при решении задач по выявлению корпоративного мошенничества применяется другой подход. Для этого SolarDozor осуществляет накопление переписки сотрудников, профилирование их действий и в режиме реального времени контроль появления косвенных, на первый взгляд незначительных, признаков противозаконных действий сотрудников, аномалий в их поведении. Эти механизмы позволяют проводить ретроспективный анализ и расследования по накопленным данным и переписке сотрудника на всем объеме коммуникаций сотрудника.

Проблемы, которые решает Solar Dozor:

- Действия нелояльных сотрудников, сотрудников из групп риска (коммерческие отделы, отделы закупок, сотрудники, попадающие под сокращение, сотрудники на испытательном сроке), наносящих экономический ущерб организации;

- Корпоративное мошенничество, противоправные действия, преднамеренный экономический ущерб от сотрудников;

- Появление конфиденциальной и другой защищаемой информации и информационных активов у конкурентов или в публичных источниках;

- Случайные и непреднамеренные утечки конфиденциальной информации;

- Необходимость удовлетворения требований российского законодательства.

Основные возможности Solar Dozor.

Программный комплекс Solar Dozor - это DLP-система, предназначенная для мониторинга, анализа и блокирования корпоративных коммуникаций сотрудников, включая проверку сообщений электронной почты, систем мгновенных сообщений, файлов и других данных.

SolarDozor собирает трафик двумя путями. Основным методом сбора информации является установка на шлюзе, подключение системы по SPAN/RSPAN или ICAP к прокси-серверу и сбор и анализ всего, что можно сделать на шлюзе. Это сбор и анализ веб-почты, включая чтение входящий сообщений, сообщения из социальных сетей, форумов, сайтов поиска работы, передачи файлов по FTP/WebDav, и многое другое.

Второй вариант сбора трафика - это сбор трафика с протоколов, которые технически нельзя осуществить на шлюзе, это, например, Skype, перехват печати на принтер, контроль буфера обмера, контроль USB-устройств.

Преимущества системы хранения трафика комплекса SolarDozor:

- собственная система хранения и обработки данных, гибридное хранилище формата BigData: база данных + файловое хранилище - надежность хранения;

- неограниченный срок хранения данных;

- подтвержденная работа на действительно больших данных - срок хранения до 10 лет;

- наличие средств управления долгосрочным и оперативным хранением - большая возможная глубина расследований;

- масштабируемость системы хранения - подходит для компаний более 100 пользователей;

Политика безопасности SolarDozor позволяет создать сколь угодно сложные сценарии для детектирования действительно нужной информации, позволяя, например, получить из 10 000 входящих сообщений 100, но действительно самых важных и требующих более пристального изучения сотрудниками безопасности.

Некоторые ключевые особенности:

- Возможность мониторинга событий ИБ - сокращение объема первичной информации для обработки, фокусировка на важном;

- Workflow - автоматизации работы сотрудников безопасности, возможность передачи "дел", инцидентов, контроль работы сотрудников со стороны руководителя. Работа с бизнес-подразделениями - реконструкция инцидентов, вырезание части информации из сообщений;

- Подсветка срабатываний - экономия времени, возможность быстро понять на что сработали правила политики безопасности в сообщении;

- Мониторинг состояния системы - любые ошибки или сомнения в работоспособности выводятся на экран. Ничего не будет пропущено. - -- Снижение издержек эксплуатации и сервиса;

- Условия по показателям - отправка уведомлений на e-mail администраторам, автоматические действия системы, прогнозы использования ресурсов;

- Возможность тонкой настройки системы - такие технические параметры как: нагрузка на сеть, на CPU, распределение нагрузки на узлы;

- Модульная структура комплекса - позволяет настраивать производительность, надежность и скорость работы в зависимости от имеющихся задач, оборудования и трафика. Проектирование отсутствия единой точки отказа.

3. InfoWatch EndPoint Security

Разграничение доступа сотрудников к важной информации

В процессе работы сотрудники активно пользуются съемными носителями, флешками, планшетами, смартфонами и другими коммуникационными устройствами - всё это несет серьезный риск того, что сотрудники скопируют и используют в личных целях важную для компании информацию. InfoWatch EndPoint Security обеспечивает контроль доступа к устройствам, портам, сетевым интерфейсам, сетевым каталогам и облачным хранилищам.

Продукт предлагает множество возможностей для управления правами доступа:

- по списку разрешенных классов носителей;

- по разрешенным моделям устройств (в таком случае разрешается доступ лишь к тем моделям устройств, которые находятся в разрешенном списке, доступ к остальным запрещен);

- по серийному номеру устройства (в таком случае разрешается доступ к устройствам с определенным серийным номером независимо от прав пользователя);

- по списку разрешенных беспроводных сетей (можно запретить доступ к Wi-Fi сетям, не входящим в список разрешенных).

Автоматический мониторинг нежелательных действий сотрудников InfoWatch EndPoint Security позволяет вести журнал событий и выявлять нецелевые действия сотрудников в отношении с важной информацией.

В журнале событий InfoWatch EndPoint Security отображаются действия каждого сотрудника: кто и когда выполнял те или иные операции, используя съемные устройства, телефоны, Wi-Fi сети, сетевые папки, облачные хранилища (чтение, копирование, создание или удаление).

Функция теневого копирования позволяет получить доступ к журналируемым файлам прямо из консоли продукта.

Контроль информации во время ее копирования, хранения и использования в облачных хранилищах. Небольшие компании активно пользуются "облаками" для обмена и хранения данных, однако лишь малая доля таких компаний задумывается о защите информации, отправляемой в "облако".

InfoWatch EndPoint Security отслеживает все файлы, отправляемые сотрудниками в Dropbox, SkyDrive, GoogleDrive, ЯндексДиск, BoxSync, а также регулирует эти процессы, запрещая или разрешая перемещение документов по определенному типу и формату данных.

Возможности InfoWatch EndPoint Security позволяют обмениваться файлами через облачные хранилища и не беспокоиться о безопасности информации.

Защита информации от кражи при потере ноутбуков и флешек

Съемные носители и ноутбуки - наиболее уязвимое звено в корпоративной инфраструктуре компании, поскольку сотрудники их часто теряют или "забывают".

InfoWatch EndPoint Security предлагает простой и удобный способ защитить информацию, зашифровав данные. Включив функцию шифрования в InfoWatch EndPoint Security, можно значительно повысить безопасность хранимой информации:

- никто из посторонних людей не сможет прочитать данные;

- потеря или кража устройства не повлечет за собой утечку информации;

- все данные автоматически шифруются сразу при их создании, не мешая сотрудникам и не требуя дополнительных временных затрат (прозрачное шифрование).

Продукт может шифровать информацию на ноутбуках, ПК, внешних устройствах, каталогах облачных хранилищ.

Шифрование данных происходит в фоновом режиме и абсолютно прозрачно незаметно для сотрудников.

Шифрование в InfoWatch EndPoint Security может осуществляться как по инициативе сотрудника, так и в принудительном порядке системным администратором. С помощью функции мобильного шифрования InfoWatch EndPoint Security обеспечивает безопасную работу с данными, когда сотрудники находятся вне офиса.

InfoWatch EndPoint Security позволяет управлять запуском приложений и контролировать доступ к ним сотрудников с помощью разрешенного (белого) или запрещенного (черного) списков. Это гарантирует, что никакая запрещенная программа или файл не будут установлены или запущены в рабочее время на компьютере предприятия.

Система управления энергопитанием позволяет настроить возможность отключать неиспользуемые компьютеры по расписанию или заданным параметрам, понижать их энергопотребление при простое, а также классифицировать включение компьютеров во внерабочее время как инцидент.

Администратор может настроить регулярное безвозвратное уничтожение данных в корзине и временных директориях пользователей, а также дать им возможность безвозвратно удалять любые файлы и папки самостоятельно. Механизм предусматривает 5 возможных методов безвозвратного удаления информации, от наименее ресурсоемких, до самых надежных.

Отчеты позволяют просматривать журналы событий, назначения и изменения прав пользователей, использования внешних устройств, активности компьютеров, состояние самой системы, протоколы действий пользователей с внешними устройствами.

- Symantec Data Loss Prevention

С расширением набора поддерживаемых приложений и устройств становится все сложнее обеспечивать последовательное выполнение требований и политик в области безопасности. Унифицированная консоль управления Symantec DLP позволяет повсеместно применять единожды созданные политики и быстро устранять последствия инцидентов на основе автоматизированных рабочих процессов. В состав Symantec DLP включены надежные средства подготовки отчетов, которые позволяют принимать более взвешенные решения по управлению рисками, демонстрируя преимущества DLP.

В состав Symantec Data Loss Prevention входят следующие модули:

- Data Loss Prevention for Cloud

Для многих предприятий перенос локальных приложений в облако позволяет повысить гибкость и снизить затраты. Но как реализовать преимущества облачных технологий без потери наглядности и контроля? Symantec DLP for Cloud решает эту проблему путем добавления надежных функций поиска, мониторинга и предотвращения утечки данных для облачных хранилищ и электронной почты, включая Microsoft Office 365 и Box.

- Data Loss Prevention for Endpoint

Несмотря на ускоренное внедрение мобильных и облачных технологий, традиционные конечные точки по-прежнему являются центральным репозиторием конфиденциальной корпоративной информации. Symantec DLP for Endpoint обеспечивает надежную защиту всей информации, предоставляя функции поиска, мониторинга и защиты данных на физических и виртуальных конечных точках для пользователей внутри корпоративной сети или за ее пределами.

- Data Loss Prevention for Mobile

Идея BYOD (сотрудник организации вместо корпоративного компьютера использует для работы собственное устройство) стирает границы между работой и личной жизнью. Сегодня пользователи рассчитывают на круглосуточный доступ к конфиденциальным корпоративным данным независимо от используемого устройства или соединения. По статистике, двое из пяти сотрудников загружают рабочие файлы на свои смартфоны и планшеты. Symantec DLP for Mobile обеспечивает наглядное представление и контроль для мобильных пользователей, не подвергая риску вашу информацию.

- Data Loss Prevention for Network

Согласно результатам исследований, примерно половина сотрудников постоянно пересылают рабочие файлы по электронной почте на личные учетные записи, поэтому неудивительно, что электронная почта и Интернет являются самыми распространенными каналами утечки данных. Symantec DLP for Network помогает решить эту, по сути, глобальную проблему с помощью функций мониторинга широкого спектра сетевых протоколов и предотвращения случаев неправильной обработки конфиденциальных данных как законными пользователями, так и посторонними лицами.

- Data Loss Prevention for Storage

Объем неструктурированных данных растет с пугающей быстротой, увеличиваясь на 70 процентов каждый год, в результате многие организации испытывают трудности при управлении информацией и ее защите. Symantec DLP for Storage помогает получить контроль над всеми неструктурированными данными, чтобы исключить риски, связанные с небрежными действиями сотрудников или атаками злоумышленников.

5. Zecurion-Avira Endpoint Security

Компания Zecurion, российский разработчик решений для защиты информации от внутренних угроз, и немецкая антивирусная компания Avira выпустили совместное решение для защиты от вредоносного ПО и утечек данных Zecurion-Avira Endpoint Security. В результате интеграции пользователи нового продукта получат возможность управления DLP и антивирусным агентом из одной консоли.

В Web-консоли Zecurion теперь есть возможность настраивать модули Avira на рабочих станциях, устанавливать и удалять их. Совместное решение позволит управлять защищенностью компании как от внешних угроз (вирусы, трояны, шпионское ПО, фишинг и т. д.), так и от внутренних. Все данные о событиях становятся доступны в Web-консоли для последующего анализа. Таким образом, офицер безопасности получает единый инструмент защиты от разнородных и смешанных угроз, позволяющий оптимизировать работу и более качественно вести мониторинг событий и реагировать на инциденты.

Комплекс Zecurion DLP, состоящий из Device Control, Traffic Control и Discovery, представляет собой DLP-систему масштаба предприятия. Zecurion DLP обладает встроенной функцией архивирования, сохраняя копии всех перехваченных сообщений, писем, вложенных файлов, документов, записанных на USB-устройства и распечатанных на принтерах. DLP-система Zecurion имеет обширный набор шаблонов конфиденциальных данных и словарей, которые могут использоваться в качестве основы для разработки политик безопасности. Кроме выявления и блокировки утечек информации, система с помощью модуля поведенческого анализа (UBA) анализирует действия сотрудников и выявляет потенциально опасную активность на ранних этапах.

Корпоративное решение Avira предназначено для обнаружения вредоносного ПО с использованием методов сигнатурного, эвристического и облачного анализа. Avira исключает распространение угроз при внутрисетевом обмене файлами, предотвращает заражение сети извне и защищает электронную почту. В антивирусном решении реализованы современные технологии защиты от вредоносных программ, троянов, фишингового и рекламного ПО и программ-вымогателей. В числе преимуществ Avira – высокая точность детектирования угроз, простота развертывания в корпоративной среде, низкие требования к системным ресурсам и продвинутые инструменты управления мобильными устройствами.

Заключение

Системы DLP на сегодняшний день наиболее эффективный инструмент для защиты конфиденциальной информации, и актуальность данных решений будет со временем только увеличиваться. Согласно ч.1 ст. 19 ФЗ-№152 "Оператор при обработке персональных данных обязан принимать необходимые правовые, организационные и технические меры или обеспечивать их принятие для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, предоставления, распространения персональных данных, а также от иных неправомерных действий в отношении персональных данных" и пункту 11 Постановления РФ-№781 "при обработке персональных данных в информационной системе должно быть обеспечено проведение мероприятий, направленных на предотвращение … передачи их лицам, не имеющим права доступа к такой информации" необходимо выполнить требования, которые именно системы DLP в состоянии наиболее эффективно решить.

Выбор любого продукта корпоративного уровня является для технических специалистов и сотрудников, принимающих решения, задачей нетривиальной. Выбор системы предотвращения утечек данных Data Leak Protection (DLP) – еще сложнее. Отсутствие единой понятийной системы, регулярных независимых сравнительных исследований и сложность самих продуктов вынуждают потребителей заказывать у производителей пилотные проекты и самостоятельно проводить многочисленные тестирования, определяя круг собственных потребностей и соотнося их с возможностями проверяемых систем. Подобный поход, безусловно, правильный. Взвешенное, а в некоторых случаях даже выстраданное решение упрощает дальнейшее внедрение и позволяет избежать разочарования при эксплуатации конкретного продукта. Однако процесс принятия решений в данном случае может затягиваться если не на годы, то на многие месяцы.

Но не стоит останавливаться на полпути – важно пройти все этапы в полной мере и получить высокоэффективную и многофункциональную систему защиты своей конфиденциальной информации. Ведь потеря данных может обернуться огромным ущербом для предприятия или компании как в финансовом плане, так и в плане ее имиджа и репутации в потребительской среде.

Список используемой литературы

- УДК 681.3 В. А. Артамонов DLP – СИСТЕМЫ : ФУНКЦИОНИРОВАНИЕ И МОДЕЛЬ (Часть 1. Принципы функционирования)

- Гарант Информационно-правовой портал http://base. garant.ru

- https://www.anti-malware.ru

- Понятие и свойства ценных бумаг.(Основные виды ценных бумаг)

- Общая характеристика юридических лиц

- «Виды и состав угроз информационной безопасности»

- Организационный стресс в условиях внедрения инноваций (Теоретические основы организационного стресса)

- Особенности коммуникаций в организации.

- Адаптация персонала в организациях разных типов (Адаптация персонала как важнейший компонент в системе управления персоналом)

- Информационная безопасность

- Защита сетевой инфраструктуры компании

- Основания приобретения и прекращения права собственности

- Особенности организации проблемного обучения в начальной школе

- Профессиональный стресс в управленческой деятельности

- Особенности профессиональной мотивации служащих организации