Обзор методов и средств анализа сетевого трафика и поиска аномалий трафика.

Содержание:

ВВЕДЕНИЕ

Сегодня компьютерные сети используются во всех сферах деятельности человека, и в особенности в бизнесе.

Компьютерные сети используются для обмена информации между филиалами компании.

Сегодня защита компьютерных сетей – вопрос, которому уделяется достаточно большое внимание. Так как все больше атак имеет место в компьютерных сетях.

Но, в то же время, злоумышленники пытаются различными способами исказить обрабатываемую в этих сетях информацию. Цели, преследуемые данными людьми различны (от банального доказательства собственного превосходства до хищения информации с целью получения выгоды). Злоумышленники осуществляют свои планы с помощью всевозможных вторжений в компьютерные сети. Поэтому понимание того, что есть вторжение в компьютерную сеть, что такое аномалии, вызываемые этими вторжениями, является на сегодняшний день актуальной задачей. Решение данной задачи позволяет нам не "разбирать" последствия вторжения, а "отсекать" его ещё на подходах к системе, что существенно экономит экономические, технологические и психологические затраты.

Целью курсовой работы является изучение методов и средств анализа сетевого трафика.

Для достижения данной цели необходимо решение следующих задач:

- Определить понятия трафик, мобильный интернет-трафик;

- Описать методы мониторинга основанные на маршрутизаторе;

- Описать технологии не основанные на маршрутизаторах;

- Раскрыть суть комбинированного мониторинга;

- Раскрыть суть аномалии сетевого трафика.

Предметом является информационная безопасность.

Работа состоит из введения, двух глав («Основные понятия и определения», «Обзор методов анализа и мониторинга сетевого трафика»), заключения и списка использованной литературы.

1 ГЛАВА. ОСНОВНЫЕ ПОНЯТИЯ И ОПРЕДЕЛЕНИЯ

1.1Основные понятия и определения

Рассмотрим основные понятия и определения по данной теме.

Дадим определение понятия сетевой трафик или просто интернет-трафик.

На сайте https://ru.wikipedia.org дается следующее определение данного понятия: «Сетевой трафик или интернет-трафик (англ. Traffic — «движение», «грузооборот») — объём информации, передаваемой через компьютерную сеть за определённый период времени»[1].

В просмотренных интернет источниках приведено аналогичное определение. Например, Под интернет-трафиком понимается объём данных, переданных через интернет-соединение за определённый момент времени[2].

Следует отметить, что и в литературе предлагается аналогичное определение данного понятия. А именно: трафик – это тот объем информации, который отправляет и получает пользователь во время работы в интернете[3].

Или в другом учебнике: интернет-трафик это количество информации, которую пользователь получает из Интернета или передаете в Сеть[4].

В интернете есть несколько понятий трафика. Одно из них – входящий и исходящий интернет трафик, который принимается и отправляется на всех персональных компьютерах, ноутбуках, планшетах, смартфонах и на различных телефонах. Такой интернет трафик как услугу предоставляют интернет провайдеры, включая операторов сотовой связи.

Другое понятие – это трафик сайта. В этом случае речь идет о посещаемости интернет ресурса. К примеру, какое количество пользователей посетили тот или иной сайт за определенный период времени.

И еще одно из понятий коммерческого направления – арбитраж трафика. Это когда, выступая посредником, можно получить финансовую выгоду. К примеру, в одном месте покупаешь дешевый трафик, в другом продаешь его дороже[5].

Трафик подразделяется на:

- исходящий (информация, поступающая во внешнюю сеть);

- входящий (информация, поступающая из внешней сети);

- внутренний (в пределах определённой сети, чаще всего локальной);

- внешний (за пределами определённой сети, чаще всего — интернет-трафик).

Входящий трафик — это информация, которую пользователь получили из интернета.

В них входят страницы, сохраняющиеся в кэше видео, аудиофайлы, любые загрузки с торрент-трекеров и файлообменников.

Исходящий трафик — это информация, которую пользователь отправил.

Трафик измеряется в Килобайтах (Кб), Мегабайтах (Мб), и Гигабайтах (Гб).

Сюда входят ваши сообщения в чатах и социальных сетях, музыка и видео, которые вы загружаете на свой профиль, и все файлы, которые вы передаете друзьям и собеседникам.

При этом, находясь в сети, информация постоянно принимается и передается компьютером – поэтому одновременно расходуется как исходящий, так и входящий интернет.

Особенно это заметно в онлайн-играх и чатах, где ПК принимает множество пакетов других пользователей, и сам отправляет данные на сервера.

Кроме того, раньше существовало еще два деления: внутренний и внешний трафик.

Внутренним называлась информация, которая циркулирует внутри локальной или городской сети.

Внешний трафик – это та информация, которая находится внутри всей остальной сети Интернет – зарубежные сайты, чаты в других городах, онлайн-игры.

Стоит отметить, что с эволюцией подключения и скорости, граница между внутренним и внешним Интернетом сильно стерлась.

Следующее понятия, с которым сегодня сталкиваются довольно часто – это мобильный трафик.

Мобильным называют интернет-трафик, организуемый с помощью беспроводных сетей мобильной (сотовой) связи. Поскольку он зависит от пропускной способности дорогостоящего сотового оборудования, возможности мобильного интернета, как правило, ограничены по сравнению с кабельным.

Мобильный трафик используют смартфоны, планшеты, ноутбуки, коммуникаторы и другие компьютерные устройства, которые удобно носить с собой[6].

В чем разница между обычным и мобильным интернет-трафиком?

На самом деле, практически ни в чем. Разница именно в подходах к пользованию им.

Сейчас, даже если абонент подключает безлимитный интернет – на месяц ему выдается определенное количество бесплатного трафика, который можно израсходовать.

Провайдеры же стационарного интернета ограничивают только скорость, но не объем.

Кроме того, ощутима разница и в скоростях – даже на самых дорогих тарифах видео в хорошем качестве будут грузиться дольше на телефоне, чем на ПК[7].

ГЛАВА 2. ОБЗОР МЕТОДОВ АНАЛИЗА И МОНИТОРИНГА СЕТЕВОГО ТРАФИКА

2.1. Методы мониторинга основанные на маршрутизаторе

Методы мониторинга основанные на маршрутизаторе – это методы, которые жёстко заданы в маршрутизаторах и, поэтому имеют низкую гибкость.

Рассмотрим далее самые часто используемые методы мониторинга основанного на маршрутизаторе.

Следует отметить, что каждый метод прошел развитие в много лет, до того, что бы стать стандартизованным способом мониторинга.

Протокол простого сетевого мониторинга (SNMP), RFC 1157

SNMP – представляет собой протокол прикладного уровня. Данный протокол является частью протокола TCP/IP. Протокол позволяет администраторам управлять производительностью сети, находить и устранять сетевые проблемы, планировать рост сети. Он собирает статистику по трафику до конечного хоста через пассивные датчики, которые выполняются вместе с маршрутизатором. Разработаны две версии (SNMPv1 и SNMPv2), данный раздел описывает только SNMPv1. SNMPv2 создана на основе SNMPv1 и содержит ряд усовершенствований, таких как добавление операций с протоколами. Стандартизируется еще один вариант версии SNMP. Версия 3 (SNMPv3) который находится на стадии рассмотрения.

SNMP: возможности

Рассматриваемый протокол позволяет администратору сетей выполнять настройку тех или иных устройств при помощи главного сервера без необходимости использования специальных программ, функционал которых рассчитан только на мониторинг различных сетевых процессов. При помощи протокола, о котором идет речь в данной статье, можно в ходе администрирования процессов в сети осуществлять не только управление теми или иными процедурами, но также и наблюдать за производительностью инфраструктуры, своевременно выявлять возникающие в ней проблемы, осуществлять мониторинг использования сетевых ресурсов. В этом смысле протокол SNMP является уникальным инструментом. Давайте рассмотрим, ключевые компоненты, которые формируют инфраструктуру сетей, работающих на основе SMTP.

SNMP: основные компоненты

SNMP представляет собой протокол, который предполагает использование нескольких сетевых компонентов. К таким компонентам можно отнести:

- управляемый объект – приложение или компьютер, на которые администратор сети задает те или иные команды с использованием протокола;

- база данных MIB;

- программа-менеджер;

- приложение-агент;

- система обеспечения сетевого взаимодействия.

Управляемый объект может не только получать команды от администратора, но также и направлять их в соответствии с заданными параметрами. Данные с объекта будут передаваться на программу-менеджер, которая будет интерпретировать их по установленным алгоритмам. На управляемом девайсе в свою очередь функционирует приложение-агент. Оно предназначено для сбора информации по соответствующему устройству. При необходимости оно может транслировать ее в формате, который адаптирован к специфике протокола SNMP. Сама по себе система обеспечения сетевого взаимодействия дает администратору возможность работать одновременно с несколькими программами-менеджерами с целью осуществления контроля над функционированием инфраструктуры. Также в сетях может быть инсталлировано несколько разновидностей программного обеспечения соответствующего типа. Ключевым, и возможно важнейшим элементом протокола SNMP является MIB или по-другому база управляющих сведений. Предназначение данного элемента состоит в описании структуры данных, обмен которыми производится в процессе управления устройствами. Соответствующая база данных фактически позволяет разместить информацию о том, что задействуется для управления устройством непосредственно на нем, будь то сервер, модем или сетевая плата. SNMP представляет собой универсальный протокол. Его функциональность во многом можно реализовать благодаря возможностям базы данных MIB. В устройствах, которые совместимы с данной технологией, могут содержаться как стандартные переменные, так и те переменные, которые характеризуют особенности отдельного устройства. Основным элементом данной базы являются идентификаторы типа OID.Они дают возможность устанавливать переменные, которые определяются и считываются при помощи протокола SMNP. Приложение-агент, которое является компонентом сетевой инфраструктуры SMNP, обычно получает запросы с использованием порта 161. Программа-менеджер в свою очередь может задействовать любые доступные в сети порты. Обычно данный тип программного обеспечения получает уведомления на порт 162[8].

Удалённый мониторинг (RMON), RFS 1757

RMON позволяет видеть всю картину трафика в сети не сходя с рабочего места.

RMON, или база управляющей информации для удаленного мониторинга (Remote MONitoring MIB), был создан IETF для поддержки мониторинга и анализа протоколов в локальных сетях Ethernet и Token Ring. Эта стандартная спецификация обеспечивает во многом те же функциональные возможности, что и нестандартные сетевые и протокольные анализаторы.

Начало работ над RMON-1 MIB было положено созданием IETF рабочей группы RMON в 1990 году. Предложение по стандарту было опубликовано в RFC 1271 в ноябре 1991 года, причем оно касалось исключительно Ethernet (см. Таблицу 1). Дополнительная группа для Token Ring была предложена в RFC 1513 в 1993 году. С появлением совместимых реализаций RMON-1 MIB был присвоен статус проекта по стандарту в RFC 1757 в 1994 году. Летом того же года рабочая группа RMON-2 занялась подготовкой стандарта для расширения RMON-1. Ее усилия нашли впоследствии свое отражение в RFC 2021 и 2074.

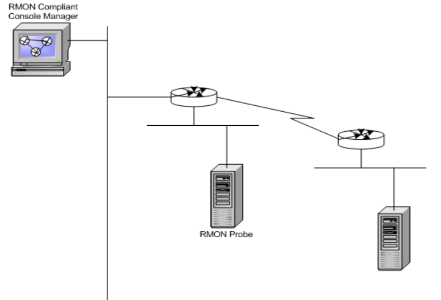

Есть 3 ключевых компонента мониторинговой среды RMON, но на рисунке 1 показаны только два.

Рисунок 1. Компоненты RMON

Два компонента RMON это датчик, которые известен как агент или монитор, и клиент, также известный как управляющая станция (станция управления). Основное отличие SNMP и агента RMON, в том что он собирает и хранит сетевую информацию. Датчик – представляет собой встроенное в сетевое устройство (например маршрутизатор или переключатель) программное обеспечение. Датчик может запускаться также и на персональном компьютере. Датчик должен помещаться для каждого различного сегмента локальной или глобальной сети, потому что они способны видеть трафик, который проходит только через их каналы, но они не знают о трафике за их приделами. Клиент – представляет собой управляющую станцию, которая связана с датчиком, который использует SNMP для получения и затем коррекции RMON-данных.

RMON использует 9 разных групп мониторинга для получения информации о сети, а именно:

• Statistics - позволяет вести статистику измеренная датчиком для каждого интерфейса мониторинга для данного устройства.

• History – позволяет вести учёт периодических статистических выборок из сети и их дальнейшего хранение для осуществления поиска.

• Alarm – позволяет использовать статистические образцы и сравнивать их с набором пороговых значений для генерации события.

• Host - содержит статистическую информацию, которая связана с каждым хостом, обнаруженным в сети.

• HostTopN - готовит таблицы, которые описывают вершину хостов (главный хост).

• Filters - включает фильтрацию пакетов, которая основывается на фильтровом уравнении для захвата событий.

• Packet capture – осуществляет захват пакетов после их прохождения через канал.

• Events - выполняет контроль генерации и регистрация событий от устройства.

• Token ring - осуществляет поддержку кольцевых лексем.

Как описано выше, RMON, строится на базе протоколе SNMP. Но мониторинг трафика может быть выполнен при помощи этого метода, аналитические данные об информации, которые получены SNMP и RMON имеют низкую производительность.

Netflow, RFS 3954

Netflow – представляет собой расширение которое используется в маршрутизаторах Cisco. И данное расширение позволяет « собирать» IP сетевой трафик.

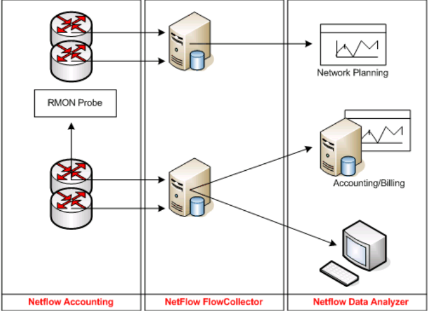

NetFlow позволяет устройствам Cisco передавать данные о трафике, проходящем через данное устройство, на любой хост в сети, где эти данные могут накапливаться, сохраняться в определенном виде и соответственно отображаться. Таким образом, имеем три типа объектов, которые работают с NetFlow: сенсор, коллектор, визуализатор, как показано на рисунке 2[9].

Рисунок 2. Инфраструктура NetFlow

Сенсор NetFlow - это непосредственно маршрутизатор cisco, который собирает информацию о сетевом трафике и передает ее на коллектор. Данные о трафике передаются по сети посредством UDP дейтаграмм.

Коллектор NetFlow – это устройство в сети (или лучше сказать: программное обеспечение, установленное на одном из устройств сети), которое принимает данные от сенсора и складывает их определенным образом для последующем обработки (в базу MySQL, PostgreSQL, в текстовый файл). Поскольку протокол NetFlow является открытым – существует масса коллекторов под различные операционные системы (Windows, Linux, *BSD… и т.д.). Это означает тот факт, что какая-бы операционная система ни была у пользователя установлена – пользователь сможете собирать информацию с NetFlow сенсоров (устройств cisco), обрабатывать ее и отображать в нужном виде.

Визуализатор NetFlow – это программное обеспечение, которое позволяет видеть результаты сбора статистики коллектором в том виде, в котором требуется (графики, отчеты и прочее) пользователю. Некоторые коллекторы могут включать в себя и функции визуализатора.

Резюмируя можно грубо сказать, что сенсор собирает информацию, коллектор кладет её в базу, а визуализатор показывает пользователю содержимое базы в удобном для него виде.

Поскольку данные о сетевом трафике сенсор NetFlow передает посредством UDP дейтаграмм – это значит, что коллектор может находится где угодно, главное, что бы к нему был доступ через маршрутизируемую ip сеть. Таким образом мы получаем ситуацию, когда устройство передающее информацию о трафике (NetFlow сенсор) может находиться в Африке, а принимающее устройство (NetFlow коллектор) в Австралии. А это в свою очередь означает тот факт, что можно организовать централизованный сбор информации с устройств, где бы они не находились; отобразить информацию о трафике в нужном для пользователя виде: трафик по филиалам, по пользователям филиалов, структура трафика (в каких филиалах преобладает FTP, в каких HTTP и т.д.)[10].

2.2. Технологии не основанные на маршрутизаторах

Но возможности технологии, не встроенные в маршрутизатор все же ограничены, они предлагают большую гибкость, чем технологии встроенные в маршрутизаторы. Эти методы классифицируются как активные и пассивные.

Активный мониторинг

Мониторинг – это постоянное систематическое наблюдение, сбор и упорядочение информации, необходимой для:

- изучения объекта, либо процесса;

- принятия решения о способах воздействия;

- предотвращения ухудшения обстановки и предупреждения об опасности[11].

Мониторинг сети – это инструмент, предназначенный для просмотра информации о сетевой активности в реальном времени[12].

Программы для мониторинга сети отображают всевозможную информацию о статусе разнообразных сервисов интернета или локальной сети, сетевого оборудования и серверов. Так же, они могут проверять доступность HTTP, FTP и SMTP сервисов, отображать данные об использовании сети, нагрузке на процессор, дисковом пространстве, строить списки компьютеров в локальной сети, проводить поиск и проверку паролей, просмотр и подключение сетевых ресурсов, осуществлять доступ к разрешенным папкам. Некоторые программы подобного типа способны не только вести статистику всех процессов сетевой деятельности, но и отслеживать их качество, анализировать ошибки, и делать выводы, на основании собранной информации.

Таким образом, можно заключить, что системы сетевого мониторинга ускоряют обнаружение и анализ возникших сетевых проблем, а также позволяют выявлять потенциальные проблемы и устранять их еще до того, как они повлияют на работу сети.

Как отмечено выше мониторинг сети бывает активный и пассивный.

Остановимся на первом виде.

Активный мониторинг – представляет собой мониторинг конфигурационных единиц или ИТ-Услуг, использующий автоматизированные регулярные проверки для отслеживания текущего статуса объекта мониторинга.

Плюсы активного мониторинга. Активный мониторинг, точнее, сочетание активного и пассивного мониторинга – прекрасный метод, позволяющий быстро получить список станций в широковещательном домене, а также представление о том, какие сервисы доступны этим станциям.

Данный метод помогает попутно идентифицировать многие распространенные сетевые проблемы, включая повторяющиеся IP-адреса, неправильно настроенные рабочие станции и некорректно работающие серверы DHCP и маршрутизаторы.

Минусы. Активный опрос устройств в широковещательном домене и запрос трафика, конечно, очень полезны для выявления других устройств в сети и поиска прочих сбоев, однако они вряд ли помогут узнать, почему сеть работает медленно.

Активное обнаружение позволяет выявить устройства в сети, но определить, что делают эти устройства, невозможно.

Пассивный мониторинг

При пассивном мониторинге ключевые показатели функционирования сети и сетевых приложений контролируются путем анализа реального трафика действующей сети, «наблюдаемого» в различных ее точках, а при активном — для определения этих показателей используется специально сгенерированный тестовый трафик.

В свою очередь, выделяют три основных типа пассивного мониторинга: мониторинг на базе пакетов (захват и анализ сетевых пакетов средствами мониторинга), SNMP-мониторинг (опрос SNMP-устройств для получения информации об их состоянии и трафике) и мониторинг на базе потоков (сбор информации о потоках трафика по протоколам xFlow и др.).

Будучи одной из разновидностей пассивного мониторинга, сетевой мониторинг на базе пакетов осуществляется пассивными (не передающими тестовый трафик) средствами мониторинга, анализирующими все части каждого захваченного ими пакета. К этим средствам относятся анализаторы протоколов, системы IDS/IPS и различного вида пробники, осуществляющие запись и анализ сетевого трафика.

Для подключения такого рода средств мониторинга к контролируемой сети нередко используют SPAN-порты в коммутаторах, но предпочтительнее задействовать для этого разнообразные специальные ответвители и брокеры сетевых пакетов с функцией такого ответвители, гарантирующие, в отличие от SPAN-портов, 100% «видимость» сетевого трафика. Сетевые ответвители позволяют подключать к сетевому каналу одно средство мониторинга. Когда же трафик в одном и том же канале нужно контролировать с помощью нескольких разных средств мониторинга одновременно, используют регенерирующие ответвители, которые отличаются от сетевых ответвителей увеличенным числом портов для подключения средств мониторинга. Если число каналов, которые нужно контролировать, превышает число имающихся средств мониторинга, можно задействовать агрегатор каналов, являющийся одной из двух разновидностей агрегирующих ответвителей (вторая разновидность — агрегатор портов). Для безаварийного включения системы IPS или другого устройства, предназначенного для сетевого мониторинга или обеспечения информационной безопасности, в разрыв контролируемого сетевого канала (inline) предназначены специальные устройства, называемые обходными коммутаторами. Наряду с обычными ответвителями и обходными коммутаторами, в продаже имеются интеллектуальные ответвители и обходные коммутаторы, собирающие и выдающие статистическую информацию о трафике и таким образом позволяющие контролировать трафик без подключения специальных средств мониторинга. Аналогичными возможностями обладают и брокеры сетевых пакетов.

Плюсы. Для пассивного мониторинга не нужны ни специальные настройки, ни другие условия. При наличии достаточного терпения рано или поздно вам удастся увидеть трафик практически от всех сетевых устройств, находящихся в данном широковещательном домене, поскольку таблица адресов подвержена старению и периодически обновляется, а установление соединений через мост происходит в соответствии с базовыми процедурами.

Минусы. Пассивный мониторинг предполагает, что устройство для мониторинга никакой передачи не осуществляет. Если запросы не отправляются, то коммутатор никогда ничего не узнает о MAC-адресе устройства и откликов на отсутствующие запросы не будет. В абсолютном большинстве случаев в нормальной сети при пассивном мониторинге вы увидите только очень небольшой трафик, который состоит из широковещательных служебных уведомлений или сообщений широковещательных протоколов, например, ARP.

https://www.osp.ru/lan/2009/04/7699439/

2.3 Комбинированный мониторинг

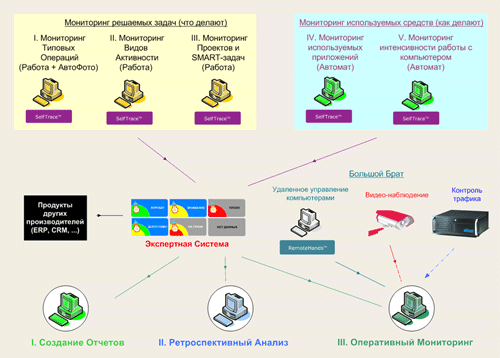

Комбинированный или комплексный мониторинг - это мониторинг одновременно "со всех сторон", - какие бизнес-операции выполняет сотрудник, с какой интенсивностью он работает, какие приложения использует и т.п.

Архитектура системы комплексного мониторинга показана на рисунке 1 (См. Приложения).

Комплексный Мониторинг включает в себя:

Мониторинг решаемых задач (слабый контроль):

Мониторинг используемых средств (средний контроль):

Большой Брат (сильный контроль):

I. Мониторинг решаемых задач включает в себя:

1. Мониторинг Типовых Операций:

Пример: проводка платежного поручения, прием товара на склад.

Ручное и автоматическое "фотографирование".

Нормируется интенсивность работы с компьютером при выполнении типовых операций.

Применимо только для Исполнителей.

2. Мониторинг Видов Активности:

Пример: выполнение должностных обязанностей, перерыв, совещание.

Только ручное "фотографирование".

Нормируется доля рабочего времени, приходящаяся на конкретный вид активности.

Применимо для Исполнителей и Специалистов.

3. Мониторинг Проектов и SMART-задач:

Пример: выполнение работ по Договору № …, изучение методики ProLAN.

Только ручное "фотографирование".

Нормируется длительность (срок выполнения) проекта или SMART-задачи.

Применимо для Исполнителей и Специалистов.

II. Мониторинг используемых средств включает в себя:

1. Мониторинг используемых приложений:

Пример: Web-браузер, MS Word, 1С: Предприятие, ICQ.

Автоматическое определение названия выполняемого процесса и замена его привычным названием приложения.

Автоматическое определение названия активного окна выполняемого приложения.

Нормируется (устанавливается) перечень разрешенных приложений.

Применимо для Исполнителей и Специалистов.

2. Мониторинг интенсивности работы с компьютером:

Автоматическое определение интенсивности работы пользователя с клавиатурой и мышью компьютера (нажатий в минуту).

Применимо только для Исполнителей.

III. Большой Брат включает в себя:

1. Видеонаблюдение:

Автоматическая передача изображения и звука с подключенных к сети IP-камер.

"Привязка" IP-камер к компьютерам пользователей, расположенных в зоне их видимости.

2. Удаленное управление компьютерами:

Различные режимы отображения экранов удаленных компьютеров (1:1, 1:4, 1:9).

Автоматическое управление клавиатурой и мышью удаленного компьютера.

Автоматическое включение и выключение удаленного компьютера.

Автоматическое создание снимков экрана удаленного компьютера.

3. Интеграция с анализатором протоколов:

Автоматическая установка фильтров для захвата сетевого трафика.

Автоматический захват сетевого трафика выбранного компьютера[13].

2.4Аномалии сетевого трафика

Аномалиями сетевого трафика называются любые отклонения показателей сети от заранее зафиксированных в качестве эталонных.

Следует отметить и такое определение. Под термином аномалия трафика будем понимать, на определенном временном интервале, внезапные положительные или негативные изменения в потоке трафика[14].

Классическим примером показателей могут быть отнесены коэффициент загрузки, типичный размер пакета, среднее число фрагментированных пакетов и т. п. Любое отклонение может характеризировать как атаки, например, отказ в обслуживании, так и просто проблемы в сети, вызванные сбоями в сетевом оборудовании.

Подозрительный трафик может быть инициирован по самым разным причинам, причем не только злоумышленниками извне, но и собственным персоналом или отказом оборудования, или его неверными настройками. К сожалению, в последнее время участились случаи взлома со стороны легально зарегистрированных клиентов (юридических и даже физических лиц). Для многих систем защиты основные параметры такого клиента (абонента) являются легитимными, что усложняет методы борьбы с ними. Из-за грубых ошибок персонала оператора, чаще не преднамеренных, например, при выборе и/или настройках тарифных планов), в системе так же может появиться аномальный трафик.

Подозрительными характеристиками, которые идентифицируют атаки, могут быть:

• Подозрительный трафик от определенного адресата или к определенному адресату. Есть случаи, когда некоторые типы трафика или его содержимого могут вызвать подозрение. Это может быть обнаружение сообщений электронной почты с ключевыми словами "резюме" или "поиск работы", доступ к серверам www.job.ru, www.recruitment.com, www.vacation.com или работа по протоколу, который не ожидается от заданного адреса.

• Подозрительный трафик независимо от адресата. Есть конкретные типы трафика, которые являются подозрительными независимо от адресата. Классическим примером является - появление в сети незафиксированных ранее протоколов или присутствие во внутренней сети трафика от адресов, которые не принадлежат к данной сети. Самый простой пример – это передача какой-либо информации за пределы сети фирмы, обнаружить которую возможно путем слежения за возникновением в сетевом трафике соответствующих ключевых слов (например, "конфиденциально", "ДСП" и т. д.).

Непредвиденные атрибуты

Запросы любой системы, сети или пользователя характеризуются некоторыми атрибутами, которые описывают так называемый профиль системы, сети или пользователя. Профили системы употребляются для наблюдения и анализа контролируемого субъекта. Наиболее часто встречающиеся параметры, которые помогают обнаружить потенциальную атаку, рассмотрим далее.

Время и дата

Время и дата – это один из характерных атрибутов, которые применяют при обнаружении нарушений политики безопасности. Предположим, что зафиксирован вход в систему после 19.30. Исходя из времени когда имело место подключение, оно может быть либо санкционированный вход пользователя, который работает в неурочные часы. То есть, сотрудник работает вне рабочее время, и здесь могут возникнуть вопросы: почему. Работник не справляется со своими обязанностями, или он пишет квартальный отчет. Или это не сотрудник фирмы, а какое-то третье лицо пытается реализовать атаку от имени сотрудника. Такая ситуация может иметь место когда регистрируется вход в систему или доступ к важным данным, осуществляемый в выходные дни или праздники.

Или другой достаточно популярный и часто встречаемый на практике пример. Во многих банках все платежи, которые поступают по истечении определенного часа (например, 15.00), откладываются на следующий день. Если платеж пришел в пятницу после установленного времени, тогда этот платеж переносится на понедельник. В американских банках такая ситуация наступает в полдень пятницы. Факт перечисления денег после указанных моментов времени может привести к подаче сигнала системе обнаружения финансовых мошенничеств, что происходит несанкционированная транзакция.

Местоположение

Как правило пользователь выполняет вход в систему с одного и того же компьютера или обращается к ресурсам Internet через коммутируемое соединение с одного и того же номера телефона. Следовательно, если тот же пользователь входит в систему с другого компьютера или с компьютера, который имеет другой номер это можно рассматривать как аномалия. То есть, можно сказать, что данное действие влечет за собой определенную работу по разбору этой нештатной ситуации. Такая ситуация может иметь место в крупных корпорациях, филиалы которой разбросаны по всему миру, может также контролироваться и географическое расположение точки входа в сеть. Можно заключить, если имело место изменение постоянного места входа в систему, то можно делать вывод об атаке. Классическим примером является атаки в финансовой сфере. Например, во многих странах, операции ввода и подтверждения платежного поручения с одного и того же рабочего места запрещены во многих банках, так разделение этих процедур необходимо для того, чтобы сотрудники не могли злоупотреблять своим положением.

Системные ресурсы

Характеристики многих системных ресурсов также могут выступать в качестве индикатора атаки. Классический пример - это усиленная загрузка центрального процессора, которая отличается от среднестатистической величины. Как правило такая нагрузка может скрывать под собой самые разные действия, которые выходят за рамки нормальных. Такая ситуация может иметь место при неправильной работе операционной системы или какого-либо приложения, так и, например, при атаке типа "подбор пароля" ("brute force"). Из других характеристик ресурсов, которые часто применяются для идентификации атаки, можно выделить интенсивное обращение к оперативной и дисковой памяти, файлам, телекоммуникационным портам и т. д.[15]

Можно так же сказать, что без использования сложных и нередко дорогостоящих аппаратно-программных комплексов выявить подозрительный трафик практически невозможно.

ЗАКЛЮЧЕНИЕ

В данной курсовой работе по информационной безопасности по теме: «Обзор методов и средств анализа сетевого трафика и поиска аномалий трафика» в первой главе раскрыты основные понятия по данной теме. То есть, было раскрыто определение понятия сетевой трафик или просто интернет-трафик.

Так же в первой главе было дано определение мобильного трафика, и выполнено сравнение между, обычным и мобильным интернет-трафиком.

Во второй главе работы описаны методы мониторинга основанные на маршрутизаторе – это методы, которые жёстко заданы в маршрутизаторах и, поэтому имеют низкую гибкость.

Так же во второй главе описаны комплексные методы мониторинга и описан аномалии сетевого трафика.

Можно так же сказать, что без использования сложных и нередко дорогостоящих аппаратно-программных комплексов выявить подозрительный трафик практически невозможно.

В результате проведенного теоретического изучения материала можно сказать, что слежение и анализ сети — жизненно необходимы в работе системного администратора. Администраторы должны стараться содержать свою сеть в порядке, как для не разрозненной производительности внутри компании, так и для связи с любыми существующими публичными сервисами.

СПИСОК ЛИТЕРАТУРЫ

- Виницкий Д. Персональный компьютер — проще простого! — СПб.: Питер,2014.— 240 с: ил. ISBN 978-5-496-01118-1

- МЕТОД ОБНАРУЖЕНИЯ АНОМАЛИЙ ПОТОКОВ ДАННЫХ В СЕТЯХ .Максименко, Г.А.

- Таненбаум Э. Современные операционные системы 3-е изд. — СПб.: Питер, 2011. — 1120 с.

- NetFlow. Учет трафика на маршрутизаторах cisco. [онлайн] – URL: http://wolandblog.com/347-netflow-uchet-trafika-na-marshrutizatorax-cisco/ (дата обращения 25.01.2017)

- Аномалии сетевого трафика. // Алексей Лукацкий [онлайн] – URL: http://megaobuchalka.ru/6/8448.html (дата обращения 01.02.2017)

- Мониторинг персонала [онлайн] – URL: 360°http://www.hr.prolan.ru/concept/monitoring.htm (дата обращения 01.02.2017)

- Мониторинг сети. Документация к обучающему курсу. [онлайн] – URL: http://utils.kaspersky.com/special/ksos2/17_ksos2_network_monitor_ru.pdf (дата обращения 27.01.2017)

- Обзор методов анализа и мониторинга сетевого трафика //Alisha Cecil. Пер.И. П. Манакова. [онлайн] – URL: http://it-bloknot.ru/?

- Официальный сайт компани «Тритфейс». Элементы систем сетевого мониторинга на базе пакетов. [онлайн] – URL: http://www.treatface.ru/brands/netoptics/elementy_sistem_monitoringa_na_baze_paketov/ (дата обращения 27.01.2017)

- Сетевой трафик. [онлайн] – URL: https://ru.wikipedia.org/wiki/

- Что такое мониторинг и где он применяется? [онлайн] – URL: http://www.mnogo-otvetov.ru/prochie/chto-takoe-monitoring-i-gde-on-primenyaetsya/ (дата обращения 27.01.2017)

- Что такое трафик в интернете, виды, типы и классификация. [онлайн] – URL: http://seoslim.ru/voprosy-i-otvety/chto-takoe-internet-trafik-vidy-tipy-i-klassifikaciya.html (дата обращения 24.01.2017)

- Что такое трафик в интернете. [онлайн] – URL: http://vorabota.ru/faq/chto-takoe-trafik-v-internete.html (дата обращения 20.01.2017)

- Что такое трафик в компьютерной сети? [онлайн] – URL: http://www.mnogo-otvetov.ru/computery/chto-takoe-trafik-v-kompyuternoj-seti/ (дата обращения 24.01.2017)

- Что такое трафик? [онлайн] – URL: https://elhow.ru/ucheba/opredelenija/t/chto-takoe-trafik?utm_source=users&utm_medium=ct&utm_campaign=ct (дата обращения 20.01.2017)

Что это — SNMP? Простой протокол сетевого управления. [онлайн] – URL: http://computerologia.ru/chto-eto-snmp-prostoj-protokol-setevogo-upravleniya/ (дата обращения 25.01.2017)

ПРИЛОЖЕНИЯ

Рисунок 1. Комбинированный мониторинг

-

Сетевой трафик. [онлайн] – URL: https://ru.wikipedia.org/wiki/%D0%A1%D0%B5%D1%82%D0%B5%D0%B2%D0%BE%D0%B9_%D1%82%D1%80%D0%B0%D1%84%D0%B8%D0%BA (дата обращения 20.01.2017) ↑

-

Что такое трафик? [онлайн] – URL: https://elhow.ru/ucheba/opredelenija/t/chto-takoe-trafik?utm_source=users&utm_medium=ct&utm_campaign=ct (дата обращения 20.01.2017) ↑

-

Таненбаум Э. Современные операционные системы 3-е изд. — СПб.: Питер, 2011. — 1120 с. ↑

-

Виницкий Д. Персональный компьютер — проще простого! — СПб.: Питер,2014.— с.127 ↑

-

Что такое трафик в интернете. [онлайн] – URL: http://vorabota.ru/faq/chto-takoe-trafik-v-internete.html (дата обращения 20.01.2017) ↑

-

Что такое трафик в компьютерной сети? [онлайн] – URL: http://www.mnogo-otvetov.ru/computery/chto-takoe-trafik-v-kompyuternoj-seti/ (дата обращения 24.01.2017) ↑

-

Что такое трафик в интернете, виды, типы и классификация. [онлайн] – URL: http://seoslim.ru/voprosy-i-otvety/chto-takoe-internet-trafik-vidy-tipy-i-klassifikaciya.html (дата обращения 24.01.2017) ↑

-

Что это — SNMP? Простой протокол сетевого управления. [онлайн] – URL: http://computerologia.ru/chto-eto-snmp-prostoj-protokol-setevogo-upravleniya/ (дата обращения 25.01.2017) ↑

-

Обзор методов анализа и мониторинга сетевого трафика //Alisha Cecil. Пер.И. П. Манакова. [онлайн] – URL: http://it-bloknot.ru/?q=content/%D0%BE%D0%B1%D0%B7%D0%BE%D1%80-%D0%BC%D0%B5%D1%82%D0%BE%D0%B4%D0%BE%D0%B2-%D0%B0%D0%BD%D0%B0%D0%BB%D0%B8%D0%B7%D0%B0-%D0%B8-%D0%BC%D0%BE%D0%BD%D0%B8%D1%82%D0%BE%D1%80%D0%B8%D0%BD%D0%B3%D0%B0-%D1%81%D0%B5%D1%82%D0%B5%D0%B2%D0%BE%D0%B3%D0%BE-%D1%82%D1%80%D0%B0%D1%84%D0%B8%D0%BA%D0%B0 (дата обращения 25.01.2017) ↑

-

NetFlow. Учет трафика на маршрутизаторах cisco. [онлайн] – URL: http://wolandblog.com/347-netflow-uchet-trafika-na-marshrutizatorax-cisco/ (дата обращения 25.01.2017) ↑

-

Что такое мониторинг и где он применяется? [онлайн] – URL: http://www.mnogo-otvetov.ru/prochie/chto-takoe-monitoring-i-gde-on-primenyaetsya/ (дата обращения 27.01.2017) ↑

-

Мониторинг сети. Документация к обучающему курсу. [онлайн] – URL: http://utils.kaspersky.com/special/ksos2/17_ksos2_network_monitor_ru.pdf (дата обращения 27.01.2017) ↑

-

Мониторинг персонала [онлайн] – URL: 360°http://www.hr.prolan.ru/concept/monitoring.html (дата обращения 01.02.2017) ↑

-

МЕТОД ОБНАРУЖЕНИЯ АНОМАЛИЙ ПОТОКОВ ДАННЫХ В СЕТЯХ .Максименко, Г.А. ↑

-

Аномалии сетевого трафика. // Алексей Лукацкий [онлайн] – URL: http://megaobuchalka.ru/6/8448.html (дата обращения 01.02.2017) ↑

- Анализ методов кодирования данных

- Проектирование реализации операций бизнес-процесса «Предоставление рекламных услуг».

- Роль информационного права и информационной безопасности в современном обществе (Понятие и система информационного права)

- Информационная безопасность

- Защита сетевой инфраструктуры компании

- Основания приобретения и прекращения права собственности

- Исследование проблем защиты информации

- Проектирование реализации операций бизнес-процесса «Управление персоналом»

- Защита информации в процессе переговоров и совещаний

- Проектирование реализации операций бизнес-процесса «Запасы-склад (приходование товара) ».

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы».

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы»