Методика защиты информации в системах электронного документооборота (ООО "Каршеринг Руссия")

Содержание:

ВВЕДЕНИЕ

Быстро развивающиеся информационные компьютерные вычислительные технологии вносят заметные, кардинальные изменения в жизнь людей. Информация стала товаром, который можно приобрести, обменять или продать. При этом стоимость такой информации часто в тысячи раз превосходит стоимость самой компьютерной системы, где она сохраняется.

От уровня безопасности информационных технологий (ИТ) в настоящее время также зависит и благополучие, жизнь многих людей. Это все - плата за усложнение, распространение автоматизированных информационных систем (АИС) обработки информации.

Под понятием «информационная безопасность»понимается защищенность некоторой информационной системы (ИС) от случайного или же преднамеренного вмешательства, что наносит ущерб владельцам или же другим пользователям информации.

На практике самыми важными являются 3 аспекта информационной безопасности, а именно:

- доступность – возможность получить за разумное время требуемые информационные услуги;

- целостность – актуальность, непротиворечивость информации, а также ее защищенность от несанкционированного изменения и разрушения;

- конфиденциальность – защита от несанкционированного доступа к информации.

Нарушения доступности или конфиденциальности данных могут также вызываться различными опасными действиями в информационных компьютерных системах.

Современная информационная система (ИС) представляет собой сложнейшую систему, что состоит из большого числа компонентов самой различной степени автономности, что связаны между собой, и также обмениваются данными.

Актуальным в нынешнее время является обеспечение защиты корпоративной информации и сетевой инфраструктуры с помощью программных средств, поскольку с каждым годом компьютерных злоумышленников становится все больше, а их методы получения такой информации все более изощренные.

Исходя из вышесказанного, цель данной работы – рассмотреть методику защиты информации в системах электронного документооборота.

Объект исследования – электронное делопроизводство в ООО "Каршеринг Руссия".

Предмет изучения - методы защиты электронного документа.

Для реализации данной цели, необходимо рассмотреть следующие задачи:

- рассмотреть изученность вопроса методики защиты информации в системах электронного документооборота,

- проанализировать особенности организации электронного делопроизводства в ООО "Каршеринг Руссия",

- выявить проблемы в защите информации,

- разработать методику защиты информации в системах электронного документооборота,

- выявить эффективность предложенных мероприятий.

Практическая значимость данной работы заключается в конкретных предложениях защиты информации в электронном документообороте компании.

1. Основные положения теории защиты информации в сетях

1.1. Основные проблемы и задачи защиты информации в компьютерных сетях

В вычислительной технике термин безопасности является весьма обширным. Он подразумевает и надёжность функционирования ПК, и сохранность ценной информации, и защиту данных от внесения в них изменений некомпетентными лицами, а также сохранение тайн переписки для электронной связи.

Для всех цивилизованных стран на страже безопасности социума стоят законы, хотя в секторе вычислительной техники правоприменяемая практическая деятельность пока развита не совсем хорошо, а законотворческий процесс вовсе не успевает за стремительным развитием компьютерных информационных систем, во многом может опираться на меры так называемой самозащиты. [40]

Всегда существуют проблемы выбора между нужным уровнем защиты, а также эффективностью работы в корпоративной сети организации.

В некоторых случаях персоналом или потребителями меры для обеспечения безопасности могут быть показаны как меры для ограничения доступа и эффективности. Но такие средства, к примеру, как криптография, позволяют усилить значительно степень защиты, при этом не ограничивая доступ персонала к данным.

Широкое применение современных компьютерных технологий в ИС для обработки корпоративной информации и управления приводит к обострению проблем защиты информации, что циркулирует в ИС, от несанкционированного доступа.

Такая защита информации в информационных системах обладает целым рядом специфических особенностей, которые связаны с тем, что данные не являются жёстко связанными с их носителем, могут также легко и быстро быть копированными и переданными по каналам связи.

Также известно большое число угроз для информации, которые могут реализовываться как со стороны нарушителей из вне, так и внутренними нарушителями.

Радикальное разрешение проблем для защиты электронных данных может получаться только на основе применения криптографических методов, что и позволяют решать самые важнейшие проблемы для защищённой обработки и передачи информации. [5]

При этом все современные скоростные методы криптографического кодирования позволяют сохранить высокую производительность ИС. Криптографические методы обработки данных также являются самым эффективным методом обеспечения конфиденциальности данных, а также их подлинности и целостности. Только их применение в совокупности с надобными организационными и техническими мероприятиями могут обеспечивать безопасность от перечня угроз.

Проблемы, возникшие с безопасностью передачи данных при работе в информационных сетях, можно разделять на 3 основных типа:

– перехват данных – целостность информации может сохранятся, но её конфиденциальность будет нарушена;

– модификация данных – исходное сообщение будет изменено либо полностью подменяется иным и отсылаться адресату;

– подмена авторства данных. Данная проблема имеет серьёзные последствия. К примеру, кто-то может выслать письмо от имени другого пользователя (этот вид обмана называют спуфингом) или веб-сервер может играть роль электронного магазина, принимать номера кредитных карт, заказы, но не высылать товаров.

Потребности практической современной информатики привели к появлению нетрадиционных задач в защите электронной информации, одной из которых является аутентификация информации в условиях, при которых обменивающиеся информацией стороны друг другу не доверяют.

Проблема связана также с созданием электронной цифровой подписи.

1.2. Понятия о необходимости защиты данных в сетевых инфраструктурах

Основной теоретической базой при разрешении этой проблемы считается открытие 2-ключевой криптографии американскими исследователями Хемиманом и Диффи в середине 70-х годов ХХ века, которое явилось блестящим, прогрессивным достижением эволюционного развития защиты информации.

Революционные идеи защиты данных привели к быстрому росту числа открытых работ в области криптографии, обеспечения безопасности данных и показали все новые пути развития этой теории, её новые возможности, а также уникальное значение её методов для современных условий массового применения корпоративных ИС.

Технической основой использования информационного общества являются современные микроэлектронные исследования, которые обеспечивают постоянный рост качества средств новой вычислительной техники, а также служат базой при сохранения основных тенденций в её развитии – снижение энергопотребления, миниатюризации, увеличения объёма параметров вычислительных систем и ёмкости встроенных или съёмных накопителей, роста уровня производительности, надёжности, расширение секторов и масштабов применения.

Все эти тенденции развития для средств вычислительной техники также привели к процессу, что на современном уровне защита компьютерных систем и несанкционированного доступа может характеризоваться увеличением роли программных или же криптографических механизмов по защите в сравнении с аппаратными.

Возрастание программных средств защиты проявляется именно в том, что часто возникающие разные проблемы в сфере защиты вычислительных систем, а также требуют использования механизмов со сравнительно высокой сложностью и могут эффективно решаться только путём использования аппаратных ресурсов ПК. [5]

Одной из важных проблем защиты информации, порождённых всё более частым применением методов программной защиты информации, является некоторое противоречия между желанием пользователей защищать свою информацию и передачей сообщений с определенным желанием специальных государственных подразделений иметь возможность доступа к данным других организаций и физических лиц с целью быстрого пресечения незаконной их деятельности.

В развитых странах часто наблюдается широкий спектр таких мнений о подходах к вопросам о регламентации применения алгоритмов шифрования. Высказываются разные предложения от запрета широкого применения программных методов до полного их использования.

Некоторые из предложений относятся к разрешению применения только ослабленных алгоритмов и к установлению порядка регистрации. Чрезвычайно трудно находить какое-то оптимальное решение данной проблемы. Как оценивать соотношение всех потерь законопослушных граждан от незаконного применения их информации и разных убытков государства от невозможности доступа к информации для отдельных групп, скрывающих при этом свою незаконную деятельность – пока на этот вопрос нет четкого ответа.

Возникновение глобальных ИС типа Internet является очень важным достижением вычислительных технологий, однако, с ним связана масса преступлений.

Результатом опыта использования сети Internet является выявленная слабость для традиционных механизмов по защите информации и отставания в использовании современных методов.

Программные средства предоставляют возможность обеспечивать безопасность информации в сети и сейчас активно ведутся разные работы по внедрению самых необходимых криптографических механизмов в данную сеть.

Не просто отказ от прогресса, а использование современных достижений в разработке программных средств – вот стратегически правильный выход из этой ситуации. Возможность широкого применения глобальных информационных сетей и программных методов является достижением и отчетным признаком демократического общества.

Одна отдельно взятая компания или предприятие не могут обеспечивать достаточно полный, эффективный контроль за потоками информации в пределах государства и обеспечивать надлежащую защиту информационного ресурса.

Отдельные органы государства могут создавать условия для формирования качественных средств защиты, быстрой подготовки достаточного числа специалистов и овладения работы с программными средствами и защиты информации.

В России и иных странах СНГ еще в начале 90-х годов ХХ века отчётливо прослеживалась тенденция к опережению расширения масштабов и сфер применения информационных технологий для развития систем защиты данных.

Эта ситуация в определённой степени была и есть типичной и для очень развитых капиталистических стран. Все это закономерно: сначала возникает практическая проблема, а потом будут найдены для нее решения.

В результате рассмотрения первой главы курсовой работы рассмотрены основные определения и принципы информационной безопасности предприятия.

2. Анализ защиты информации в ООО «Каршеринг Руссия»

2.1. Характеристика деятельности ООО «Каршеринг Руссия»

ООО «Каршеринг Руссия» зарегистрирована 1 апреля 2015 г. регистратором Межрайонная инспекция Федеральной налоговой службы № 46 по г. Москве. Руководитель организации: генеральный директор Сейдахметов Мухит Узбекулы. Юридический адрес ООО "Каршеринг Руссия" - 107140, город Москва, Русаковская улица, дом 13, эт/пом 2/XV/27.

Основным видом деятельности является «Аренда и лизинг легковых автомобилей и легких автотранспортных средств», зарегистрировано 17 дополнительных видов деятельности.

В конце 2016 года компания «Делимобиль» запустила сервис краткосрочной аренды автомобиля в Санкт-Петербурге, выпустив на улицы города 100 автомобилей, при общей сложности 60 единиц у конкурентов. Компания уже выпустила 100 автомобилей на улицы города. У конкурентов в общей сложности 60. Помимо этого стало известно о планах нарастить автопарк до 300 автомобилей в 2017 году. В начале 2017 года «Делимобиль» увеличил автопарк до 1,3 тысячи машин.

В декабре 2017 года сервис первым среди конкурентов пополнил автопарк 300 автомобилями Renault Kaptur.

В мае 2018 года становится известно о покупке ООО «Микро Капитал Руссия» (владелец сервиса «Делимобиль») старейшего московского сервиса каршеринга Anytime. При этом сумма сделки не раскрывается. Согласно планам, компания намерена сохранить бренд Anytime, но изменить модель: он станет каршерингом среднего и премиум-класса. Автопарк Anytime насчитывает порядка 720 автомобилей.

22 июня 2018 года становится известно о приобретении «Делимобилем» 3 000 автомобилей Volkswagen Polo в комплектации Drive. Эксперты оценили эту сделку в 2 000 000 000 рублей, она позволила сервису занять более 50 % рынка. Автомобили оснащены передними и задними парктрониками, камерой заднего вида, круиз-контролем и системой CarPlay, ранее недоступной в автомобилях сервиса.

Представленный ниже анализ финансового положения и эффективности деятельности ООО "КАРШЕРИНГ РУССИЯ" выполнен за период с 01.01.2016 по 31.12.2017 г. (2 года). Деятельность ООО "КАРШЕРИНГ РУССИЯ" отнесена к отрасли "Аренда и лизинг" (класс по ОКВЭД – 77), что было учтено при качественной оценке значений финансовых показателей.

Таблица 1

Структура имущества и источники его формирования

|

Показатель |

Значение показателя |

Изменение за анализируемый период |

|||||

|

в тыс. руб. |

в % к валюте баланса |

тыс. руб. |

± % |

||||

|

31.12.2015 |

31.12.2016 |

31.12.2017 |

на 31.12.2015 |

на 31.12.2017 |

|||

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

Актив |

|||||||

|

1. Внеоборотные активы |

7 904 |

10 159 |

317 783 |

44,4 |

79,7 |

+309 879 |

+40,2 раза |

|

в том числе: |

144 |

1 744 |

9 380 |

0,8 |

2,4 |

+9 236 |

+65,1 раза |

|

нематериальные активы |

2 401 |

3 654 |

2 908 |

13,5 |

0,7 |

+507 |

+21,1 |

|

2. Оборотные, всего |

9 885 |

112 814 |

80 866 |

55,6 |

20,3 |

+70 981 |

+8,2 раза |

|

в том числе: |

379 |

3 779 |

4 558 |

2,1 |

1,1 |

+4 179 |

+12 раз |

|

дебиторская задолженность |

2 164 |

40 775 |

38 206 |

12,2 |

9,6 |

+36 042 |

+17,7 раза |

|

денежные средства и краткосрочные финансовые вложения |

909 |

3 692 |

11 469 |

5,1 |

2,9 |

+10 560 |

+12,6 раза |

|

Пассив |

|||||||

|

1. Собственный капитал |

-21 399 |

-20 119 |

-19 654 |

-120,3 |

-4,9 |

+1 745 |

↑ |

|

2. Долгосрочные обязательства, всего |

32 169 |

89 860 |

283 860 |

180,8 |

71,2 |

+251 691 |

+8,8 раза |

|

в том числе: |

32 149 |

89 651 |

281 470 |

180,7 |

70,6 |

+249 321 |

+8,8 раза |

|

3. Краткосрочные обязательства*, всего |

7 019 |

53 232 |

134 443 |

39,5 |

33,7 |

+127 424 |

+19,2 раза |

|

в том числе: |

2 056 |

13 048 |

40 007 |

11,6 |

10 |

+37 951 |

+19,5 раза |

|

Валюта баланса |

17 789 |

122 973 |

398 649 |

100 |

100 |

+380 860 |

+22,4 раза |

* Без доходов будущих периодов, возникших в связи с безвозмездным получением имущества и государственной помощи, включенных в собственный капитал.

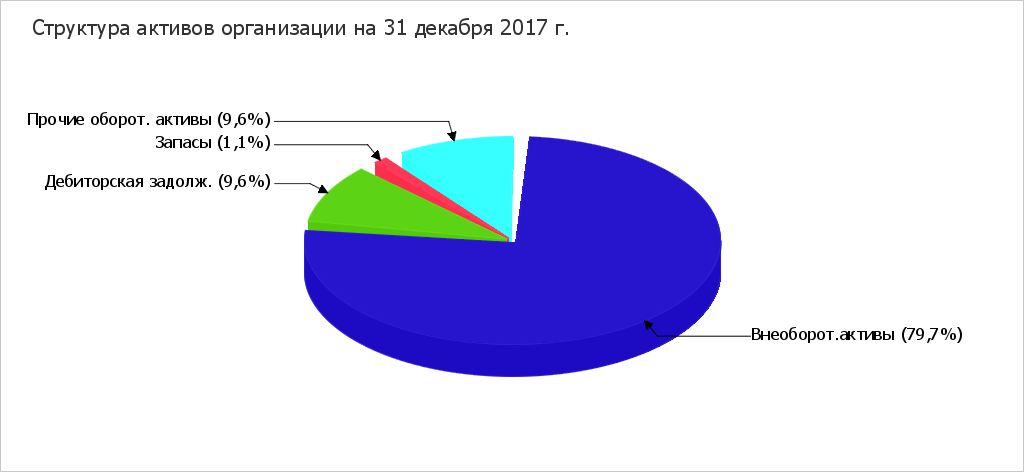

Активы на 31 декабря 2017 г. характеризуются следующим соотношением: 79,7% внеоборотных активов и 20,3% текущих. Активы организации за два года существенно увеличились (в 22,4 раза). Отмечая значительное увеличение активов, необходимо учесть, что собственный капитал увеличился в меньшей степени – на 8,2%. Отстающее увеличение собственного капитала относительно общего изменения активов является негативным показателем.

Структура активов организации в разрезе основных групп представлена ниже на диаграмме:

Рисунок - Структура активов

Рост величины активов организации связан, в первую очередь, с ростом следующих позиций актива бухгалтерского баланса (в скобках указана доля изменения статьи в общей сумме всех положительно изменившихся статей):

- прочие внеоборотные активы – 189 174 тыс. руб. (49,6%)

- отложенные налоговые активы – 110 962 тыс. руб. (29,1%)

- дебиторская задолженность – 36 042 тыс. руб. (9,5%)

- прочие оборотные активы – 20 560 тыс. руб. (5,4%)

Одновременно, в пассиве баланса наибольший прирост наблюдается по строкам:

- долгосрочные заемные средства – 249 321 тыс. руб. (65,5%)

- кредиторская задолженность – 89 011 тыс. руб. (23,4%)

- краткосрочные заемные средства – 37 951 тыс. руб. (10%)

Среди отрицательно изменившихся статей баланса можно выделить "налог на добавленную стоимость по приобретенным ценностям" в активе (-360 тыс. руб. ).

По состоянию на 31.12.2017 значение собственного капитала составило -19 654,0 тыс. руб. Собственный капитал организации за весь рассматриваемый период явно вырос (на 1 745,0 тыс. руб.).

Таблица 2

Оценка стоимости чистых активов организации

|

Показатель |

Значение показателя |

Изменение |

|||||

|

в тыс. руб. |

в % к валюте баланса |

тыс. руб. |

± % |

||||

|

31.12.2015 |

31.12.2016 |

31.12.2017 |

на 31.12.2015 |

на 31.12.2017 |

|||

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

1. Чистые активы |

-21 399 |

-20 119 |

-19 654 |

-120,3 |

-4,9 |

+1 745 |

↑ |

|

2. Уставный капитал |

10 |

10 |

10 |

0,1 |

<0,1 |

– |

– |

|

3. Превышение чистых активов над уставным капиталом (стр.1-стр.2) |

-21 409 |

-20 129 |

-19 664 |

-120,3 |

-4,9 |

+1 745 |

↑ |

Чистые активы организации по состоянию на 31.12.2017 меньше уставного капитала в 1 965,4 раза. Такое соотношение отрицательно характеризует финансовое положение и не удовлетворяет требованиям нормативных актов к величине чистых активов организации. В случае, если стоимость чистых активов общества останется меньше его уставного капитала по окончании финансового года, следующего за вторым финансовым годом или каждым последующим финансовым годом, по окончании которых стоимость чистых активов общества оказалась меньше его уставного капитала, общество не позднее чем через шесть месяцев после окончания соответствующего финансового года обязано уменьшить уставный капитала до размера, не превышающего стоимости его чистых активов, либо принять решение о ликвидации (п. 4 ст. 30 Федерального закона от 08.02.1998 г. N 14-ФЗ "Об обществах с ограниченной ответственностью"). Однако, определив текущее состояние показателя, следует отметить увеличение чистых активов на 8,2% за два последних года. На конец отчетного периода не соблюдается базовое законодательное требование к величине чистых активов. Тем не менее, сохранение имевшей место тенденции способно в будущем вывести чистые активы предприятия на удовлетворительный уровень. Ниже на графике представлено изменение чистых активов и уставного капитала.

В приведенной ниже таблице обобщены основные финансовые результаты деятельности ООО "КАРШЕРИНГ РУССИЯ" за два последних года.

Таблица 3

Основные финансовые результаты деятельности

|

Показатель |

Значение показателя, тыс. руб. |

Изменение показателя |

Среднегодовая величина, тыс. руб. |

||

|

2016 г. |

2017 г. |

тыс. руб. |

± % |

||

|

1 |

2 |

3 |

4 |

5 |

6 |

|

1. Выручка |

257 209 |

667 998 |

+410789 |

+159,7 |

462 604 |

|

2. Расходы по обычным видам деятельности |

277 882 |

640 678 |

+362796 |

+130,6 |

459 280 |

|

3. Прибыль (убыток) от продаж |

-20 673 |

27 320 |

+47 993 |

↑ |

3 324 |

|

4. Прочие доходы и расходы, кроме процентов к уплате |

22 478 |

487 |

-21 991 |

-97,8 |

11 483 |

|

5. EBIT (прибыль до уплаты процентов и налогов) |

1 805 |

27 807 |

+26 002 |

+15,4 раза |

14 806 |

|

6. Проценты к уплате |

– |

27 226 |

+27 226 |

– |

13 613 |

|

7. Изменение налоговых активов и обязательств, налог на прибыль и прочее |

-525 |

-116 |

+409 |

↑ |

-321 |

|

8. Чистая прибыль (убыток) |

1 280 |

465 |

-815 |

-63,7 |

873 |

|

Справочно: |

1 280 |

465 |

-815 |

-63,7 |

873 |

|

Изменение за период нераспределенной прибыли (непокрытого убытка) по данным бухгалтерского баланса (измен. стр. 1370) |

1 280 |

465 |

х |

х |

х |

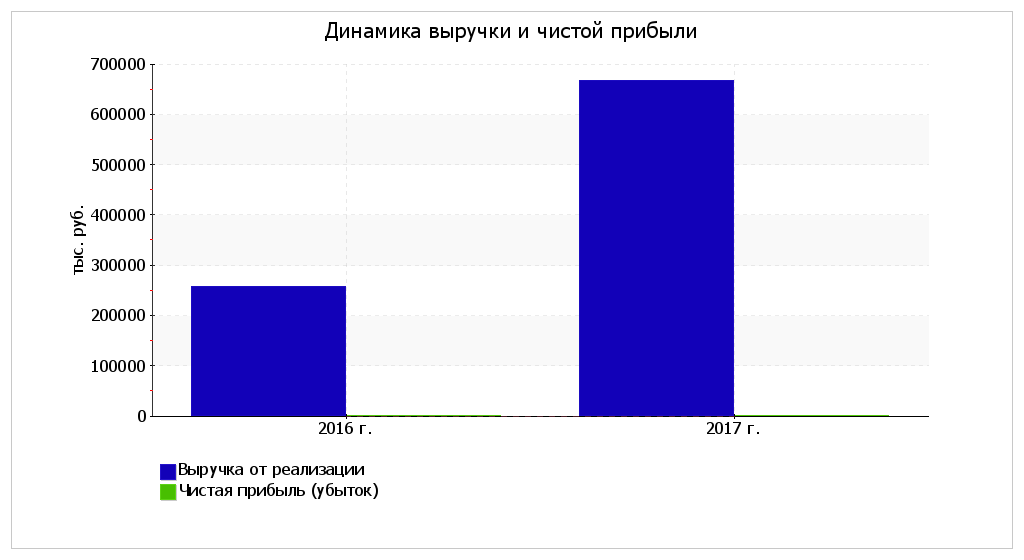

За последний год годовая выручка составила 667 998 тыс. руб. В течение анализируемого периода (с 31.12.2015 по 31.12.2017) имел место весьма значительный рост выручки – на 159,7%.

Прибыль от продаж за последний год составила 27 320 тыс. руб. В течение анализируемого периода отмечен весьма значительный рост финансового результата от продаж – на 47 993 тыс. руб.

Отсутствие данных по строкам 2430, 2450 и 2421 "Отчета о финансовых результатах" за 2017 год говорит о том, что организация не применяет ПБУ 18/02 "Учет расчетов по налогу на прибыль". Однако этому противоречит наличие данных по строке 1180 "Отложенные налоговые активы" и 1420 "Отложенные налоговые обязательства" бухгалтерского баланса. Следовательно одна из форм отчетности заполнена неверно.

Ниже на графике наглядно представлено изменение выручки и прибыли ООО "КАРШЕРИНГ РУССИЯ" в течение всего анализируемого периода.

Рисунок - Динамика выручки и чистой прибыли ООО «Кершеринг Оуссия»

Таблица 4

Анализ рентабельности

|

Показатели рентабельности |

Значения показателя (в %, или в копейках с рубля) |

Изменение показателя |

||

|

2016 г. |

2017 г. |

коп. |

± % |

|

|

1 |

2 |

3 |

4 |

5 |

|

1. Рентабельность продаж (величина прибыли от продаж в каждом рубле выручки). Нормальное значение для данной отрасли: 9% и более. |

-8 |

4,1 |

+12,1 |

↑ |

|

2. Рентабельность продаж по EBIT (величина прибыли от продаж до уплаты процентов и налогов в каждом рубле выручки). |

0,7 |

4,2 |

+3,5 |

+5,9 раза |

|

3. Рентабельность продаж по чистой прибыли (величина чистой прибыли в каждом рубле выручки). Нормальное значение для данной отрасли: 6% и более. |

0,5 |

0,1 |

-0,4 |

-86 |

|

Cправочно: Прибыль от продаж на рубль, вложенный в производство и реализацию продукции (работ, услуг) |

-7,4 |

4,3 |

+11,7 |

↑ |

|

Коэффициент покрытия процентов к уплате (ICR), коэфф. Нормальное значение: 1,5 и более. |

– |

1 |

+1 |

– |

Все три показателя рентабельности за 2017 год, приведенные в таблице, имеют положительные значения, поскольку организацией получена как прибыль от продаж, так и в целом прибыль от финансово-хозяйственной деятельности за данный период.

2.2. Анализ систем защиты информации

ООО "Каршеринг Руссия" - это коммерческая структура, оперирующая персональными данными клиентов и применяющая передовые технологии в области телекоммуникаций с целью оптимизации работы службы такси. В связи с этим на предприятии стояла острая необходимость в защите имеющейся информации. Таким образом, целью данного проекта стала организация режима защиты персональных данных в соответствии с законодательством РФ и режима коммерческой тайны.

Электронный документооборот позволяет перенести деятельность предприятия в информационное пространство, что значительно оптимизирует бизнес-процессы и увеличивает производительность. Защищенная передача информации подразумевает, что информация в процессе обмена будет доступна строго определенному кругу лиц без возможности ее подмены или искажения в процессе передачи [14].

По данным департамента транспорта города Москвы, пять каршеринговых сервисов, работающих в городе, сейчас располагают автопарком на 2,5 тыс. автомобилей, число активных пользователей каршеринга в столице достигло 300 тыс. человек.

В начале августа 2018 года отдел МВД России по району Восточное Измайлово города Москвы возбудил уголовное дело по факту угона автомобиля, принадлежащего каршеринговому сервису «Делимобиль» (ООО «Каршеринг Руссия»). Копия постановления есть у РБК, в компании подтвердили его подлинность. Как рассказал заместитель гендиректора «Делимобиль» Станислав Грошов, обвиняемый по этому делу приобрел в интернете за 600 руб. чужой аккаунт для пользования сервисом, после чего арендовал автомобиль «Делимобиля». Злоумышленник был замечен службой безопасности компании, когда начал нарушать правила дорожного движения, в частности ездить по газонам.

Согласно постановлению о возбуждении уголовного дела, действия нарушителя были квалифицированы как «неправомерное завладение автомобилем или иным транспортным средством без цели хищения (угон)» (ст. 166 УК РФ). «Задержанному молодому человеку была избрана мера пресечения в виде заключения под стражу. В настоящее время проводится комплекс оперативно-разыскных мероприятий, направленный на установление подельников задержанного и продавца фейковых аккаунтов», — сообщили РБК в «Делимобиле». Представитель МВД на момент публикации не ответил на запрос РБК.

Всего за 2016–2017 годы компания пресекла более 20 попыток мошенничества и пять попыток угона, сообщил РБК представитель «Делимобиля». Как пояснили в компании, злоумышленники пытались заправлять другие автомобили по топливной карте компании (предназначена только для заправки арендованной машины), создавать фальшивые аккаунты для бесплатной езды, а также использовать каршеринг для последующего угона других автомобилей.

Рассмотрим несколько наиболее распространенных вариантов махинаций с аккаунтами в каршеринговых сервисах. Так, злоумышленники нередко покупают у других граждан фотографии настоящих документов и их селфи для регистрации. При всей очевидности того, что документы не пойдут на благое дело, все еще находятся люди, желающие на этом подзаработать. Службы безопасности в большинстве случаев выявляют мошенничество по косвенным признакам.

Среди несовершеннолетних особенно популярен вариант с регистрацией аккаунта на более взрослого родственника. Что самое интересное, после первого отказа мы часто получаем документы других родственников с той же фамилией и фотографию, сделанную на том же фоне. Еще один популярный вид мошенничества — регистрация по украденным документам. Самые распространенные схемы кражи документов [и последующего заведения на него поддельного аккаунта] — предложение дешевого автокредита и аренды квартиры на выгодных условиях, для оформления которых просят прислать пакет документов и фотографию.

До введения [процедуры регистрации, при которой необходимо для верификации пользователя предоставить] селфи с документами, мы часто сталкивались с регистрацией фальшивых аккаунтов. Теперь для регистрации аккаунта необходимо сфотографироваться вместе с личным паспортом, правами.

Объемы мошенничества стали значительно расти в связи с тем, что каршеринговые сервисы начали активно блокировать пользователей, нарушающих правила дорожного движения, садящихся за руль в нетрезвом виде и т.п. Эти люди стали искать другие способы пользоваться каршерингом, в частности покупать аккаунты. Чаще всего такие аккаунты регистрируются на украденные документы и одноразовые сим-карты, которыми по-прежнему торгуют в разных палатках и переходах. Цена на аккаунты без привязанной сим-карты начинается от 500 руб., а с подтвержденной сим-картой — немного выше.

Также распространены попытки получить компенсацию за бензин, приобретенный для заправки стороннего автомобиля. Это несложно отследить, так как в каршеринговых автомобилях установлены датчики топлива, мы можем смотреть, когда и на сколько литров была заправка. То же самое с клиентами, которые на чеке «случайно» протыкают или затирают место, где написана какая-либо важная информация: дата, сумма, количество литров и др. В компании слышали о случаях покупки и продажи аккаунтов, а также предложениях «гарантированно зарегистрировать в любом каршеринге», однако не сталкивались с такими примерами.

Таким образом, обеспечения информационной безопасности электронного документооборота территориально распределенного предприятия требует комплексного подхода, согласно которому, с одной стороны, система защиты должна полностью удовлетворять нормативно — правовым актам, а с другой — нейтрализовать актуальные угрозы информационной безопасности. Кроме того, защита электронного документооборота является непрерывным процессом, который требует регулярного обновления и актуализации системы защиты.

3. Мероприятия по улучшению систем защиты информации электронного документооборота

3.1. Проект по улучшению систем защиты информации

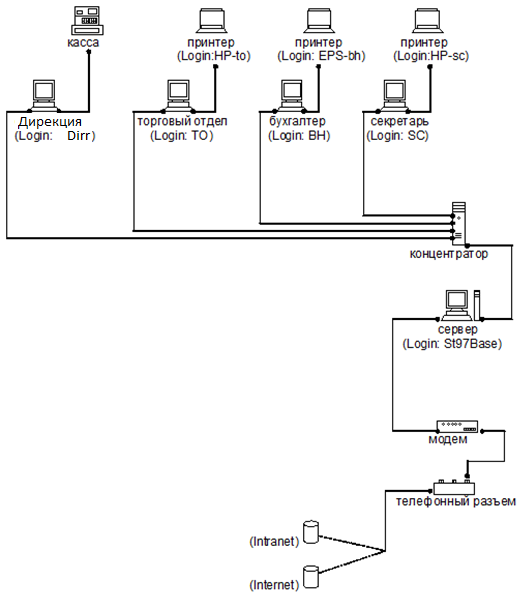

Самым эффективной топологией будет тип «звезда» на базе сервера. Ее преимущества: [13]

- сервер обеспечивает производительную обработку запросов пользователей;

- обеспечивает работу ПК отделов в качестве пользователей сети;

- внутренние вычисления пользователей не влияют на быстроту процессора сервера;

- поломка пользователя не влияет на функционирование всей сети;

- имеется единое лицо, отвечающее за администрирование ресурсов корпоративной сети;

- обеспечивает возможность для ограничения и контроля за доступом к сетевым ресурсам;

- используемый на сервере брэндмауэр, защищает локальную корпоративную сеть от несанкционированного доступа с помощью внешних каналов связи;

- при выходе из строя сервера, также имеется возможность замыкания сети в «звезду» и без сервера (правда это скажется на производительности корпоративной сети) или же «шину».

Из множества имеющихся видов обычного сетевого кабеля, наиболее полезным будет использование витой пары, поскольку ее преимущества в следующем: [14]

- низкая цена;

- высокая помехозащищенность;

- хорошая производительность в скорости для передачи данных;

- простота установки;

- размеры для площадей позволяют уложиться также в минимальную длину кабеля.

Сетевые адаптеры необходимы с поддержкой использования витой пары, желательно известных и надежных производителей с целью высокой надежности, возможностями обновления драйверов для таких плат.

Также необходимо установить для торгового отдела адаптер для регистрации компьютером продаваемой продукции, что позволит производить полностью автоматическое списание проданного товара через кассу с остатков в режиме реального времени, то есть, остатки предприятия будут также соответствовать действительности даже после пробития чеков по кассе.

В штатной структуре ООО «Каршеринг Руссия» имеется 4 отдела, самостоятельно выполняющие свои функции учета, оперативного управления. Они послужат основой структуры для будущей локальной ИС корпоративной сети.

Каждая структурная единица уже имеет минимальное необходимое аппаратное оборудование, то есть процесс внедрения сети будет заключаться в объединении всей имеющейся оргтехники на базе выбранной оптимальной топологий сети.

Сопоставляя такую оргтехнику с уже разработанной информационной моделью и выбранным типом корпоративной сети, определим также недостающее оборудование для создания законченной структуры информационной системы «Корпоративная сеть».

В качестве основной ОС сети подразделения, предполагается применение ОС WindowsServer 2012. [9]

В результате будет построена схема корпоративной сети, показанная на рисунке 3.

Рисунок - Схема корпоративной сети

Встроенные возможности ОС позволяют реализовать:

– организацию корпоративной сети;

– взаимодействие с иными операционными системами, интегрировать в сеть технологии Internet, брандмауэры, защиту данных от несанкционированного доступа.

Применение ОС WindowsServer позволяет также применять в своей работе для пользователей ИС весь спектр имеющегося программного обеспечения, производимого Microsoft.

В состав ОС WindowsServer входят все программные средства необходимые для организации и эксплуатации сети:

- серверIIS;

- транспортные протоколы IPX/SPX, TCP/IP;

- Route, Netwatch, Winipcfg – программы маршрутизации, конфигурирования сети и администрирования;

- WebPublish, FrontPage – программы для организации локальной сети Intranet и сайтов;

- технология Wscript – сервер сценариев.

Для всех имеющихся ПК предприятия уже установлена ОС WindowsServer, что позволит также сократить расходы на полное внедрение новой ОС.

ОС позволяет использовать программные продукты компании Microsoft, в том числе и Microsoft Оffice.

Пакет имеет такие основные программы: [3]

- MicrosoftAccess;

- SQLServer (дополнительно установлена);

- Microsoft Word;

- Microsoft Excel;

- Microsoft Expert (дополнительно установлена).

«1С Бухгалтерия» – универсальная учетная программа по автоматизации бухгалтерского учета. Данная программа представляет собой составляющую «Бухгалтерский учет» для системы программ «1С Предприятие» с типовой конфигурацией. [9]

Компонент «Бухгалтерский учет» дает возможность реализовать различные схемы для бухгалтерского и налогового типов учета. Программа «1С Бухгалтерия» успешно используется совместно с иными компонентами «1С Предприятие».

Проектирование сети проходит в следующем порядке: [11]

1. Выполнен выбор среды передачи. Исследование всех возможных сред передачи данных (оптоволокно, витая пара, беспроводные технологии) показали, что оптоволоконный кабель обладает наилучшими показателями для надежности, скорости и помехозащищенности. В результате для среды передачи выбран оптоволоконный одномодовый кабель.

2. Выполнен выбор топологии сети. Проанализированы различные топологии (кольцо, звезда, общая шина), в качестве физической выбрана топология двойное кольцо (гибридная), а в качестве логической топологии – топология звезда. Для лучшей надежности проброшен линк с крайнего узла сети в самый центральный.

3. Выбрана технология для передачи. Технология GigabitEthernet может отвечать всем требованиям по надежности и скорости передачи. Эта технология также является наиболее распространенной, поддерживается оборудованием всех производителей.

Но есть в этом и свои недостатки: поскольку чем популярнее технология, тем намного легче злоумышленнику нарушить работу или организовать вторжение в сеть.

Для предотвращения возможности вторжения необходимо правильно подбирать средства защиты периметров сети, а также выполнять комплекс мер по обеспечению безопасности от внутренних угроз.

4. Выбраны активные компоненты корпоративной сети. В качестве производителя выбрана фирма Cisco, поскольку они предлагают комплексный и надежный подход к организации корпоративных сетей самой различной степени сложности.

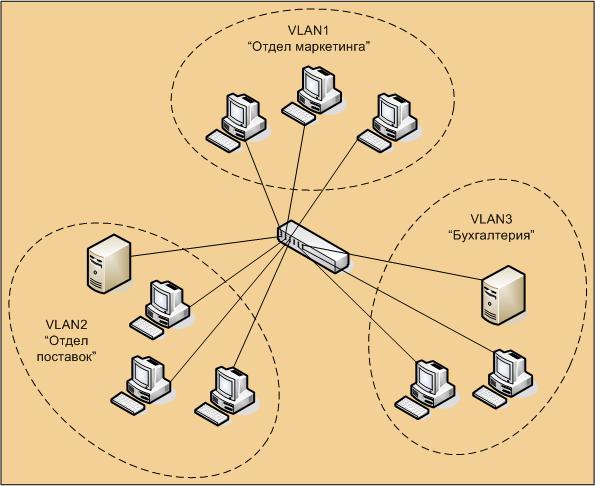

При организации подсистемы защиты корпоративной сети также выбраны следующие средства:

– Средства разграничения доступа. В корпоративной сети будут организованы виртуальные локальные сети. Это позволит выполнить защиту данных на уровне пользователей. Кроме того, будет выполнена настройка прав доступа каждому работнику индивидуально (рисунок 4).

Рисунок - Организация виртуальных корпоративных сетей

– Установка межсетевых экранов. Брандмауэр будет установлен на границе с внутренней сетью и сетью Интернет для противодействия незаконному, несанкционированному, межсетевому доступу злоумышленников.

– Система обнаружения вторжений злоумышленников IntrusionDetectionSystem (IDS) – служит для обнаружения разных попыток несанкционированного доступа с помощью фонового сканирования используемого трафика.

– Защита информации при выполнении передачи по каналам связи, которые не контролируются или же контролируются только частично (например – сеть Интернет). Распространенные способы для защиты – это криптография и физические средства защиты.

– Системы идентификации, авторизации и аутентификации.

Идентификация – это процедура предоставления субъектом (компьютером или пользователем) своего уникального идентификатора для обеспечения доступа.

Аутентификация – это процедура подтверждения субъектом некоторого предоставленного идентификатора.

Методы аутентификации:

– Парольные;

– С предоставлением уникального идентификатора;

– Программные;

– Аппаратно-программные;

– Биометрические.

Процесс авторизации – это процедура определения различных прав доступа субъектов.

– Организация системы поиска различных уязвимостей следующими методами:

1. Выявление уязвимостей корпоративной сети путем:

– анализа настроек;

– имитацией атак.

2. Область сканирования:

– Системный сканер;

– Сетевой сканер;

– Сканер уязвимости приложений.

3. Результат сканирования корпоративной сети и ее уязвимостей:

– Выдача полного списка уязвимостей;

– Выдача рекомендаций;

– Устранение уязвимостей для автоматического / полуавтоматического режима.

– Антивирусная защита. Для обеспечения защиты сети от разных вредоносных программ, спама и червей наряду с техническими средствами (активным оборудованием фирмы CiscoSystems также имеет функции обнаружения любого вредоносного кода) используются разные антивирусные программы. [1]

При создании математических моделей безопасной и надежной корпоративной сети применена реальная сеть компании ООО «Каршеринг Руссия». На ее примере также рассмотрены аспекты для технической надежности топологии сети, а также разные аспекты информационной безопасности для корпоративной сети предприятия.

Должен быть выбран также комплекс средств по организации информационной защиты.

Для самого предприятия ООО «Каршеринг Руссия» данная разработка является важным шагом по выполнению автоматизации процесса производства и защиты конфиденциальной информации.

Кроме того, эта модель может быть также использована для определения уровня защищенности практически любого предприятия, а также для организации подсистемы установки защиты информации на предприятиях.

3.2. Расчет технико-экономической эффективности от внедрения системы защиты информации в корпоративной сети

Фирма несет затраты на приобретение нужного для организации защиты корпоративной сети оборудования и ПО.

Общая стоимость внедрения корпоративной сети составит 1058430 рублей.

Произведем расчет эффективности внедрения защищенной корпоративной сети:

, (1)

, (1)

где Сiэ – это основная и дополнительная зарплаты с отчислениями на социальное страхование (принимается равным 6% для суммы основной или дополнительной зарплаты); [9]

– амортизация, ремонт (3,5 - 4% от стоимости транспортного средства),

- затраты на аренду и прочие расходы (в размере 0,8 - 1% от стоимости).

Заработная плата – 408400 руб. * 6% = 24500 руб.

408400 – 24500 = 383900 руб.

Амортизация ОФ = 126880 руб.

Электроэнергия = 5300 руб.

Ремонт = 31670 руб.

Прочие = 10580 руб.

Сэ = 582830 руб.

Затраты на покупку средств ВТ на один АРМ: [7]

Кивс = К2 + К1 + К3, (2)

где:

К2 – капитальные вложения;

К1 – производственные затраты;

К3 – остаточная стоимость для ликвидированного оборудования.

, (3)

, (3)

где

Ki – это затраты на приобретение ПК, АП, помещений, прокладку корпоративной сети, служебных площадей и прочее.

, (4)

, (4)

где:

Kib – это первоначальная стоимость действующего вида компьютерного оборудования;

α – это годовая норма амортизации (составляет 12% от цены ТС);

Tiэ– это длительность эксплуатации для i-го вида оборудования.

Кз = 1058430*(1-0,12*5) = 423370 руб.

К2 = 1058430 руб.

Кивс= 1058430+423370+208330 = 1690130 руб.

Затраты на покупку средств ВТ на один АРМ:

, (5)

, (5)

где:

Кивс – это общие затраты на создание ИВС;

Тн – это нормативный средний срок жизненного цикла для технического обеспечения (в среднем 7 лет);

Сэ – это текущие ежегодные расходы для эксплуатации;

Сп – текущие ежегодные расходы для развитие программных средств корпоративной сети.

R = 50670 руб.

Ежегодный экономический эффект определим по формуле:

, (6)

, (6)

где:

Х – это число служащих, которые пользуются одним АРМ (обычно 1-2);

К – это средневзвешенное число смен (от 1 – до 2,5);

С – это средние ежегодные затраты для одного сотрудника;

Р – это относительная средняя производительность для сотрудника, который пользуется АРМом (от 140 – до 350%).

Н = 34580*250/100 = 86450 руб.

Экономические эффект внедрения одного ПК:

Z = H – R, (7)

где:

H – это ежегодный экономический эффект;

R – это приведенные к одному ПК затраты на покупку средств ВТ и систем передачи данных и прочее.

Z = 86450 – 50670 = 35780 руб.

Годовая экономия внедрения средств защиты корпоративной сети определяется по формуле:

Э = N * Z, (8)

где:

N – это число автоматизированных рабочих мест;

Z – это прямой экономический эффект внедрения одного АРМ (ПК).

Э= 4*35780 = 143120 руб.

Срок окупаемости вычисляется так:

1690130/143120 = 12 месяцев

Вывод:

- внедрение средств защиты корпоративной сети целесообразно;

- срок окупаемости составляет 1 год.

В третьей главе на практике рассмотрено применение программных средств для обеспечения защиты данных на конкретном предприятии. Для этого выполнено описание имеющихся программных средств, которые с успехом используется в ООО «Каршеринг Руссия», принципов внедрения новых средств и методов безопасности (данных, которые передаются по корпоративной локально-вычислительной сети предприятия, применение брандмауэров и антивирусных программ), описание планового эффекта, полученного от внедрения нового ПО для обеспечения уровня безопасности информации, выполнен также расчет технико-экономической эффективности по внедрению системы защиты данных в корпоративной сети.

ЗАКЛЮЧЕНИЕ

Прогресс подарил человечеству множество достижений, но также породил и много проблем.

Человеческий разум, разрешает одни проблемы, непременно будет сталкиваться при этом с иными, новыми.

На различных шагах своего развития человечество решало проблему защиты информации с присущей для этой эпохи характерностью.

Изобретение ПК и дальнейшее бурное развитие ИС во второй половине ХХ века сделали проблему обеспечения безопасности информации настолько острой, насколько остра сегодня информатизация для человечества.

Каждому сотруднику любого предприятия или организации нужно четко представлять себе, что никакие программные, аппаратные и любые другие решения не могут гарантировать абсолютную стопроцентную надежность и безопасность информации в любой корпоративной сети.

В то же время нужно существенно уменьшать риск потерь при таком комплексном подходе к параметрам безопасности.

Все средства защиты информации нельзя покупать, проектировать или устанавливать, пока специалистами не выполнен соответствующий анализ среды распространения данных.

Такой анализ должен дать объективную оценку для многих факторов (подверженность к появлению нарушения работы, уровень вероятности появления нарушения работы, восполнение ущерба от коммерческих потерь и прочее) и предоставить информацию по определению подходящих средств защиты –аппаратных, административных, программных и прочих.

Стоит также уделять большое внимание и внутренним информационным угрозам. Даже самые честные и преданные сотрудники могут оказаться средством для утечки информации.

Главное для определения таких мер и принципов по защите информации – это квалифицированно определять границы разумной безопасности, а также затрат на средства по защите с одной стороны, а также и поддержания системы в работоспособном состоянии, приемлемого риска с другой.

Сейчас каршеринговые сервисы в России используют собственные черные списки, которые ведут отдельно. В такие списки попадают в основном водители с нарушениями вроде превышения скорости и вождения в нетрезвом виде.

Перед каршеринговыми сервисами встает новая задача – борьба с фейковыми аккаунтами, которые участники “черного списка”, а также просто недобросовестные водители, пытаются использовать для аренды машин.

Для этой цели также следует стандартизировать подходы к идентификации клиентов. Пользователи могут обходить такие методы, как селфи с документами. «В результате за руль машин нередко садятся те, кому не следует, и это приводит к печальным последствиям.

Каршеринги должны выработать единый стандарт идентификации, чтобы исключить создание фейковых и передачу реальных аккаунтов, а также вернуться к созданию единого черного списка, содержащего уже не только данные водителей, которым отказано в управлении, но и данные телефонов, банковских карт и документов, использованных при фейковых регистрациях.

Сам «Делимобиль» обсуждает усиление собственных мер безопасности при регистрации новых клиентов с помощью привязки аккаунта к конкретному смартфону и мониторинга подозрительных транзакций.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Гражданский кодекс Российской Федерации (часть первая) от 30.11.1994 № 51-ФЗ (принят ГД ФС РФ 21.10.1994)

- Правила делопроизводства в федеральных органах исполнительной власти. Постановление Правительства №477 от 15.06.2009г – ст.38

- Приложение к Правилам делопроизводства в федеральных органах исполнительной власти. Постановление Правительства №477 от 15.06.2009 г.

- Проект Федерального закона «Об электронной торговле», подготовленный И.Л. Бачило и С.И. Семилетовым - http://www.internet-law.ru/law/projects/e-torg.htm

- Баканова Н. Б. Проектирование подсистем сбора и анализ информации для территориально распределенных информационных систем // Научно-техническая информация. Серия 1. Организация и методика информационной работы / Нижегородский госуниверситет. – Нижний - Новгород, 2016. с. 26-38.

- Брагинский М.И., Витрянский В.В. Договорное права. Книга первая: Общие положения: Изд. 4-е, стереотипное. – М.: Статут, 2015. – С. 436.

- Вершинин А.П. Электронный документ: правовая природа и доказательство в суде. – М., 2014, С. 66.

- Келдыш Н. В. Направления развития и безопасности современных систем органов управления. // Материалы Научно-практ. конференции / ВА МО. М., 2017, с. 31-39.

- Карев, Я. А. Электронные документы и сообщения в коммерческом обороте: правовое регулирование [Электронный ресурс] / Я. А. Карев. - Электрон. кн. - М. : Статут, 2016. Режим доступа: http://www.consultant.ru.

- Козлова С.Ю. Подпись электронная и рукописная: инструкция по применению. - www.delo-press.ru

- Мейер Д.И. Русское гражданское право (в 2-х ч.). По исправленному и дополненному 8-му изд., 1902. Изд 3-е, испр. – М.: Статут, 2013. – С. 208.

- Малофеев, С. О применении электронной цифровой подписи в электронном документообороте / С. Малофеев // Секретарское дело. - 2009. - N 7. - С. 24-28.

- Правовое регулирование электронного документооборота: учеб.-практ. пособие / науч. разраб. акад. РАЕН, д.ю.н., проф., зав. каф. общей юриспруденции и правовых основ безопасности МИФИ А. А. Фатьянова. - М. : Библиотечка РГ, 2005. - 200 с.

- Соколов А. В., Шаньгин В. Ф. Защита информации в распределенных корпоративных сетях и системах. – М. : ДМК Пресс, 2012, с. 16-28.

- Халиков, Р.О. Понятие электронной сделки//Вестник ТИСБИ. - 2015. - № 4.

- Проектирование реализации операций бизнес-процесса «Продажи»(Организационно-экономическая сущность задачи)

- Диалектическое единство данных и методов в информационном процессе.

- Проектировании информационных систем и создание модели информационной системы оптовая база

- Юридическое лицо как субъект предпринимательского права (Признаки юридического лица)

- Проблемы правового закрепления видов и форм сделок

- Статус нотариуса (Профессиональная этика нотариуса)

- Анализ и оценка организации оплаты труда в строительстве (Бухгалтерский учет оплаты труда: нормативно-правовое регулирование, синтетический и аналитический учет)

- Применение процессного подхода для оптимизации бизнес-процессов (Теоретические аспекты применения процессного подхода в управлении)

- Современные языки программирования ( Java и C++ )

- Рынок систем бронирования в гостиничной индустрии.

- Рынок системы бронирования в гостиничной индустрии

- Организационная культура в менеджменте и ее влияние на деятельность компании (История исследований понятия организационной культуры)