Исследование проблем защиты информации (Понятие защиты информации и основные информационные угрозы)

Содержание:

Введение

Уже с середины 90-х годов в нашу жизнь очень активно вошли технические средства по работе с информацией. На данный момент почти не осталось людей, которые не работали бы с компьютерами и другими устройствами. Сейчас почти вся информация хранится в электронном виде. Совсем не удивительно, что мы всё чаще слышим о хищении информации, несанкционированном доступе, разглашении конфиденциальных данных, а так же других попытках получить закрытую информацию.

Поэтому одновременно с появлением компьютерных технологий появилась необходимость защищать как сами технические средства, так и информацию на них.

В 1996 году появился ГОСТ Р 50922-96, который определил защиту информации как деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

И на данный момент защита информации является одной из основных областей развития технологий.

Этим обусловлена актуальность темы исследования, ее огромная теоретическая и практическая значимость. При этом особый интерес представляет анализ системы защиты информации на конкретном предприятии.

Объектом исследования данной курсовой работы является система защиты информации в ООО «Берег». Предмет исследования – виды угроз информационной безопасности и средства защиты от них.

Целью курсовой работы является изучение проблем защиты информации на предприятии.

Задачи в работе:

- рассмотреть понятие защиты информации и виды угроз в данной сфере;

- обозначить основные способы защиты информации на предприятии;

- исследовать проблемы защиты информации в ООО «Берег»;

- разработать меры по улучшению защиты информации в ООО «Берег»;

- осуществить выбор необходимого для защиты информации программного обеспечения.

Структура курсовой работы. Исследование состоит из введения, трех глав, заключения, списка использованных источников, приложения.

1. Проблемы защиты информации: общие теоретические основы

1.1. Понятие защиты информации и основные информационные угрозы

Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

- обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

- соблюдение конфиденциальности информации ограниченного доступа;

- реализацию права на доступ к информации.

Целью защиты информации может быть предотвращение ущерба собственнику, владельцу, пользователю информации в результате возможной утечки информации и/или несанкционированного и непреднамеренного воздействия на информацию.[1]

Что можно отнести к объектам защиты информации?

- одним из главных объектов ЗИ являются люди - персонал предприятия (большая часть утечки информации происходит именно по вине персонала);

- ещё одним важным объектом являются финансовые средства;

- материальные ресурсы (здания, склады, средства перемещения и.т.п.);

- непосредственно информация с ограниченным доступом (она может храниться как на бумаге, так и на других носителях);

- средства и системы информатизации;

- технические средства и системы охраны и защиты материальных и информационных ресурсов.[2]

Итак, выяснив, что нам нужно защищать, необходимо понять от чего мы защищаем, и откуда может прийти угроза.

Угроза - это потенциально возможное или реальное действие злоумышленника способное нанести моральный или материальный ущерб.[3]

1. Классификация угроз

Угрозы можно классифицировать по нескольким критериям:

- по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого, угрозы направлены в первую очередь;

- по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

- по способу осуществления (случайные/преднамеренные, действия природного/техногенного характера);

- по расположению источника угроз (внутри/вне рассматриваемой ИС).

- по размеру наносимого ущерба (общие, локальные, частные).[4]

Источники угроз.

Внешние источники могут быть случайными или преднамеренными и иметь разный уровень квалификации. К ним относятся:

- криминальные структуры;

- потенциальные преступники и хакеры;

- недобросовестные партнеры;

- технический персонал поставщиков услуг;

- представители надзорных организаций и аварийных служб;

- представители силовых структур.

Внутренние субъекты (источники), как правило, представляют собой высококвалифицированных специалистов в области разработки и эксплуатации программного обеспечения и технических средств, знакомы со спецификой решаемых задач, структурой и основными функциями и принципами работы программно-аппаратных средств защиты информации, имеют возможность использования штатного оборудования и технических средств сети. К ним относятся:

- основной персонал (пользователи, программисты, разработчики);

- представители службы защиты информации;

- вспомогательный персонал (уборщики, охрана);

- технический персонал (жизнеобеспечение, эксплуатация).

Технические средства, являющиеся источниками потенциальных угроз безопасности информации, также могут быть внешними:

- средства связи;

- сети инженерных коммуникации (водоснабжения, канализации);

- транспорт.[5]

И могут быть внутренними:

- некачественные технические средства обработки информации;

- некачественные программные средства обработки информации;

- вспомогательные технические средства (охраны, сигнализации, телефонии);

- другие технические средства, применяемые в учреждении.[6]

Система защиты информации — совокупность органов и/или исполнителей, используемая ими техника защиты информации, а также объекты защиты, организованные и функционирующие по правилам, установленным соответствующими правовыми, организационно-распорядительными и нормативными документами по защите информации.

1.2. Технология защиты информации на предприятии

Технологии защиты данных основываются на применении современных методов, которые предотвращают утечку информации и ее потерю.

Сегодня используется шесть основных способов защиты:

- Препятствие;

- Маскировка;

- Регламентация;

- Управление;

- Принуждение;

- Побуждение.

Все эти методы основаны на построение хорошей технологии защиты информации, при которой исключены потери по причине неопытности персонала и они успешно отражают различные виды угроз.[7]

Под препятствием понимается способ физической защиты информационных систем, благодаря которому злоумышленники не имеют возможность попасть на охраняемую территорию.

Маскировка - способы защиты информации, предусматривающие преобразование данных в форму, не пригодную для восприятия посторонними лицами. Для расшифровки требуется знание принципа.

Управление - способы защиты информации, при которых осуществляется управление над всеми компонентами информационной системы.

Регламентация - важнейший метод защиты информационных систем, предполагающий введение особых инструкций, согласно которым должны осуществляться все манипуляции с охраняемыми данными.

Принуждение - методы защиты информации, тесно связанные с регламентацией, предполагающие введение комплекса мер, при которых работники вынуждены выполнять установленные правила. Если используются способы воздействия на работников, при которых они выполняют инструкции по этическим и личностным соображениям, то речь идет о побуждении.

Способы защиты информации предполагают использование определенного набора средств. Для предотвращения потери и утечки секретных сведений используются следующие средства:

- физические;

- программные и аппаратные;

- организационные;

- законодательные;

- психологические.

Физические средства защиты информации предотвращают доступ посторонних лиц на охраняемую территорию. Основным и наиболее старым средством физического препятствия является установка прочных дверей, надежных замков, решеток на окна. Для усиления защиты информации используются пропускные пункты, на которых контроль доступа осуществляют люди (охранники) или специальные системы. С целью предотвращения потерь информации также целесообразна установка противопожарной системы.

Физические средства используются для охраны данных, как на бумажных, так и на электронных носителях.

Аппаратные средства представлены устройствами, которые встраиваются в аппаратуру для обработки информации.

Программные средства - программы, отражающие хакерские атаки. Также к программным средствам можно отнести программные комплексы, выполняющие восстановление утраченных сведений. При помощи комплекса аппаратуры и программ обеспечивается резервное копирование информации — для предотвращения потерь.[8]

Организационные средства сопряжены с несколькими методами защиты: регламентацией, управлением, принуждением. К организационным средствам относится разработка должностных инструкций, беседы с работниками, комплекс мер наказания и поощрения. При эффективном использовании организационных средств работники предприятия хорошо осведомлены о технологии работы с охраняемыми сведениями, четко выполняют свои обязанности и несут ответственность за предоставление недостоверной информации, утечку или потерю данных.

Законодательные средства - комплекс нормативно-правовых актов, регулирующих деятельность людей, имеющих доступ к охраняемым сведениям и определяющих меру ответственности за утрату или кражу секретной информации.

Психологические средства - комплекс мер для создания личной заинтересованности работников в сохранности и подлинности информации. Для создания личной заинтересованности персонала руководители используют разные виды поощрений. К психологическим средствам относится и построение корпоративной культуры, при которой каждый работник чувствует себя важной частью системы и заинтересован в успехе предприятия.

После подробного разбора угроз, отлично видно, что проблемы могут прийти с разных сторон. Именно поэтому необходимо использовать не одно какое-то средство, а строить целую систему средств защиты информации от различных видов угроз.

2. Исследование защиты информации на примере ООО «Берег»

2.1. Анализ организации защиты информации в ООО «Берег»

ООО «Берег» работает в нескольких направлениях:

- продажа жд и авиа билетов;

- организация туризма;

- ремонт помещений;

- ремонт различной техники.

Основной задачей компании является круглосуточное обслуживание клиентов и оказание необходимых услуг клиентам, в кратчайшие сроки.

В офисах, которые мы будем рассматривать, осуществляется прием заказов от клиентов, бухгалтерский учет и другой документооборот, хранение архивных документов, прием-передача денежных средств, как от клиентов, так и от работников (мастеров, которые выезжают на вызовы; курьеров). Так же в офисе фирмы проводятся планирование и управление деятельностью организации, проведение переговоров, заключение договоров и другие организационные мероприятия.

Численность сотрудников офиса больше 100 человек. Это генеральный директор, два заместителя, финансовый директор, It отдел, web-отдел, call- центр, отдел бухгалтерии, отдел аналитики, касса, отдел корпоративных клиентов, отдел туризма и множество других важных отделов.

В офисе существует своя локальная сеть, доступ к которой имеют только сотрудники фирмы.

Фирма арендует несколько помещений в семиэтажном бизнес центре (далее – БЦ). В помещениях уже есть некоторые разработанные и внедренные меры по защите информации.

В БЦ:

- осуществляется проход по пропускам;

- по всем коридорам здания и у входов установлены камеры видеонаблюдения;

- несколько раз в сутки охрана осуществляет обход центра;

Офисы, которые занимает организация:

- на большинстве дверей в кабинеты фирмы установлены магнитные замки. Смарт-карты к ним выдает заместитель генерального директора, он же и определяет, куда сотрудник по данной карте может пройти;

- внутри нескольких помещений установлены камеры видеонаблюдения;

- чтобы начать работу с ресурсами сети, необходимо ввести логин и пароль, который выдает системный администратор;

- разработаны должностные инструкции для сотрудников, устанавливающие их обязанности;

Основными объектами защиты на данном предприятии являются:

- кабинет ген. директора;

- финансового директора;

- переговорная;

- кассы;

- серверная;

- конфиденциальная информация.

На предприятии отсутствуют сведения, составляющие государственную тайну, но ведется работа с конфиденциальной информацией. Конфиденциальную информацию составляют сведения, составляющие коммерческую тайну, и сведения, содержащие персональные данные.

Конфиденциальной информацией в организации являются:

- сведения по вопросам управления, кадровым, штатным, правовым вопросам и вопросам региональной политики;

- сведения по экономической, финансовой и бухгалтерской деятельности;

- сведения по коммерческой деятельности на внутреннем рынке;

- сведения по вопросам внешнеэкономической деятельности.

Режим коммерческой тайны не может быть установлен в отношении сведений, перечисленных в ст. 5 Федерального закона от 29.07.2004 N 98-ФЗ "О коммерческой тайне".

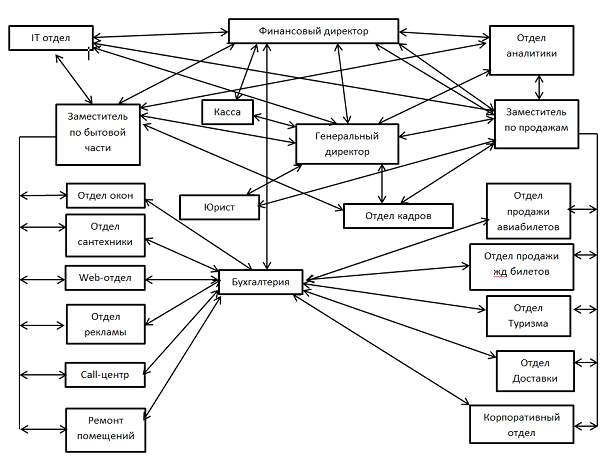

Так же необходимо понимать, как происходит обмен информацией в фирме (схема обмена информацией в фирме представлена на рис. 1). Чтобы в дальнейшем правильно разграничить доступ к конфиденциальным данным.

Рис. 1. Обмен информацией в фирме

Для построения системы защиты информации необходимо выполнить следующие задачи:

- проанализировать объект защиты;

- составить перечень объектов защиты;

- определить перечень угроз для этих объектов;

- дополнить имеющиеся меры защиты;

- составить комплекс организационных мероприятий;

- проработать перечень программно-аппаратных и инженерно-технических мер.

Требуется улучшить существующую защиту информации внутри нескольких помещений:

- серверная;

- переговорная;

- кабинет ген. директора;

- касса;

- бухгалтерия.

В перечисленных помещениях хранится и обрабатывается конфиденциальная информация, поэтому эти помещения необходимо защитить не только физическими средствами, но и техническими.

2.2. Возможные каналы утечки информации в ООО «Берег» и модель нарушителя системы защиты информации

Для сохранения конфиденциальной информации необходимо точно знать возможные каналы утечки информации. Причиной утечки могут стать как случайные ошибки персонала, так и нацеленные действия злоумышленников.[9] Каналами утечки информации являются:

- сотрудники организации. Во всех организациях через сотрудников утекает самое большое количество информации. Это могут быть как «обиженные» сотрудники, так и случайные ошибки честных пользователей;

- оптический канал утечки. Большая часть помещений выходит окнами во двор, напротив нашего здания стоят два жилых дома. При хороших условиях, из этих зданий можно не вооруженным глазом увидеть, что происходит в помещении;

- акустический канал. Стены внутри помещений сделаны из более тонкого материала, который очень хорошо пропускает звук. Также из зданий напротив можно получить акустическую информацию;

- электрический канал. Большая часть различных проводов проходит по общим помещениям. За эту проводку отвечают сотрудники соответствующих служб БЦ;

- материальный канал утечки (документы, техника, мусор). Хотя сейчас в большинстве случаев информация и хранится в электронном виде, по- прежнему есть информация, которая хранится на бумаге. Такую информацию очень просто получить злоумышленнику, потому что она часто хранится не в защищенных местах.

Модель нарушителя системы защиты информации.

Из вышеизложенных возможных каналов утечки, можно построить модель нарушителя (см. Таблицу 1).

Таблица 1. Модель нарушителя

|

№ |

Тип угрозы |

Вероятный нарушитель |

Способ реализации угрозы |

Как устранить угрозу |

|

1 |

Копирование, удаление, изменение информации в компьютерах |

Сотрудник организации |

Если у сотрудника есть логин и пароль (или он знает логин-пароль другого сотрудника), он может скопировать, удалить, изменить любую информацию, к которой есть доступ. |

Управление доступом к ресурсам ПЭВМ средствами СЗИ от НСД. Регистрация действий пользователей средствами СЗИ от НСД. Регламентация прав и ответственности пользователей |

|

2 |

Визуальный просмотр информации |

Злоумышлен ник |

Из дома напротив очень хорошо просматривается несколько важных помещений. |

Использовать плотные жалюзи во время переговоров или показа какой-то информации. |

|

3 |

Запись информации |

Сотрудники, обслуживающий персонал, посетители |

При доступе в помещения, можно установить скрытую камеру |

Перед какими-то важными мероприятиями, необходимо проверять помещение на посторонние устройства |

|

4 |

Прослушивание информации снаружи офиса |

Злоумышлен ники, конкуренты |

Из соседнего дома, при использовании оборудования можно прослушивать о чем говорят в помещениях БЦ. |

Использование генератора шума |

|

5 |

Прослушивание информации внутри помещений |

Сотрудники организации, посетители, обслуживающи й персонал, сотрудники других фирм |

Стены помещений очень хорошо пропускают звук, и не применяя никаких специальных средств, можно услышать о чем говорят в соседнем помещении |

Произвести звукоизоляцию помещений |

|

6 |

Установка прослушивающих устройств |

Сотрудники, обслуживающий персонал, посетители |

При возможности попасть в важное помещение, злоумышленник может спрятать закладное устройство. |

Перед какими-то важными мероприятиями, необходимо проверять помещение на посторонние устройства |

|

7 |

Подключения к каналам связи |

Злоумышлен ник, обслуживающий персонал, посетитель |

Съем информации путем контактного подключения к кабельным линиям связи, или бесконтактный съем информации с кабельных линий связи. |

Использования средств физической защиты информации, включающих в себя постановщики заградительных помех, фильтры и средства физического поиска каналов утечки информации. |

|

8 |

Материальный канал утечки |

Сотрудники, посетители, обслуживающий персонал, злоумышленник |

Можно забрать с любого стола документы, переносимое запоминающее устройство, добыть информацию в мусоре. |

Доступ к конфиденциальной информации должен строго контролироваться. Также как доступы в важные помещения. Информация должна уничтожаться должным образом. |

После изучения возможных моделей нарушителя, становится понятно, что утечка информации может произойти по различным каналам. Поэтому необходимо организовать комплексную систему защиты информации, которая будет препятствовать использованию злоумышленниками любого из каналов утечки.

3. Разработка системы защиты информации в ООО «Берег»

3.1. Структурная схема и основные технические средства обеспечения безопасности информации в помещениях ООО «Берег»

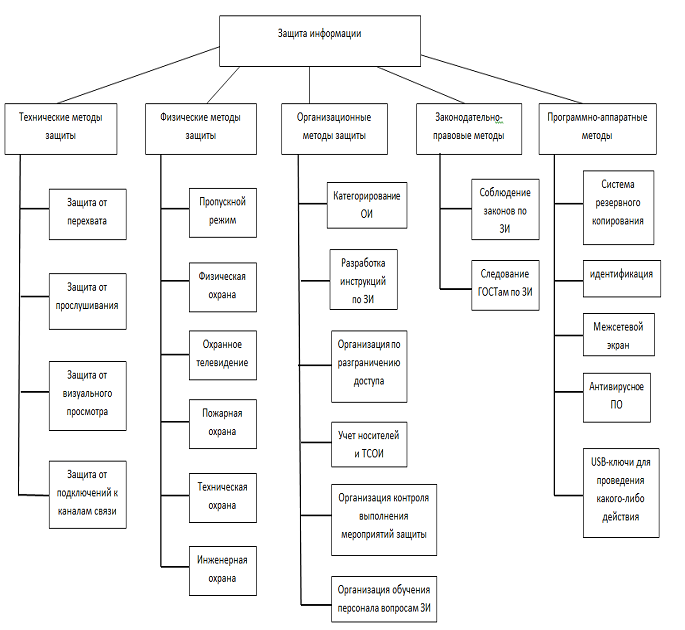

Структурная схема безопасности информации на предприятии представлена на рис. 1 (приложение 1).

В офисе уже организована защита физическим методом, организационным, законодательным и программно-аппаратным, но нет никакой защиты техническими методами. Получается, что информация не защищена от прослушивания, визуального просмотра и от утечек по канал связи. Но ЗИ (защита информации) должна включать в себя пять методов и каждый из этих методов важен в построении защиты. Поэтому защита важных, для организации, помещений будет построена в основном с использованием технического метода.

Серверная.

Помещение серверной находится на 3 этаже (на общей схеме отмечено номером 12), окна выходят на улицу, напротив окон серверной находится промышленная зона. Размеры помещения: длина 6 м., ширина 3,5 м., высота 4 м. Дверь в помещение серверной деревянная, с механическим замком.

Возможные каналы утечки информации:

- акустический (открытая дверь, вентиляция);

- виброакустический (стены);

- утечка по линиям электропитания;

- акустоэлектрический (извещатели);

- высокочастотный канал утечки в технике, высокочастотное навязывание;

- радиозакладки в стенах, подвесных потолках, вентиляции и мебели;

- утечка по линиям локальной сети;

- вредоносное ПО на серверах и на терминалах локальной сети. Основная форма информации, представляющая интерес с точки зрения защиты - телекоммуникационная информация.

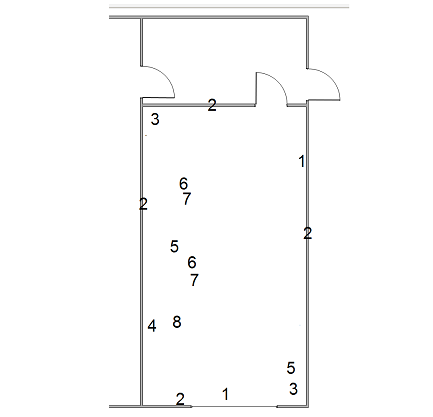

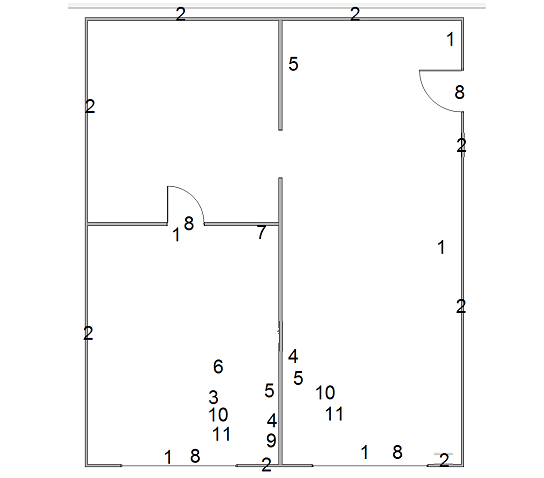

Размещение технических средств защиты информации в помещении изображено на рисунке 2.

Рисунок 2. Размещение технических средств защиты информации в помещении типа «Серверная»

Комплект технических средств для защиты помещения «Серверная» представлен в Таблице 2.

Таблица 2. Технические средства для защиты «Серверной»

|

№ на плане |

Технические средства защиты информации |

Канал утечки информации |

Цена, руб. |

Количество, шт. |

|

1 |

Генератор акустического белого шума ЛГШ-301 |

Акустический |

7 400 |

2 |

|

2 |

Вибрационный электромагнитный излучатель TRN-200 |

Виброакустический |

2 700 |

4 |

|

3 |

Генератор шума ГШ- 2500М |

Акустоэлектрический, побочные электромагнитные излучения и наводки |

13 500 |

2 |

|

4 |

Устройство комбинированной защиты «ГРОМ-ЗИ-4» |

Утечка по сетям электропитания и заземления, побочное электромагнитное излучение, наводки на вспомог. тех. средства и системы |

16 500 |

1 |

Помимо этих технических средств, необходимо установить железную дверь с магнитным замком в помещение серверной. Вход в серверную, в соответствии со схемой обмена информацией, должен быть только у сотрудников IT-отдела и высшего руководства.

Переговорная.

Помещение переговорной выходит окнами во двор. На общей схеме данное помещение под номером 23. Кабинет для переговоров имеет размеры: ширина 3,5/4,5 м, длина 8/3 м, высота 4 м.

До разработки системы безопасности, доступ в помещение имел любой сотрудник организации.

Возможные каналы утечки информации:

- акустический (открытые окна и дверь, вентиляция);

- виброакустический (отопление, стены);

- акустооптический (закрытые окна);

- утечка по линиям электропитания;

- акустоэлектрический (извещатели);

- дистанционный съем видеоинформации;

- несанкционированное использование сотовых телефонов;

- несанкционированное использование диктофонов и микрофонов;

- высокочастотный канал утечки в технике, высокочастотное навязывание;

- радио закладки в стенах, подвесных потолках, вентиляции и мебели. Основные формы информации, представляющие интерес с точки зрения защиты - документальная и акустическая (речевая). Документальная информация содержится в графическом или буквенно-цифровом виде на бумаге, а также в электронном виде на магнитных и других носителях.

Речевая информация возникает в ходе ведения в помещениях разговоров, а также при работе систем звукоусиления и звуковоспроизведения.

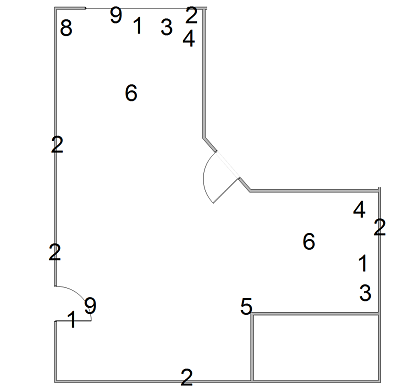

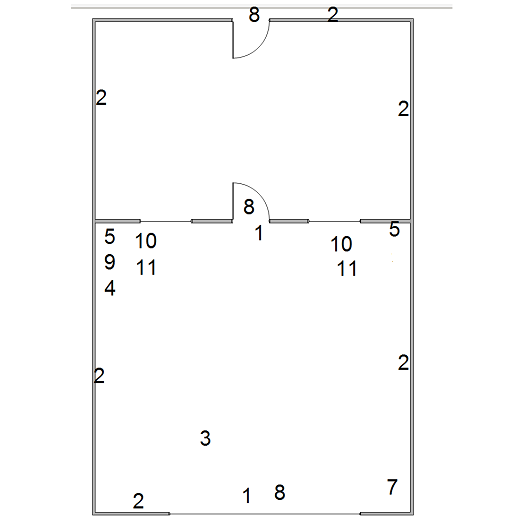

Размещение технических средств защиты информации в помещении изображено на рисунке 3.

Рисунок 3. Размещение технических средств защиты информации в помещении типа «Переговорная»

Комплект технических средств для защиты помещения «Переговорная» расписан в Таблице 3.

Таблица 3. Технические средства для защиты «Переговорной»

|

№ на плане |

Технические средства защиты информации |

Канал утечки информации |

Цена, руб. |

Количество, шт. |

|

1 |

Генератор акустического белого шума ЛГШ-301 |

Акустический |

7 000 |

3 |

|

2 |

Вибрационный электромагнитный излучатель TRN-2000 |

Виброакустичес-кий |

2 300 |

5 |

|

3 |

Генератор шума ГШ- 2500М |

Акустоэлектрический, побочные электромагнитные излучения и наводки |

13 500 |

2 |

|

4 |

Устройство комбинированной защиты «ГРОМ-ЗИ-4» |

Утечка по сетям электропитания и заземления, побочное электромагнитное излучение, наводки на вспомогательные тех. средства и системы |

16 500 |

2 |

|

5 |

Фильтр сетевой помехоподавляющий ЛФС-10-1Ф |

Утечка по сетям электропитания, защита от внешних помех |

30 500 |

1 |

|

6 |

Блокиратор устройств несанкционированного прослушивания и передачи данных "КЕДР- 2М" |

Несанкционированное прослушивание и передача данных |

64 200 |

2 |

|

8 |

Система виброакустического зашумления "Соната АВ" мод. 3М |

Акустооптический |

18 900 |

1 |

|

9 |

Виброизлучатель пьезоэлектрический ПИ- 3М |

Акустооптический |

2 400 |

2 |

Дополнительно к техническим средствам необходимо установить на окна плотные жалюзи. Заменить дверь на звуконепроницаемую. На дверь необходимо установить систему СКУД, и пропуск в помещения должен быть только у руководителей отделов и руководства фирмы.

Кабинет генерального директора.

Кабинет генерального директора находится на 3 этаже бизнес центра(на общем плане расположен под номером 22). Размеры помещения: ширина 3 м, высота 4 м, глубина 4 м.

Окна помещения выходят во двор. Выход из помещения осуществляется через кабинет переговорной.

До разработки системы безопасности доступ в помещение имел любой сотрудник организации.

Возможные каналы утечки информации:

- акустический (открытые окна и дверь, вентиляция);

- виброакустический (отопление, водопровод, стены);

- акустооптический (закрытые окна);

- утечка по линиям электропитания;

- акустоэлектрический (извещатели);

- дистанционный съем видеоинформации;

- несанкционированное использование сотовых телефонов;

- несанкционированное использование диктофонов и микрофонов;

- высокочастотный канал утечки в технике, высокочастотное навязывание;

- радиозакладки в стенах, подвесных потолках, вентиляции и мебели;

- утечка по телефонным линиям и линиям локальной сети;

- вредоносное ПО на АРМ.

Основные формы информации, представляющие интерес с точки зрения защиты - документальная и акустическая (речевая), а также телекоммуникационная информация. Телекоммуникационная информация циркулирует в технических средствах обработки и хранения информации, а также в каналах связи при ее передаче.

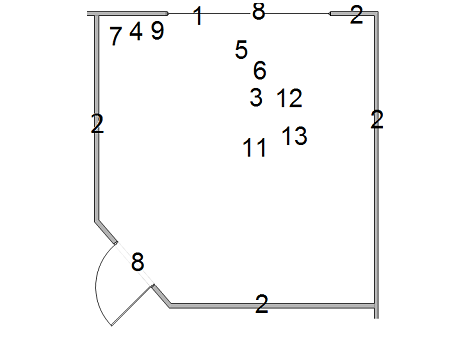

Размещение технических средств защиты информации в помещении изображено на рисунке 4.

Рисунок 4. Размещение технических средств защиты информации в помещении типа «Кабинет генерального директора»

Для помещения объемом 48 куб. м. необходимо использовать один ГШ и по одному вибрационному электромагнитному излучателю на каждую стену.

Комплект технических средств для защиты помещения «Кабинет генерального директора» представлен в Таблице 4.

Таблица 4. Технические средства для защиты помещения «Кабинет генерального директора»

|

№ на плане |

Технические средства защиты информации |

Канал утечки информации |

Цена, руб. |

Количество, шт. |

|

1 |

Генератор акустического белого шума ЛГШ-301 |

Акустический |

7 000 |

1 |

|

2 |

Вибрационный электромагнитный излучатель TRN-200 |

Виброакустический |

2 300 |

4 |

|

3 |

Генератор шума ГШ- 2500М |

Акустоэлектричес-кий, побочные электромагнитные излучения и наводки |

13 500 |

1 |

|

4 |

Устройство комбинированной защиты «ГРОМ-ЗИ- 4» |

Утечка по сетям электропитания и заземления, побочное электромагнитное излучение, наводки на вспомог. тех. средства и системы |

16 500 |

1 |

|

5 |

Фильтр сетевой помехоподавляющий ЛФС-10-1Ф |

Утечка по сетям электропитания, защита от внешних помех |

30 500 |

1 |

|

6 |

Камуфлированный блокиратор сотовых телефонов в настольных часах "Мозаика" (Интерьер) |

Несанкционирова-нное прослушивание и передача данных |

29 900 |

1 |

|

7 |

Система виброакустического зашумления "Соната АВ" мод. 3М |

Акустооптический |

18 900 |

1 |

|

8 |

Виброизлучатель пьезоэлектрический ПИ-3М |

Акустооптический |

2 400 |

2 |

|

9 |

Абонентское устройство защиты информации "Гранит- 8" |

Утечка через телефонные линии, микрофонный эффект, ВЧ навязывание |

2 000 |

1 |

|

11 |

Security Studio Endpoint Protection |

Сетевые вторжения, вредоносное ПО, утечка через Интернет |

2 900 |

1 |

|

12 |

Система защиты информации от НСД Secret Net |

5 900 (клиентская часть) |

1 |

|

|

13 |

Акустический сейф "Ладья" |

Дистанц. активация сотового телефона |

9 000 |

1 |

Дополнительно к техническим средствам необходимо установить на окна плотные жалюзи.

Уборка помещения или же настройка оборудования в помещении должна осуществляться только в присутствии директора (его секретаря) или же в присутствии любого из заместителей. В отсутствии всех вышеперечисленных помещение должно быть закрыто и вход в него запрещен.

Бухгалтерия.

Окна офиса выходят на улицу, напротив расположен другой бизнес центр. Помещение внутри разделено на три небольших кабинета:

- бухгалтерия: ширина 4м, длина 8 м;

- помещение для хранения документов: ширина 5 м, длина 3.5 м;

- кабинет финансового директора: ширина 5 м, длина 4.5 м.

Высота в помещениях 4м.

Вход в помещение бухгалтерии ограничен системой СКУД.

Возможные каналы утечки информации:

- акустический (открытые окна и дверь, вентиляция);

- виброакустический (отопление, водопровод, стены);

- акустооптический (закрытые окна);

- утечка по линиям электропитания;

- акустоэлектрический (извещатели);

- дистанционный съем видеоинформации;

- несанкционированное использование сотовых телефонов;

- несанкционированное использование диктофонов и микрофонов;

- высокочастотный канал утечки в технике, высокочастотное навязывание;

- радио закладки в стенах, подвесных потолках, вентиляции и мебели;

- утечка по телефонным линиям и линиям локальной сети;

- вредоносное ПО на АРМ.

Основные формы информации, представляющие интерес с точки зрения защиты - документальная и акустическая (речевая), а также телекоммуникационная информация.

Размещение технических средств защиты информации в помещении изображено на рисунке 5.

Рисунок 5. Размещение технических средств защиты информации в помещении типа «Бухгалтерия»

Необходимо установить: восемь устройств типа TRN-2000 и пять устройств ЛГШ-301(помещение в котором хранятся бумаги данным устройством снабжать не нужно)

Комплект технических средств для защиты помещения «Кабинет бухгалтерии» представлен в Таблице 5.

Таблица 5. Технические средства для защиты помещения «Кабинет бухгалтерии»

|

№ на плане |

Технические средства защиты информации |

Канал утечки информации |

Цена, руб. |

Количество, шт. |

|

1 |

Генератор акустического белого шума ЛГШ-301 |

Акустический |

7 000 |

5 |

|

2 |

Вибрационный электромагнитный излучатель TRN-2000 |

Виброакустический |

2 300 |

8 |

|

3 |

Генератор шума ГШ- 2500М |

Акустоэлектрический, побочные электромагнитные излучения и наводки |

13 500 |

1 |

|

4 |

Устройство комбинированной защиты «ГРОМ-ЗИ-4» |

Утечка по сетям электропитания и заземления, побочное электромагнитное излучение, наводки на вспомог. тех. средства и системы |

16 500 |

2 |

|

5 |

Фильтр сетевой помехоподавляющий ЛФС-10-1Ф |

Утечка по сетям электропитания, защита от внешних помех |

30 500 |

3 |

|

6 |

Камуфлированный блокиратор сотовых телефонов в настольных часах "Мозаика" (Интерьер) |

Несанкционированное прослушивание и передача данных |

29 900 |

1 |

|

7 |

Система виброакустического зашумления "Соната АВ" мод. 3М |

Акустооптический |

18 900 |

1 |

|

8 |

Виброизлучатель пьезоэлектрический ПИ- 3М |

2 400 |

4 |

|

|

9 |

Абонентское устройство защиты информации "Гранит-8 |

Утечка через телефонные линии, микрофонный эффект, ВЧ навязывание |

2 000 |

1 |

|

10 |

Security Studio Endpoint Protection |

Сетевые вторжения, вредоносное ПО, утечка через Интернет |

2 900 |

2 |

|

11 |

Система защиты информации от НСД Secret Net |

5 900 (клиентская часть) |

2 |

Помимо технических средств защиты необходимо: в кабинете финансового директора установить железную дверь, вместо деревянной; установить магнитный замок. Вход в помещении, в соответствии со схемой обмена информацией, должен быть разрешен только сотрудникам бухгалтерии, отдела кадров и высшему руководству.

Так же на все окна этого помещения необходимо повесить плотные жалюзи.

Касса.

Касса располагается рядом с бухгалтерией, в Приложении 1 отмечена номером 7. На входе в кассу висит камера, через которую кассиры видят кто подошел к двери. Размеры помещения: ширина 5 м, длинна 8 и высота 4 м. Помещение внутри разделено на две части кирпичной стеной: одно из помещений для клиентов, второе для сотрудников кассы.

Возможные каналы утечки информации:

- акустический (открытые окна и дверь, вентиляция);

- виброакустический (отопление, водопровод, стены);

- акустооптический (закрытые окна);

- утечка по линиям электропитания;

- акустоэлектрический (извещатели);

- дистанционный съем видеоинформации;

- несанкционированное использование диктофонов и микрофонов;

- высокочастотный канал утечки в технике, высокочастотное навязывание;

- радиозакладки в стенах, подвесных потолках, вентиляции и мебели;

- утечка по телефонным линиям и линиям локальной сети;

- вредоносное ПО на АРМ.

Основные формы информации, представляющие интерес с точки зрения защиты - документальная и акустическая (речевая), финансовая, а также телекоммуникационная информация.

Размещение технических средств защиты информации в помещении изображено на рисунке 6.

Рисунок 6. Размещение технических средств защиты информации в помещении типа «Касса»

В соответствии с формулами 1 и 2 были произведены расчеты необходимого количества устройств. Для помещения кассы необходимо установить: три генератора акустического белого шума ЛГШ-301, и шесть устройств TRN-2000.Но в помещение где будут находиться клиенты ставить ГШ не нужно, поэтому сократили их до 2 штук.

Комплект технических средств для защиты помещения «Касса» представлен в Таблице 6

Таблица 6. Технические средства для защиты «Кассы»

|

№ на плане |

Технические средства защиты информации |

Канал утечки информации |

Цена, руб. |

Количество, шт. |

|

1 |

Генератор акустического белого шума ЛГШ-301 |

Акустический |

7 000 |

2 |

|

2 |

Вибрационный электромагнитный излучатель TRN-2000 |

Виброакустический |

2 300 |

6 |

|

3 |

Генератор шума ГШ- 2500М |

Акустоэлектрический, побочные электромагнитные излучения и наводки |

13 500 |

1 |

|

4 |

Устройство комбинированной защиты «ГРОМ-ЗИ-4» |

Утечка по сетям электропитания и заземления, побочное электромагнитное излучение, наводки на вспомог. тех. средства и системы |

16 500 |

1 |

|

5 |

Фильтр сетевой помехоподавляющий ЛФС-10-1Ф |

Утечка по сетям электропитания, защита от внешних помех |

30 500 |

2 |

|

7 |

Система виброакустического зашумления "Соната АВ" мод. 3М |

Акустооптический |

18 900 |

1 |

|

8 |

Виброизлучатель пьезоэлектрический ПИ- 3М |

2 400 |

3 |

|

|

9 |

Абонентское устройство защиты информации 'Транит-8 |

Утечка через телефонные линии, микрофонный эффект, ВЧ навязывание |

2 000 |

1 |

|

10 |

Security Studio Endpoint Protection |

Сетевые вторжения, вредоносное ПО, утечка через Интернет |

2 900 |

2 |

|

11 |

Система защиты информации от НСД Secret Net |

5 900 (клиентская часть) |

2 |

Во внутреннее помещение кассы доступ должны иметь только сотрудники кассы и финансовый директор.

3.2. Выбор оборудования и программного обеспечения для системы защиты информации в ООО «Берег»

В соответствии с требованиями ФСТЕК для защиты информации в данной фирме, было выбрано следующее оборудование.

1. Генератор акустического белого шума.

По объему захватываемого помещения, типу электропитания и цене был выбран генератор акустического белого шума ЛГШ-301.

Генератор акустического шума "ЛГШ- 301" предназначен для защиты речевой информации от перехвата по прямому акустическому, виброакустическому и оптикоакустическому каналам.

"ЛГШ-301" используется в условиях замкнутого пространства с питанием от сети переменного тока 220В. Данная модель защищает пространство объемом до 50 м3. При работе в помещении большего объема, необходимо устанавливать несколько генераторов.

Принцип действия предлагаемой модели основан на генерации "белого шума" в акустическом диапазоне частот и, как следствие, повышении отношения акустическая помеха/речевой сигнал.

Принцип действия предлагаемой модели основан на генерации "белого шума" в акустическом диапазоне частот и, как следствие, повышении отношения акустическая помеха/речевой сигнал.

Монтировать генераторы рекомендуется в непосредственной близости к местам возможного размещения системы перехвата, таким как: оконные и дверные проемы, стены, потолки и полы помещений, вентиляционные каналы и воздуховоды, трубы систем центрального отопления и водоснабжения, стекла и тонкие перегородки.[10]

2. Вибрационный электромагнитный излучатель «TRN-2000»

Электромагнитный излучатель TRN - 2000 предназначен для защиты от утечки информации по вибрационному каналу путем формирования помехи в стенах и перекрытиях помещения.

Электромагнитный излучатель TRN - 2000 предназначен для защиты от утечки информации по вибрационному каналу путем формирования помехи в стенах и перекрытиях помещения.

Технические характеристики: габариты D=10,2 H=3,8см, сопротивление - 6 Ом, Количество преобразователей на генератор 4 ~ полная мощность (параллельно).[11]

3. Генератор шума.

По наличию сертификата ФСТЕК и цене был выбран генератор шума ГШ-2500М.

Генератор шума предназначен для маскировки информативных побочных электромагнитных излучений и наводок (ПЭМИН) персональных компьютеров, рабочих станций на объектах вычислительной техники путем формирования и излучения в окружающее пространство электромагнитного поля шума (ЭПМШ) и наведения шумового сигнала в отходящие цепи и инженерные коммуникации в диапазоне частот 0,1 - 2000 МГц.[12]

Генератор шума предназначен для маскировки информативных побочных электромагнитных излучений и наводок (ПЭМИН) персональных компьютеров, рабочих станций на объектах вычислительной техники путем формирования и излучения в окружающее пространство электромагнитного поля шума (ЭПМШ) и наведения шумового сигнала в отходящие цепи и инженерные коммуникации в диапазоне частот 0,1 - 2000 МГц.[12]

4. Блокиратор устройств несанкционированного прослушивания и передачи данных.

Был выбран "КЕДР-2М" т.к. он блокирует все необходимые диапазоны и протоколы, а также сертифицирован ФСТЕК.

Изделие «КЕДР-2М» предназначено для блокирования работы всех типов устройств несанкционированного прослушивания и передачи данных, аудио- и видео передатчиков, использующих стандарты GSM-900/1800, 3G и 4G, DECT, CDMA, WI-FI и BLUETOOTH.

Изделие «КЕДР-2М» предназначено для блокирования работы всех типов устройств несанкционированного прослушивания и передачи данных, аудио- и видео передатчиков, использующих стандарты GSM-900/1800, 3G и 4G, DECT, CDMA, WI-FI и BLUETOOTH.

Применяется для защиты от утечки информации по каналам указанных выше стандартов в выделенных помещениях, во время проведения совещаний и переговоров. Эффективный радиус действия изделия подбирается экспериментальным путем в районе эксплуатации, и в идеальных условиях увеличивается до 40 метров.

Особенности изделия «КЕДР-2М»:

- подавление всех речевых стандартов и передачи данных;

- увеличенный радиус подавления;

- неограниченный режим непрерывной работы;

- встроенные антенны;

- плавная регулировка мощности;

- простота и надежность в эксплуатации.[13]

5. Программное обеспечение.

Security Studio Endpoint Protection (SSEP) - это средство защиты компьютера от сетевых вторжений, вредоносных программ и спама, которое обеспечивает защиту компьютера с применением межсетевого экрана, антивируса и средства обнаружения вторжений. Обеспечивает безопасную и комфортную работу с сетью Интернет, предотвращая любые попытки проникновения на компьютер вредоносного программного обеспечения и блокируя нежелательный трафик.

Компоненты Security Studio Endpoint Protection:

Межсетевой экран. Двусторонний контроль трафика позволяет пресечь попытки несанкционированного доступа к компьютеру из локальной сети и интернета.

Антивирус и антишпион. Быстрый сканер, сочетающий антивирус и антишпион, обнаруживает и обезвреживает вредоносное программное обеспечение.

Средство обнаружения вторжений. Модуль “Детектор атак” предотвращает более 25 типовых атак, а “Локальная безопасность” контролирует взаимодействие программ, защищая систему от нераспознаваемых угроз.

Web-контроль. Интерактивные элементы web-серверов могут нанести вред компьютеру и привести к утечке конфиденциальной информации. Для предотвращения данного вида угроз SSEP контролирует работу интерактивных элементов, которые встроены в загружаемые web-страницы.

Антиспам. Самообучающиеся инструменты защиты от спама позволяют более эффективно распознавать ненужные письма в ходе работы.

Централизованное управление. "Центр администрирования" SSEP позволяет произвести централизованную установку или обновление SSEP на рабочих станциях, удалённую настройку механизмов защиты и мониторинг событий безопасности.

Secret Net 7. Возможности:

Защита терминальных сессии при использовании технологии «тонкий клиент». Появилась возможность использования либо усиленной аутентификации пользователя с удаленного терминала ("тонкого клиента"), либо с использованием собственной аутентификации СЗИ (по логину/паролю без использования персональных идентификаторов).

Новые возможности средств централизованного управления и мониторинга:

- удаленное управление локальными политиками безопасности и состоянием защитных систем СЗИ с рабочего места администратора (реализовано централизованное управление контролем устройств на уровне компьютера);

- реализована возможность управления (разрешения) устройств с использованием информации из журналов, что позволяет администратору безопасности удаленно управлять подключаемыми устройствами к АС;

- возможность задать описание для контролируемых отчуждаемых носителей.

В средствах ЦУ отчуждаемые носители отображаются не только по серийному номеру, но и по описанию, присвоенному администратором безопасности. Таким образом, значительно упрощается мониторинг и контроль большого количества отчуждаемых носителей в организации (например, при использовании более 30-40 идентификаторов в сети). Расширены возможности по контролю утечек информации:

- СЗИ обеспечивает возможность теневого копирования при отчуждении конфиденциальной информации (например, при копировании на отчуждаемые носители или при печати конфиденциальных документов);

- реализована возможность назначения меток конфиденциальности устройствам (кроме диска с системным логическим разделом). Доступ пользователя к таким устройствам осуществляется в соответствии с правилами полномочного доступа;

- реализована возможность автоматического отключения доступа к сети (сетевых интерфейсов), если того требует уровень сессии полномочного доступа (может быть востребовано в некоторых случаях при обработке секретной информации).

Защита жесткого диска от несанкционированного доступа

- полномочное управление доступом: реализована возможность наследования меток конфиденциальности для каталогов;

- автоматическая блокировка АС при изъятии персонального идентификатора пользователя из АС;

- интеграция с TrnstAccess (версии 1.3 или выше) - использование единого механизма аутентификации пользователей. Если пользователь аутентифицирован Secret Net-ом, то нет необходимости проходить повторно эту процедуру в TA;

- реализована регистрация событий включения и отключения защитных подсистем;

- реализована возможность отключения регистрации ошибок в журнале приложений.[14]

Заключение

Таким образом, во время написания работы была проанализирована система защиты информации в ООО «Берег». Во время анализа были выявлены серьезные недостатки, которые в дальнейшем могли повлечь за собой проблемы для фирмы.

Взяв за основу данные недоработки в системе защиты, мы разработали модель нарушителя. И уже отталкиваясь от неё, построили систему защиты информации в основных офисах. К основным офисам были отнесены те помещения, в которых хранится, обрабатывается и обсуждается конфиденциальная информация.

После полной организации защиты в данных помещениях, были разработаны рекомендации для модификации систем безопасности, внедрения технических средств и проведению конфиденциальных переговоров.

Таким образом, цель курсовой работы достигнута и задачи исследования выполнены.

Список использованных источников

Монографии и периодические издания

- Никонов А.И., Павлов Н.О. Системы защиты информации и их место в политике безопасности // Вестник НГИЭИ. - 2016. - № 8 (63). - С. 48-54.

- Никулин В.В., Атрошенко П.П. Методы и средства программно-технической защиты информации в компьютерных системах // Вестник образовательного консорциума Среднерусский университет. Информационные технологии. - 2016. - Т. 7. - С. 21-26.

- Михайлюк А.И., Орлова А.Ю. Проблемы защиты и хранения корпоративной информации // Научные исследования: от теории к практике. - 2015. - Т. 2. - № 2 (3). - С. 67-69.

Электронные ресурсы

- Блокиратор устройств несанкционированного прослушивания и передачи данных "КЕДР-2М" [Электронный ресурс] - Режим доступа: http://www.suritel.ru/cgi-bin/view.pl?cid=1187156006&ProdId=pr11062 (дата обращения: 30.07.2017)

- Вибрационный электромагнитный излучатель "TRN-2000". [Электронный ресурс] - Режим доступа: http://www.cbi-info.ru/groups/page- 655.htm (дата обращения: 30.07.2017)

- Генератор акустического шума ЛГШ-301. [Электронный ресурс] - Режим доступа: http://www.pps.ru/?part=catalog&product=85 (дата обращения: 30.07.2017)

- Генератор шума ГШ-2500М. [Электронный ресурс] - Режим доступа: http://www.apsecurity.ru/catalog/information-security-systems/pemin- security/gsh-2500.html (дата обращения: 30.07.2017)

- Классификация угроз. [Электронный ресурс] - Режим доступа: http://www.cnews.ru/reviews/free/oldcom/security/elvis_class.shtml (дата обращения: 30.07.2017)

- Методы защиты информации. [Электронный ресурс] - Режим доступа: http://camafon.ru/informatsionnaya-bezopasnost/metodyi-zashhityi (дата обращения: 30.07.2017)

- Объекты защиты информации. [Электронный ресурс] - Режим доступа: http://securitypolicy.ru/index.php (дата обращения: 30.07.2017)

- Основные понятия защиты информации. [Электронный ресурс] - Режим доступа: http://ypn.ru/102/introduction-to-information-protection-and- information-security/ (дата обращения: 30.07.2017)

- Программный комплекс. [Электронный ресурс] - Режим доступа: http://www.securitycode.ru/products/security_studio_endpoint_protection (дата обращения: 30.07.2017)

Приложение 1

Рисунок 1. Структурная схема безопасности информации на предприятии

-

Основные понятия защиты информации. [Электронный ресурс] - Режим доступа: http://ypn.ru/102/ introduction-to-information-protection-and- information-security/ (дата обращения: 30.07.2017) ↑

-

Объекты защиты информации. [Электронный ресурс] - Режим доступа: http://securitypolicy.ru/index.php (дата обращения: 30.07.2017) ↑

-

Михайлюк А.И., Орлова А.Ю. Проблемы защиты и хранения корпоративной информации // Научные исследования: от теории к практике. - 2015. - Т. 2. - № 2 (3). - С. 67. ↑

-

Там же. С. 67-68. ↑

-

Никонов А.И., Павлов Н.О. Системы защиты информации и их место в политике безопасности // Вестник НГИЭИ. - 2016. - № 8 (63). - С. 48. ↑

-

Классификация угроз. [Электронный ресурс] - Режим доступа: http://www.cnews.ru/reviews/free/oldcom/ security/elvis_class.shtml (дата обращения: 30.07.2017) ↑

-

Методы защиты информации. [Электронный ресурс] - Режим доступа: http://camafon.ru/informatsionnaya-bezopasnost/metodyi-zashhityi (дата обращения: 30.07.2017) ↑

-

Никулин В.В., Атрошенко П.П. Методы и средства программно-технической защиты информации в компьютерных системах // Вестник образовательного консорциума Среднерусский университет. Информационные технологии. - 2016. - Т. 7. - С. 21. ↑

-

Михайлюк А.И., Орлова А.Ю. Проблемы защиты и хранения корпоративной информации // Научные исследования: от теории к практике. - 2015. - Т. 2. - № 2 (3). - С. 68. ↑

-

Генератор акустического шума ЛГШ-301. [Электронный ресурс] - Режим доступа: http://www.pps.ru/?part= catalog&product=85 (дата обращения: 30.07.2017) ↑

-

Вибрационный электромагнитный излучатель "TRN-2000". [Электронный ресурс] - Режим доступа: http://www.cbi-info.ru/groups/page- 655.htm (дата обращения: 30.07.2017) ↑

-

Генератор шума ГШ-2500М. [Электронный ресурс] - Режим доступа: http://www.apsecurity.ru/catalog/ information-security-systems/pemin- security/gsh-2500.html (дата обращения: 30.07.2017) ↑

-

Блокиратор устройств несанкционированного прослушивания и передачи данных "КЕДР-2М" [Электронный ресурс] - Режим доступа: http://www.suritel.ru/cgi-bin/view.pl?cid=1187156006&ProdId=pr11062 (дата обращения: 30.07.2017) ↑

-

Программный комплекс. [Электронный ресурс] - Режим доступа: http://www.securitycode.ru/products/ security_studio_endpoint_protection (дата обращения: 30.07.2017) ↑

- Внеоборотые активы предприятия

- Современные языки программирования (Общие сведения о языках программирования)

- Проектирование реализации операций бизнес-процесса «Складской учет» (Характеристика существующих бизнес – процессов )

- Программное обеспечение для управления проектами

- «Особенности управления организациями в современных условиях и пути его совершенствования ООО «Белый Ветер»»

- Общие основания назначения пенсии по старости (Пути и тенденции совершенствования пенсионного обеспечения в Российской Федерации )

- Формирование корпоративного имиджа компании (ТЕОРЕТИЧЕСКИЕ ОСНОВЫ КОРПОРАТИВНОГО ИМИДЖА ОРГАНИЗАЦИИ)

- Местное самоуправление в Российской Федерации: тенденции и перспективы развития (Системы местного самоуправления)..

- Формирование готовности детей̆ к школе

- Формирование межличностных отношений в детском коллективе (Психолого-педагогические основы формирования у детей дружеских взаимоотношений)

- «Облачные сервисы» .

- Проектирование реализации операций бизнес-процесса (Выбор комплекса задач автоматизации и характеристика существующих бизнес процессов)