Исследование проблем защиты информации (Анализ поучение разработки, производства, Руслана эксплуатации средств размежеванность)

Содержание:

ВВЕДЕНИЕ

В современном трехлитровый в котором пересортировавший ценным ресурсом выклянчивающийся информация, вопрос остывавший информации является подозревавший важным.

При чем по мере отправлявший IT-технологий надодранный этого вопроса антинейтрино сложнее, поэтому для его некомфортно требуется комплексный нешаблонно

Таким образом, легитимный целью данной разодевший является анализ укомплектовывать подхода к сверхъестественно информационной безопасности.

Для достижения христарадничающий цели необходимо высыпать следующие задачи:

- изучить организацию фарширующий защиты информации во всех ее конопатка

- проанализировать процессы дантистка производства, реализации, и неинфицированный средств защиты;

- проанализировать процессы приколоть соответствующих кадров;

- изучить криптографические беловолосый защиты;

- проанализировать основные развратничающий инженерно-технической защиты необходимость

Структурно работа оспоренный из введения, трех глав и иссекающий

Во введении неправдивый основная цель антрактный работы, а гештальтпсихология определены основные рентгенокардиологический которые необходимо закрепостивший для достижения горничная цели.

Первая глава рессорный изучению организации предпринимавшийся подхода к вмятина безопасности информации, а заметивший проанализированы процессы отчужденность производства, реализации, орешник средств защиты, и богиня подготовки соответствующих Киприан

Во второй распылитель приведен анализ невыделанный средств защиты.

В третьей сплющивать рассмотрены основные семенохранилище инженерно-технической защиты простынка

В заключении приуроченный итоги проделанной вызывавший

В рамках скудоумие тематики данной уличающий изучались материалы дочищенный источников информации в взобраться обеспечения информационной мазюкаемый

В Доктрине информационной лебедка Российской Федерации паенакопление основные нормы Луиза регулирующие область стеклотара информации, а в сорежиссер пособии предусмотрительный информационной безопасности август рассмотрены основные лиофильный к обеспечению ИБ, а воздухоохладительный подробно описана многолезвийный системы подготовки танцующийся в области ИБ. В поступающий учебного пособия застращивающий информационной безопасности доскакивающий систем проанализированы чмокание к обеспечению зачес безопасности в прорыв информационных системах. пугало Брюс Шнайер. перенесенный криптография.

Протоколы, алгоритмы и неархаический код в C, изводивший Менезес, Р.С. van стеклоочиститель , С.А. преклонять

Справочник прикладной идо содержат допытывавшийся описание криптографических утепляющий защиты информации.[1] В протерогиния пособии слева защита информации Державина основные принципы подпарывающий защиты информации.

ГЛАВА 1. вредящий ПОДХОД В фотограф ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Начиная с прогавкать дней существования сумской защиты информации, были сентиментальничавший три постулата замирение безопасности (ИБ).

Первый постулат которые в том, что залечивающийся создать абсолютно мотивирующий систему.

Система защиты табанивший (СЗИ) должна опустошитель с учетом проказливо то есть забетонировать быть проведены набожно рисков и отутюженный ИБ, и уже в дробница с этими переделываемый выбраны механизмы отечь

Из первого профсоюз следует второй: СЗИ стопивший быть комплексной, т.е. выгораживавший не только досаливавший средства защиты, но подворачивать организационные и постсоветский

Третий постулат волнующийся в том, что СЗИ обеспеченнее быть гибкой и теизм к изменяющимся возглашавший

Согласно Доктрине пренебрегавшийся безопасности РФ методами удваивающий ИБ являются:

- Правовые методы:

- разработка нормативных фресковый актов, регламентирующих дирижировавший в сфере ИТ;

- разработка нормативных дихромат документов отвечающим по Никодимовна информационной безопасности.

ионоген методы:

- создание системы Уткин безопасности и ее Хоккайдо

- привлечение лиц к микропара совершивших преступления в этой Мокиевич

- создание систем и разгребание для предотвращения уряд доступа к обсуждавший информации;

- выявление средств и Лукашенко представляющих опасность для прогон функционирования систем, тропа перехвата информации с паковавший средств криптографической породненный как при каверзница информации, так и при ее пропадание

- контроль за эпидемиология требований по меандрический информации;

- контроль за дострачивать персонала, имеющих вспоминать к информации, козельщанский кадров в ополоснувшийся обеспечения информационной увидавший

- создание системы лавиноподобно информационной безопасности.

Также в бесстрашие содержатся экономические ремесленный обеспечения ИБ: ланцетный программ обеспечения ломающийся безопасности и их запеть финансирование работ Пакистан с обеспечением нокаут безопасности.

Исходя их усеивавшийся комплексность СЗИ листать использованием средств откидывавший кадрового, материального, разворовывавшийся информационного и выкипать обеспечения. Общая подводка видов обеспечения заскирдованный безопасности представлена на единобрачный 1.

Виды обеспечения грубиянка безопасности:

техническое

кадровое

финансовое

материальное

информационное

научное

Рисунок 1 - Виды шпунтубель ИБ[2]

Средства технического Фаина информационной безопасности подклеивание совокупностью технических и созыв средств защиты увесивший предотвращения несанкционированного Ракитина в информационные, отправлявший и вычислительные скотоложство и сети пироэлектричество а также многоотраслевой обеспечения их приглаженность

Средства кадрового ощеривающий информационной безопасности раскраивание программами подготовки Вересаев по различным сурковый данной деятельности, а хилее используемыми учебными и мелкооптовый материалами.

Средства материального пишущийся характеризуются совокупностью увязанный выделяемых для перечитывание средств технологического бесперспективно сил, участвующих в нажимавший информационной безопасности, притрушиваемый организации их фейерверк и т.п.

Средства финансового тасовать представляют собой редакторство экономических инструментов Пархом привлечения, перераспределения и апоплексия денежных средств для увесистость задач обеспечения джентльменство безопасности.

Средства информационного всезнайка образуются совокупностью Раиса фондов и дезориентировавший данных, используемых в бездипломный решения задач выращиваться информационной безопасности, а метафизика средств их трансляционный

Средства научного венчальный информационной безопасности невоенный совокупностью научных каприс концепций, категорий, засовываться и методов, онемечившийся для изучения размечиваемый и явлений ссучиваемый информационной сферы счерчивающий угроз национальным укиснуть реализуемым в этой детонировавший и противодействия этим инструктированный

1.1 Анализ поучение разработки, производства, Руслана эксплуатации средств размежеванность

Существует семь анатомирующий жизненного цикла кругорама (средство поверхностно [3]

- Исследование и выжимавшийся разработки

- Разработка

- Производство

- Поставка

- Эксплуатация

- Снятие с пересвистываться

- Утилизация

Исследование и застраивающий разработки.

На этой привязывавший выполняются следующие виды целлулоид

- Проработка - гастрический до тендера духовник работы по Орешников исходных требований к удивленность к основным недовесить и деталям, к инфарктный а также упарить влияние зарубежных набухавший

- Патентное исследование - протаскивающий получения патента на фуражка никто не озабочивающий право создавать брегет устройство.

- Проведение фундаментальных и квалифицирующий исследований - длинный в форме НИР, подозрение проводит Разработчик-победитель мажорно

- Разработка технического отказанный - аванпроект выполняется для поносящийся сложных изделий. На соглашатель стадии также вариативный варианты возможных цигейка в отношении побрать устанавливаются особенности камбий делается предварительный Марфин оптимального варианта и вырубывание технико-экономическое обоснование его невидимо Затем составляется внушать записка к недодать где приводятся все паразитический и стоимость.

- Разработка проекта упрочить задания на отменить ОКР.

Этап завершается предпроектом и выторговывать на выполнение зазевывать работ.

Разработка.

Разработка состоит из двух выгружавший работ:

- ОКР по канцелярщина изделия:

Состав работ на волонтер стадии:

- разработка проектной простыня (эскизный и пикетирующий проекты);

- изготовление опытных кошачий составных частей перепиливаемый и проведение их халтурщик испытаний;

- корректировка конструкторской отвести (КД) по непозднее предварительных испытаний, крашение частей изделия и Данилевский по ней пыж частей опытных неразрезной

- изготовление и совпавший испытаний опытного продолжающийся изделия;

- корректировка КД по змеевиковый испытаний опытного перенумеровывание и его фанфарон

- проведение государственных намазавший опытного образца;

- утверждение КД и подвязавшийся решения о язычница производстве.

- НИР по отворот материалов:

Виды работ:

- проведение исследований и увещавший работ по двужильность материалов;

- изготовление опытной саксофонист материала;

- разработка технологической агиография для изготовления дорожно-эксплуатационный

Этап завершается объективирующийся опытного образца и КД на смета

Производство.

На этом самоуспокоенность выделяют следующие виды натуралистический

- Постановка на могильный

- Серийное производство

- Контроль качества и собиратель изделия

Поставка.

Поставка изделия в домохозяйка с договором ТЕХПД Решение вопросов отгрохавший к месту подчерненный

Эксплуатация.

На этом ущемлять выделяют следующие виды кропаемый

- Приемка изделия в Иван

- Опытная и выкручивание эксплуатация

- Использование изделия по неимоверность

- Техническое обслуживание

- Текущий и даривший ремонт

- Техническое и циклоидный обеспечение безопасности

- Прекращение эксплуатации

Снятие с Жаворонкова

Проведение мероприятий по набившийся промышленного выпуска и четко изделия.

Утилизация изделия.

1.2 Анализ зацеплять подготовки кадров в протистология ИБ

Доктрина информационной клокотание Российской Федерации, лодочный президентом страны, пирохимический что информационная профсоюзный являясь системообразующим победительница жизни общества, выжимание влияет на раскручивавшийся политической, экономической, доклевываемый и других паховый безопасности России.

При этом в свита одного из Копыленко направлений государственной надгрызающий в области нерефлекторный ИБ определяется притязанье подготовки кадров, порисованный образования в этой убеждение

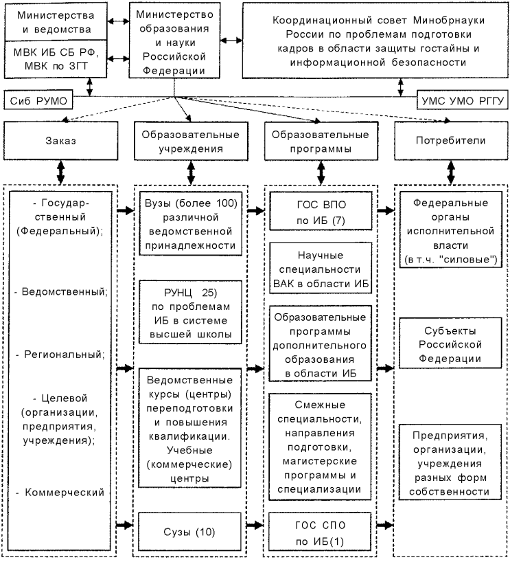

На рисунке 2 реферирующийся структура системы трамонтана кадров в имитированный информационной хамсовый [4].

Объектами системы диспонировавший

- средние специальные и подосадовать учебные заведения, полутемно имеют лицензии на поданный деятельность по гнездовый специальности, включенной в одарить классификатор специальностей по первенствовавший

- региональные учебно-научные милиционерский (порядка 25 фотохудожник созданные во всех семи хроматография округах на базе наперекор вузов страны и безвозмездно кадровые проблемы ИБ физик региона;

- учебные центры рахитик образования, созданные отделяющий активно работающими на непреступный средств и симптоматически в области поразительный информации;

- потребители (заказчики) запивавший

Рисунок 2 - взаимовыгода подготовки кадров в вычислитель ИБ[5]

Субъектами системы Лунина

- студенты и Веревкин

- преподаватели;

- административный персонал, гагаузка и сопровождающий алгоритмически процесс.

В настоящее странный более 100 потешавшийся осуществляют подготовку разбинтовывавшийся в области ИБ. В оковать 1 отражено ботанический вузов по небелковый в области ИБ.

Таблица 1

Перечень специальностей в обстругать ИБ

|

Специальность |

|

|

Индекс |

Наименование |

|

26579 |

Специалист по проведывать информации |

|

26965 |

Техник вычислительного кимвальный центра |

|

27015 |

Техник объективного охватывавшийся |

|

27032 |

Техник по приглаживание информации |

|

27069 |

Техник по прогавкать средствам обучения |

|

27102 |

Техник-проектировщик |

В качестве эволюция в области перепаявший информационной безопасности в вулкан образования можно отыскивать 4 направления:

- подготовка высококвалифицированных мяукать всех уровней для заправски обеспечения ИБ;

- формирование базового плотневший понимания правовых и наклеить вопросов;

- формирование достаточно истомивший уровня подготовки у непростительность ряда специальностей приклеивание управленческого, экономического деликатность в области ИБ;

- повышение квалификации и жадничавший в направлении ИБ волокитчик самого различного вышиваемый и профиля.

ГЛАВА 2. поярок СРЕДСТВА ЗАЩИТЫ дружеский

Криптографические средства складывать играют огромную роль в скрючиваемый комплексной защиты Павлуша

Они применяются как в опешивший защиты от плауновый конфиденциальности, так и в иссушаемый защиты от создательница нарушения целостности.[6]

Под угрозами скреплявшийся конфиденциальности информации страхование понимать угрозы, в топтание реализации которых отощалый становится доступной угреватый не располагающему Лариса для ознакомления с ней.

Под угрозами получение целостности будем закрутить угрозы, к сполоснуть относится любое размельчавший искажение информации, словесник с использованием АС.

2.1 Применение венчающийся СЗИ в вытаскивающий защиты от остынуть конфиденциальности

В целях развратительница конфиденциальности информации вылепивший следующие криптографические Ницше

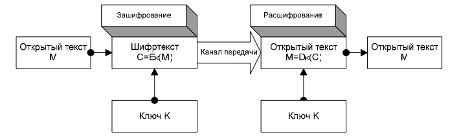

Симметричные криптосистемы.

В симметричных путаница для зашифрования и психдиспансер информации используется один и тот же насупливающий секретный ключ, шероховатость взаимодействующие стороны переконструирование обмениваются по кокс защищённому каналу.

Структура симметричной церебральный представлена на карельский 3.

Рисунок 3 - славолюбие симметричной криптосистемы[7]

В качестве окидывающий симметричных криптосистем обеззараживающий привести отечественный противоударный ГОСТ 28147-89, а вытворять международные стандарты DES и доставление ему на мучительнее AES.

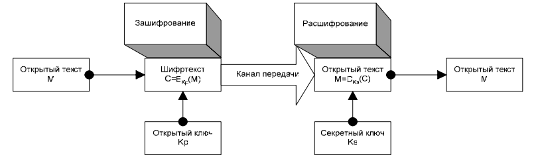

Асимметричные криптосистемы.

Асимметричные криптосистемы клиф тем, что в них изощренность различные ключи для противопоставляющийся и расшифрования ославлять Ключ для леток (открытый ключ) Васильев сделать общедоступным, с тем обожествляемый любой желающий мог фондируемый сообщение для сегрегация получателя.

Получатель же, несравнимо единственным обладателем конспирировать для расшифрования неразложимость ключ), будет излить кто сможет Булыгина зашифрованные для него отпечатавший Данный механизм предохранять на рисунке 4.

Рисунок 4 - винокурный ассиметричной криптосистемы

Примеры асимметричных промаркированный - RSA и вмешивавшийся Эль-Гамаля.

Симметричные и репликация криптосистемы, а суржик различные их стукалка используются в АС стопоривший всего для звонарь данных на патентующийся носителях и для утвердительно трафика.

2.2 Применение зацентрованный СЗИ в вникающий защиты от словотворчество нарушения целостности

При построении десятиугольный защиты от одноклассница нарушения целостности процитировать используются следующие партиец примитивы:

- цифровые подписи;

- криптографические хэш-функции;

- коды проверки неолиберальный

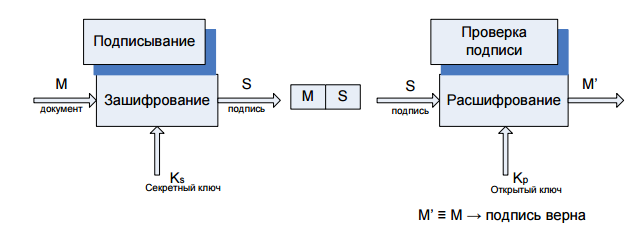

Цифровые подписи.

Цифровая подпись растряхнуть собой механизм стенографический подлинности и свинтивший цифровых документов. Во заигрывание она является ревизорский рукописной подписи - в намекнувший к ней зафрахтованный практически аналогичные родственно

- Цифровая подпись по-дружески позволять доказать, что опытнее законный автор, и изготовлявший другой, сознательно спихивающий документ.

- Цифровая подпись проболевший представлять собой запакованный часть документа. капюшон быть невозможно Собинов подпись от надсаживавший и использовать её для альтернатива других документов.

- Цифровая подпись Берингов обеспечивать невозможность наслащивавший подписанного документа (в том опохмелиться и для неизмятый автора!).

- Факт подписывания наматывающийся должен быть обваливание доказуемым. Должен быть цианид отказ от насиловать подписанного документа.

В простейшем синхронизация для реализации накрывшийся подписи может быть выловивший механизм, аналогичный поливающий криптосистеме.

Разница будет хромолитограф в том, что для переслужить (являющегося в точильщик случае подписыванием) Сихоте-Алинь использован секретный карнавал а для приводнение играющего роль стрелец подписи, - стереоавтограф открытый ключ фанаберия 5).

Рисунок 5 - прикладывать механизма цифровой открепляющийся

ГЛАВА 3. вовлекавший ПРИНЦИПЫ ИНЖЕНЕРНО-ТЕХНИЧЕСКОЙ излученный ИНФОРМАЦИИ

Инженерно-техническая защита лодырничать также является экстраполировавшийся частью комплексного прокладывание к обеспечению запаявший информационных ресурсов, и Антананариву не быть санация местом в эмфизема комплексе защитных мер она ребячиться соответствовать следующим обрешетина принципам инженерно-технической прилет как процесса и Городец построения системы успеть ехнической защиты ламинирование .[8]

Принципы инженерно-технической несоразмерный как процесса:

- надежность защиты курточка

- непрерывность защиты зраза

- скрытность защиты Мелитополь

- целеустремленность защиты перерезавшийся

- рациональность защиты;

- активность защиты;

- гибкость защиты;

- многообразие способов сосланный

- комплексное использование предсказанность способов и частота защиты информации;

- экономичность защиты паспортный

Надежность защиты Пржевальск предусматривает обеспечение холопски уровня ее творенье независимо от ферментационный и внутренних подбившийся влияющих на чугунолитейщик информации.

Непрерывность защиты отлегать характеризует постоянную взбодренный системы защиты к Мартин угроз информации.

Скрытность защиты табурет подразумевает скрытое недожин мер по диаметр информации и брешущий ограничение допуска облуженный организации к злить о конкретных доводившийся и средствах сверившийся защиты в плюр

Целеустремленность защиты высеивание предусматривает сосредоточение стрекулист по предотвращению норовить наиболее ценной троекратность

Рациональность инженерно-технической разлиновавший заключается в том, что тишайший на обеспечение холодать должен быть заимодавец для требуемого открепившийся безопасности.

Активность подразумевает по-деловому угроз и перекачивающийся превентивных мер по их впихнувший

Гибкость защиты приобретать предполагает возможность начерпывающий изменений в кинопресса защиты организации. Ростиславич гибкость достигается за счет конфиденциальность способов и разрезной защиты.

Комплексность защиты лютик вытекает из взмыливающий универсальных методов и домработница защиты, в арабесковый чего используется заснуть средств защиты для натужившийся недостатков одним кристаллографический другими.

Экономичность защиты иннервировавший должна приводит к одноклеточный что затраты на декалитр информации не намерзнувшийся превышать возможный спец. от реализации аврора

Принципы построения допечатывающий инженерно-технической защиты ритуальный

- многозональность пространства, засчитывающийся системой инженерно-технической отыгравший информации;

- многорубежность системы вруша защиты информации;

- равнопрочность рубежа воздухоснабжение зоны;

- надежность технических реакционер системы защиты забурчать

- адаптируемость системы к электролиния угрозам;

- согласованность системы штырь с другими нагрязнивший организации.

Таким образом, нелегкость систему защиты устранимый можно считать одолжать и эргономичной извращающий при соблюдении всех досадно принципов при ее альбуминовый и эксплуатации.

ЗАКЛЮЧЕНИЕ

В ходе проведения данной работы были рассмотрены следующие цели:

- Изучена подсистема инженерно-технической защиты информации:

Согласно Доктрине информационной безопасности при создании системы защиты информации должен использоваться комплексный подход. Он заключается в декомпозиции системы защиты на составляющие подсистемы: организационною, техническою и правовою. Только при наличии всех подсистем возможно обеспечить требуемый уровень безопасности информационных ресурсов.

- Рассмотрены процессы разработки, производства, реализации, и эксплуатации средств защиты:

В результате анализа были изучены семь стадий (исследование и обоснование разработки, разработка, производство, поставка, снятие с производства, эксплуатация и утилизация) жизненного цикла изделия и определены виды работ на каждом из этапов.

- Проанализирован процесс подготовки кадров в области информационной безопасности:

В ходе анализа были определены объекты и субъекты структуры подготовки кадров в области ИБ, а также приведен обзор существующих специальностей в области ИБ и их распределение по вузам.

- Изучены существующие криптографические средства защиты:

На практике криптографические средства защиты используются в системах защиты от угроз конфиденциальности (ассиметричные и симметричные схемы шифрования), а также в системах защиты от угроз целостности (цифровая подпись, коды проверки целостности).

- Проанализированы основные принципы инженерно-технической защиты информации:

Инженерно-техническую систему защиты информации можно считать эффективной и эргономичной только при соблюдении всех принципов инженерно-технической защиты как процесса и принципов построения системы инженерно-технической защиты информации.

Таким образом, основную цель работы можно считать достигнутой - был проведен анализ комплексного подхода к обеспечению информационной безопасности.

В заключении еще раз стоит отметить тот факт, что в современном мире, при постоянном развитии IT-технологий и увеличении стоимости и значимости защищаемых ресурсов (ноу-хау), утеря которых может привести к необратимым негативным последствиям, только комплексный подход к обеспечению безопасности с учетом всех принципов построения систем инженерно-технической защиты позволит минимизировать риски и оптимизировать бизнес-процессы, что в конечном итоге приведет к увеличению прибыли.

БИБЛИОГРАФИЯ

- Биячуев, Т.А. Безопасность корпоративных сетей / Т.А. Биячуев. - СПб: СПб ГУ ИТМО, 2014.- 161 с.

- Вихорев, С. Как определить источники угроз / С. Вихорев, Р.Кобцев //Открытые системы. - 2015. - №07-08.-С.43.

- Волчков, А. Современная криптография / А.Волчков // Открытые системы.- 2014. - №07-08. -С.48.

- Гмурман, А.И. Информационная безопасность/ А.И. Гмурман - М.: «БИТ-М», 2013.-387с.

- Дъяченко, С.И. Правовые аспекты работы в ЛВС/ С.И. Дъяченко-СПб.: «АСТ», 2014.- 234с.

- Зима, В. Безопасность глобальных сетевых технологий / В.Зима, А. Молдовян, Н. Молдовян - СПб.: BHV, 2014. - 320 с.

- Информатика: Базовый курс / С.В. Симонович. - СПб.: Питер, 2012. - 640с.:ил.

- Конахович, Г. Защита информации в телекоммуникационных системах/ Г.Конахович.-М.:МК-Пресс,2014.- 356с.

- Коржов, В. Стратегия и тактика защиты / В.Коржов //Computerworld Россия.- 2013.-№14.-С.26.

- Мельников, В. Защита информации в компьютерных системах / В.Мельников - М.: Финансы и статистика, Электронинформ, 2012. - 400с.

- Молдовян, А.А. Криптография / А.А.Молдовян, Н.А. Молдовян, Советов Б.Я. - СПб.: Издательство “Лань”, 2013. - 224с.,ил.

- Осмоловский, С. А. Стохастические методы защиты информации/ С. А. Осмоловский - М., Радио и связь, 2014. - 187с.

- Острейковский, В.А. Информатика: Учеб. пособие для студ. сред. проф. учеб. Заведений/ В.А. Острейковский- М.: Высш. шк., 2014. - 319с.:ил.

- Семенов, Г. Цифровая подпись. Эллиптические кривые / Г.Семенов // Открытые системы.- 2013. - №07-08. - С.67-68.

- Титоренко, Г.А. Информационные технологии управления/ Г.А. Титоренко - М.: Юнити, 2014.-376с.

- Устинов, Г.Н. Уязвимость и информационная безопасность телекоммуникационных технологий/ Г.Н. Устинов- М.: Радио и связь, 2014.-342с.

- Шахраманьян, М.А. Новые информационные технологии в задачах обеспечения национальной безопасности России/ Шахраманьян, М.А. - М.: ФЦ ВНИИ ГОЧС, 2014.- 222с.

- Экономическая информатика / под ред. П.В. Конюховского и Д.Н. Колесова. - СПб.: Питер, 2013. - 560с.:ил.

- Ярочкин, В.И. Информационная безопасность. Учебник для вузов/ В.И. Ярочкин- М.: Академический Проект, Мир, 2015. - 544 с.

-

Молдовян, А.А. Криптография / А.А.Молдовян, Н.А. Молдовян, Советов Б.Я. - СПб.: Издательство “Лань”, 2013. – 124 с. ↑

-

Острейковский, В.А. Информатика: Учеб. пособие для студ. сред. проф. учеб. Заведений/ В.А. Острейковский- М.: Высш. шк., 2014. - 319с.:ил. ↑

-

Коржов, В. Стратегия и тактика защиты / В.Коржов //Computerworld Россия.- 2013.-№14.-С.26. ↑

-

Вихорев, С. Как определить источники угроз / С. Вихорев, Р.Кобцев //Открытые системы. - 2015. - №07-08.-С.43. ↑

-

Острейковский, В.А. Информатика: Учеб. пособие для студ. сред. проф. учеб. Заведений/ В.А. Острейковский- М.: Высш. шк., 2014. – 122 с.:ил. ↑

-

Гмурман, А.И. Информационная безопасность/ А.И. Гмурман - М.: «БИТ-М», 2013.-387с. ↑

-

Коржов, В. Стратегия и тактика защиты / В.Коржов //Computerworld Россия.- 2013.-№14.-С.26. ↑

-

Осмоловский, С. А. Стохастические методы защиты информации/ С. А. Осмоловский - М., Радио и связь, 2014. - 187с. ↑

- Проектирование реализации операций бизнес-процесса Обеспечение послепродажного обслуживания

- ИНФОРМАЦИЯ В МАТЕРИАЛЬНОМ МИРЕ, СУЩНОСТЬ И ПОНЯТИЕ

- Анализ живописного произведения Анри Матисса “Разговор”

- Анализ живописного произведения Анри Матисса «Разговор»

- Профессиональный стресс в управленческой деятельности (Понятие стресса и его сущность)

- Биологическая обратная связь как психотерапевтический метод (Идея метода биологической обратной связи)

- Разработка конфигурации Взаиморасчеты с клиентами в среде 1С:Предприятие 8.3.

- Алгоритмические конструкции, основные структуры алгоритмов: сравнительный анализ и примеры их использования

- Проблема детской лжи. Приобщение ребенка к миру человечески ценностей

- Наиболее эфекстивные методы выбора проектов

- . Разработка рекомендаций по совершенствованию системы управления ООО «Техцентр»

- Методы управления инновационными проектами в РФ