Исследование проблем борьбы с вирусами и антивирусные программы (Понятие вирусов)

Содержание:

Введение

Компьютер стал настоящим помощником человека и без него уже не может представить свое существование ни коммерческая организация, ни государственная структура. И в связи с этим обострились проблемы с защитой информации.

В современном мире информация имеет высокую ценность, что предопределяет ее значимость в информационной сфере. Важнейшей задачей информационной безопасности является защита информации от несанкционированного доступа, для чего специалистами используются различные способы и методы, направленные на сохранение конфиденциальности информационных данных.

Вирусы, которые получили широкое распространение в компьютерном мире техники, взбудоражили всю общественность. Большинство пользователей компьютеров беспокоят слухи о том, что используя компьютерные вирусы, злоумышленники могут взламывать сеть, грабить банки, красть предметы интеллектуальной собственности…

Раздел, отведенный компьютерным вирусам в информационной прессе, в настоящее время просто пестрит различными сообщениями о разработке новых видов вирусной инфекции. Но в непосредственной близости с этими сообщениями всегда можно найти рекламу средств пассивной и активной борьбы с вирусами, приведены рекомендации по защите.

Число известных вирусов насчитывается тысячами (в настоящее время по расчетам экспертов существует примерно три тысячи вирусов), но их число постоянно возрастает.

В начала зарождения компьютерной отрасли вирус не только существовал, но и постоянно развивался, при этом их отношение к своим носителям было весьма агрессивным. Для эффективной борьбы с ними ведущие программисты совершили попытку создания особой таблицы – классификация вирусов. На основе этой таблицы могла бы развиваться антивирусная база. Тем не менее, и сейчас этот замысел не реализован, поскольку вирусы не только многообразны, но и многочисленны, из-за чего т невозможно отнести их к определенной группе.

Программисты, которые борются с вирусами идут в ногу с их разработчиками. Сейчас на рынке антивирусные программы вышли на первое место по объему, в частности, по количеству проданных копий программ. Поэтому компании теперь включают антивирусные средства в комплекс программ для операционной системы.

К цели данной работы отнесу теоретический обзор основных типов компьютерных вирусов, а также методов борьбы с ними.

Соответственно поставленной цели, в работе решаются такие задачи:

- охарактеризовать компьютерные вирусы как средство угрозы информационной безопасности сетей;

- рассмотреть основные типы компьютерных вирусов, описать каждый из них;

- рассмотреть методы и способы борьбы с вирусами, устранение неполадок.

Объектом исследования являются компьютерные вирусы, предметом – их влияние на взаимодействие пользователей и компьютерной техники.

ГЛАВА 1. ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ИСССЛЕДОВАНИЯ ПРОБЛЕМ С ВИРУСАМИ

1.1. Понятие вирусов

Вирусом называют преднамеренно написанную программу, которая способна самостоятельно внедряться в другие программы, создавая свои копии и внедряя эти копии в файлы или системную область компьютера или в вычислительную сеть с целью нарушить работу программ, испортить файлы или каталоги, создать различные помехи в работе компьютера.

Типичными признаками заражения компьютера вирусами являются нижеследующие:

- какие-то ранее работающие программы внезапно перестают работать, запускаться или внезапно зависают в процессе работы;

- увеличение длины исполняемого файла;

- быстрое сокращение объема свободной памяти диска;

- на носители появился дополнительный сбойный кластер, в котором вирус скрывает фрагменты или часть поврежденного файла;

- замедленно работают некоторые программы;

- в текстовом файле появился бессмысленный фрагмент;

- наблюдается попытка записи на защищенной дискете;

- на экране монитора стали появляться непонятные сообщения, которых ранее не было;

- появление файлов с непонятными временем и датой создания (несуществующий день несуществующего месяца, год из предыдущего столетия, час, минута или секунда, которые не укладываются в общепринятый интервал и другое);

- операционная система не загружается с жесткого диска;

- появление сообщений об отсутствии жесткого диска;

- информация на носителях испорчена.

По объекту заражения компьютерные вирусы классифицируют следующим образом:

- Файловые, которые заражают файлы определенного типа или нескольких типов (файлы в формате PE, файлы в формате СОМ или DOS-PE, макро-вирусы, которые заражают программы в PowerPoint, script-virus и т.д.).

- Загрузочные, которые заражают FLASH накопители, дискеты, жесткие диски.

- Комбинированные, которые заражают как загрузочные секторы, так и обычные файлы.

По способу внедрения файловые вирусы разделяют:

– на вирусы, которые замещают Overwrite (программный код). Это наиболее грубый из способов заражения, при этом тело заражаемой программы-жертвы частично или полностью теряется и замещается на тело вируса;

– спутник-вирус;

– вирус паразит (Parasitic) – это вирус, тело которого может внедриться в файл-жертву, жертва при этом не теряет функциональной способности;

– вирус-link использует характерные особенности по организации файловых систем;

– вирус-obj, вирус который внедряется в исходный текст ПО.

Характерные признаки функционирования файлового вируса можно увидеть на примере просто жизненного цикла этого вируса.

Типовой жизненный цикл файлового вируса состоит из двух основных стадий – хранение и исполнение.

Когда вирус находится на стадии хранения, он расположен на диске. Далее следует стадия исполнения состоящая из таких этапов, как:

1) загрузка;

Загрузка вируса – это последовательные действия, выполняемые операционной системой во время загрузки исполняемого файла в виртуальное пространство и при переходе функций управления к вирусу, который расположен по тому же адресу, где и стартовый код программы.

При упрощенной схеме загрузки в операционной системе Windows в оперативную память исполняемого файла процесс выглядит таким образом:

- исполняемый файл открывается;

- анализируется на корректность заголовок;

- формируется виртуальное адресное пространство исполняемого файла основанное на информации заголовков файла (базовый адрес в виртуальном пространстве, размер в адресном пространстве, число секций данных и кода, копирование элементов в адресное пространство);

- установить адреса функций библиотек операционной системы которые импортируются на основе информации из секции импорта;

- инициализировать стек и сформировать начальное заполнение регистров процессора;

- сформировать служебные структуры (блок с описанием первичного потока процесса (ТEB), блок с описанием процесса (РEB) и структур, которые определяют обработчиков структурного исключения (SEH);

- передать управление по адресу начальных инструкций исполняемого файла.

Когда вирус расположен в исполняемом файле, упакованный или зашифрованный, необходимо создать дополнительный этап загрузки, на котором выполняется расшифрование или распаковывания вируса. Эти операции осуществляются не операционной системой, а стартовым программным кодом распаковщика, который расположен по адресу первичной инструкции исполняемого файла.

2) поиск жертвы;

Этот этап характеризует наличие некоторых механизмов поиска исполняемого файла, который не заражен в операционной системе, чтобы заразить его.

В таких случаях вирусы делят на два вида. Первый вид производит поиск файла жертвы используя средства операционной системы – поиск файла в файловой системе. К примеру, это вызов функции FindFirstFile и FindNextFile или их эквивалента – в операционной системе которые реализованы на низком уровне по средствам соответствующего вызова системной функции прерывания.

Второй вид представлен вирусом, который реализует пассивный механизм поиска и основан на постановки «ловушки» (hook), в некоторых системных функциях. В операционной системе Windows эти «ловушки» реализованы как перехват таких системных функций, как например, OpenFile, FindFirstFile, FindNextFile, ShellExecute, Exec и прочих.

3) заражение жертвы;

Этот этап характеризует наличие механизма связанного с переносом (самокопированием) всего тела вируса или его измененной части в найденный файл. От того как реализован этот этап жизни вируса можно выделить два типа вредоносной программы:

– вирус, который внедряет код прямо в зараженный файл. Этот механизм хорошо используется при упакованных вирусах, отличием которых является потребность в наличии механизмом упаковки и распаковки файлов жертв, у которых достаточно высокая трудоемкость. Чтобы облегчить такой процесс необходимо иметь упакованное тело как отдельный исполняемый файл, а когда происходит заражение жертвы нужно применить механизм изменения имени файла жертвы, изменения отдельных участков в упакованном файле с вирусом и процедуру по передачу управленческих функций переименованному файлу жертвы;

– вирус, который внедряет свое тело в тело файла-жертвы.

По местам внедрений возможно:

–в начало файла-жертвы;

– в середину файла-жертвы;

– в конец файла-жертвы.

4) реализация разрушительной функции;

Разрушительной функцией называют любую последовательность операций, которую производит вирус, и которая приводит к нарушению в работе вычислительной системы.

5) возвращение управления зараженной-программе.

Рассмотрим основные типы компьютерных вирусов, их характеристики и степень воздействия на системы информационной безопасности.

1.2. Типы компьютерных вирусов, их основные черты

Действие вируса проявляется:

-

- существенно замедлена работа компьютера;

- беспричинное изменение размеров, содержания и количества файлов;

- уменьшился объем оперативной памяти;

- появились накладки в работе операционной системы, такие как прекращение работы или зависание;

- на экране монитора появляются необычная информация;

- некорректная работа клавиатуры;

- форматирование диска без команды пользователя.

Возможные каналы проникновения вирусов в компьютер – это в первую очередь съемный диск, и средства межкомпьютерной связи, к которым можно отнести компьютерную сеть, электронную почту, доску с объявлениями. Самыми опасными считаются вирусы распространенные через компьютерную сеть, так как в таком случае за небольшой отрезок времени успевает заразиться огромное количество компьютеров. Есть также специальные сетевые вирусы, которые предназначенные, чтобы функционировать в сетях. Для запуска зараженной программы вирус будет искать чистые программы, и внедряться в них, а после производить разрушительную работу.

Компьютерные вирусы классифицируются по таким особенностям.

По виду среды, в которой обитает вирус:

1. Вирусы - файлов, которые заражают программные файлы (объектные файла – OBJ-файлы; COM- и EXE файлы; внешние драйверы устройств – BIN- и SYS-файлы; файлы, в которых содержатся компоненты операционной системы; объектные библиотеки – LIB-файлы; пакетные файлы – BAT-файлы; файлы содержащие программы на языках программирования и другие).

2. Вирусы–загрузки – могут заражать загрузочную область диска. Такой вирус принимает управление при загрузке операционной системы, реализует запрограммированные у него действия, а потом отдает управленческие функции операционной системе.

3.Вирус файлово-загрузочный – заражает как загрузочные файлы на диске, так и программные файлы.

По средствам запуска на выполнение вирусы разделяют на:

1. Нерезидентный вирус. Запускает программу на выполнение однократно после загрузки зараженной программы. Такие вирусы активны ограниченное время и не имеют возможность заражати память компьютера.

2. Резидентные вирус. Остаются после того как завершает работу зараженная программа в оперативной памяти, и при этом выполняет разрушительные действия и заражает программные файлы неоднократно.

По способности маскироваться вирусы делят на:

1. Вирусы без маскировки.

2. Вирусы способные маскироваться. Как только появились средства для защиты от вирусов разработчики вирусов начали принимать встречные меры, следствием это стало появление маскирующихся вирусов, которых разделяют на следующие виды:

-

- Вирусы которые самошифруются. Подавляющая часть из них зашифрована расшифровывается для реализации перед началом работы вируса.

- «Стелс-вирусы» (невидимые вирусы). Стелс-вирусы приобрели такое название как и самолеты-невидимки, построенные по технологии Stealth. В алгоритме стелс-вируса организованы меры для маскировки их присутствия в оперативной памяти или программах-вирусоносителях, где вирус находится резидентно. Например, вирус может уничтожить собственное тело из вирусоносителя при чтении оного с жесткого диска или взамен настоящей длины файла, которая увеличена вследствие заселения вируса в этот файл, показать меньший (оригинальный) размер зараженного файла.

- Мутирующий вирус. Такой вирус со временем мутирует (видоизменяется), что делает нужным разработать для вируса-мутанта новые программы для его обезвреживания. Маскировка вируса затрудняет его обнаружение и поиск, а также разработку антивирусных программ.

Компьютерный вирус чтобы размножаться и наносить максимальный вред способен внедриться в полезную программу. Но есть и такие программы, которые также наносят вред пользователям, но отличаются способом распространения. К этим программам можно отнести:

1. Троянская программа. Эта программа маскируется под полезную или занимательную игровую программу, и выполняет во временя своего функционирования и деструктивную функцию, например, очищение FAT . В отличие от вируса, троянская программа не может размножаться или внедриться в другой программный продукт. Самая обычная троянская программа при каждом запуске на выполнение может совершать разрушительную работу. Более современные, как и вирусы действуют во время наступления некоторого событий или моментов времени (например, определенное время суток, день недели, и прочее).

У троянов довольно обширная классификация. Сейчас мы можем увидеть трояны для скрытой загрузки через интернет – даунлодеров, трояны для обманной или скрытой установки – дропперов, трояны бэкдоры, от англ. backdoor, для удаленного управления инфецированными компьютером, трояны спамботы, от англ. Spam bot, для рассылки спама с инфецированного компьютера и трояны-вымогатели. Так же стоит забывать про трояны для воровства паролей с инфецированного компьютера ( паролей от известных сервисов типа вконтакте, ICQ, одноклассники, онлайн игр, типа Lineage и другие) и трояны для автоматизированного заражения компьютера через сеть интернет. В настоящее время очень распространен троян, который притворяется антивирусной программой, хотя по своему содержанию они таковыми не являются.

2. »Черви» (программы-репликаторы). Программы-репликаторы создаются для продвижения компьютерных вирусов по узлам вычислительной сети. Сами «черви» разрушительных действий не производят, но они имеют способность размножаться не внедряясь в другие программу и могут содержать «начинку» компьютерных вирусов.

Также существуют вирусы, которые предназначены для воздействия на конкретный программный продукт. Например, вирус, способный повредить текстовый процессор Microsoft Word или табличный процессор Microsoft Excel, распространяются с документами этих программ.

ГЛАВА 2. Методы борьбы с компьютерными вирусами

2.1. Особенности антивирусной защиты

Большинство пользователей компьютеров понимают важность защиты ПК от антивирусных атак, а также шпионского ПО. Стремительное расширение информационного пространства между пользователями и информационными системами в целом создает благоприятные условия для распространения вирусных программ. На крупнейших предприятиях нашли широкое применение системы эшелонированной защиты от вирусов, небольшие предприятия и индивидуальные предприниматели ограничиваются более упрощенными вариантами.

Производители антивирусных программ систематически выпускают новые продукты, находят инновационные способы защиты и подходы к обеспечению информационной безопасности. Следовательно, перед организациями и отдельными пользователями встает вопрос выбора не только антивирусного ПО, а также и технологий антивирусной защиты информационных систем. Десяток лет назад антивирусные программы обнаруживали не более 80% вирусов и хакерских программ, совершенно не защищали от новых версий вирусов. Сегодня существуют эффективные и разноплановые технологии противодействия вирусам и атакам, и все эти технологии представлены на российском и международном информационных рынках.

До последнего времени основным методом защиты считался сигнатурный метод (другое название - принцип реактивной защиты), он был разработан в самом начале «вирусной истории». Метод состоит в следующем: для выявления и обезвреживания вируса программа-антивирус использует так называемую «сигнатуру», т. е. отпечаток его характерных черт. Для разработчиков антивирусных программ обновление баз сигнатур стало основным способом внедрения дополнений, которые связаны с выявлением новых угроз. Разумеется, разработчики антивирусов стремились сократить сроки выявления новых вирусных программ и формирования таких обновлений. На сегодняшний момент этот процесс значительно отлажен, в высокой степени автоматизирован, что сократило период выхода обновлений до нескольких часов.

Тем не менее, сигнатурный метод не является эффективным против новых вирусов. Основным недостатком является то, что наряду с универсальными вирусами, которые поражают все компьютеры без разбора, существуют также вредоносные программы, написанные «под конкретную организацию». Они могут нанести организации масштабный ущерб и при этом зачастую не попадают в сигнатурные базы. Именно поэтому любой крупный разработчик антивирусных программ обязательно предлагает различные технологии, непосредственно связанные с противодействием вредоносному программному обеспечению еще до его внесения в сигнатурные базы.

К основным методам обеспечения информационной безопасности ПК относятся также методы, которые основаны на безопасности и на проактивных (эвристических) способах защиты. Целью первого подхода является следующее: как можно быстрее предотвратить попытку вируса проникнуть в компьютер и распространиться, при этом широкое применение находят технологии информационной безопасности. У данного подхода есть существенный недостаток: он не ставит целью выявление и обезвреживание неизвестных вирусных программ. С данной задачей справляются лишь технологии проактивной защиты.

Эвристический способ анализирует коды программы и решает, может ли нанести вред данное ПО, что позволяет обнаружить новые угрозы, еще не отраженную в сигнатурной базе. Если угроза детектируется эвристическим способом, нет необходимости ее включения в сигнатурную базу. Соответственно ускоряется работа антивирусной программы, снижаются его требования к ресурсным характеристикам.

Еще один проактивный способ — поведенческий блокиратор. Суть этого метода состоит в анализе поведения программ во время их исполнения и блокировке опасных действий. При этом возникает такой вопрос: «Какие действия считаются вредоносными?» Производители первых блокираторов объясняют это так: если программа пытается сделать что-нибудь подозрительное, следует сделать запрос пользователю; таким образом, ответственность за принимаемые решения несет уже не сама программа-блокиратор. Таким образом, если в системе поведенческого блокиратора нет интеллектуальных подходов, пользователю придется выбирать, разрешать ли какие-либо действия программы на своем ПК или нет. Со времени появления первых поведенческих анализаторов ситуация не менялась, и данный способ так и остался ограниченно применимым на практике, поскольку большинство действий, характерных для вирусных программ, могут выполнять и обычные приложения. Обычно поведенческий блокиратор также относят к способам, основанным на политиках безопасности информационных систем.

В настоящее время оптимальным средством информационной защиты считается сочетание мощного проактивного и стандартного реактивного методов. Например, в программе NOD32 компании ESET, где проактивные способы служат для выявления большинства вирусных программ, одновременно используются эмуляция, алгоритмический анализ, пассивные эвристики и сигнатурные способы[1].

Оценить эффективность проактивной защиты зачастую позволяет ретроспективное тестирование. Данная методика позволяет оценить долю текущей коллекции вирусов, которая обнаруживается версией антивирусного программного обеспечения и баз сигнатур, используемая на момент, когда включенные в коллекцию вирусные базы не были известны. Такой способ ставит в относительно неблагоприятное положение саму антивирусную программу. Проведенные тестирования показывают, что в настоящее время разные продукты способны проактивно выявлять от 15 до 80% неизвестных вирусов, при этом для антивируса NOD32 данный показатель доходит до 90%.

Необходимо учитывать, что такими результатами программа NOD32 во многом обязана специальной технологии ThreatSense, которая представляет собой эвристический метод, который расшифровывает и анализирует выполняемый код. ThreatSense подвергает идентификации поведение вирусных программ и таким образом позволяет вести проактивную борьбу с возникающими вирусными угрозами еще до появления их сигнатур.

2.2. Особенности защиты корпоративной интрасети

Стандартная корпоративная интрасеть насчитывает сотни и тысячи персональных компьютеров, которые играют роль рабочих станций и серверов. Такая сеть обычно подключена к сети Интернет и представляет собой почтовые серверы, серверы систем автоматизации документооборота, например, такие как Microsoft Exchange и Lotus Notes, помимо этого она может содержать нестандартные информационные системы.

Для надежной защиты корпоративной внутренней сети требуется установка антивирусного программного обеспечения на всех рабочих станциях и серверах. При этом на файловых серверах, серверах электронной почты и серверах систем документооборота необходимо использовать специальное серверное антивирусное ПО. Рабочие станции можно защитить обычными программами - антивирусными сканерами и мониторами.

Специалисты в области антивирусного программно обеспечения разработали специальные антивирусные прокси-серверы и брандмауэры, которые сканируют проходящий через них трафик и удаляют из него вредоносные компоненты. Такие антивирусные программы часто применяют для защиты почтовых серверов и серверов систем документооборота.

Защиту файловых серверов необходимо поддерживать, используя антивирусные мониторы, которые имеют способность автоматической проверки всех файлов серверов, к которым идет обращение по внутренней сети. Антивирусные программы, предназначенные для защиты файловых серверов, выпускаются всеми антивирусными компаниями.

Антивирусные мониторы недостаточно эффективны для обнаружения вирусов в почтовых сообщениях. Для достижения данной цели необходимы специальные антивирусные программы, которые способны к фильтрации трафика, - SMTP, POP3 и IMAP - исключающие попадание зараженных сообщений на рабочие станции пользователей ПК[2].

Чтобы защитить почтовые серверы, можно приобретать антивирусные программы, которые предназначены для проверки почтового трафика, или подключения к почтовому серверу обычных антивирусов, которые работают в режиме DOS.

Почтовый сервер MERAK Mail Server допускает подключение внешних антивирусных программ различных типов, которые имеют интерфейс DOS. Некоторые почтовые серверы, такие как EServ, поставляются со встроенным антивирусным пакетом.

Дополнительно можно проверить трафик POP3 и на рабочих станциях пользователей, что позволит сделать, например, антивирусный прокси-сервер SpIDer Mail для протокола POP3, который можно приобрести вместе с антивирусом Doctor Web.

Серверы систем документооборота, например, такие как Microsoft Exchange и Lotus Notes, сохраняют документы в базах данных собственного формата. Поэтому использование обычных файловых сканеров для проверки документов антивирусными программами не дает достаточных результатов.

Существует большое количество антивирусов, которые предназначены для защиты информационных систем. Это Trend Micro ScanMail для Lotus Notes, McAfee GroupScan и McAfee GroupShield, Norton Antivirus для Lotus Notes, антивирус Касперского и многие другие[3].

Данные программы производят сканирование почты и файлов вложений, удаляют в реальном времени всевозможные вредоносные программы, обнаруживают макрокомандные вирусные программы и троянские программы в формах и макросах, в файлах сценариев и в объектах OLE. Антивирусная проверка выполняется в режиме реального времени, а также по требованию пользователя.

Для антивирусной защиты нестандартных информационных систем, которые хранят информацию в своих собственных форматах, необходимо либо встроить антивирусное ядро в информационную систему, либо подключить внешний сканер защиты, работающий в режиме DOS[4].

Если внутренняя корпоративная сеть насчитывает множество компьютеров, то является необходимым централизованное удаленное управление антивирусным программным обеспечением и контроль за их работой. Такие операции, как отслеживание антивирусных обновлений баз данных и загрузочных модулей антивирусов, контроль эффективности обнаружения вирусов на рабочих станциях и серверах и т. п. являются малоэффективными операциями, когда в сети есть значительное количество пользователей или когда сеть состоит из удаленных друг от друга сегментов[5].

Если нет возможности обеспечения своевременного и эффективного выполнения перечисленных выше операций, технология антивирусной защиты внутренней корпоративной сети нарушается, что несомненно приводит к заражению вирусами. Так, пользователи зачастую неверно настраивают автоматическое обновление антивирусных баз данных или выключают свои компьютеры во время выполнения обновлений. Поэтому автоматическое обновление не выполняется до конца и возникает возможная угроза заражения новыми вирусными программами.

В современных антивирусных программах выполняются такие функции удаленного управления и контроля, как:

-

- установка и обновление антивирусных баз данных, а также самих антивирусных программ;

- централизованная дистанционная установка и обслуживание антивирусных программ;

- автоматическое обнаружение новых рабочих станций, которые подключены к внутренней сети, с последующей автоматической установкой антивирусных пакетов;

- планирование заданий для неотложного запуска (например, обновление программы, антивирусных баз данных, сканирование файлов и др.) на всех ПК внутренней сети;

- отображение в реальном времени самого процесса работы антивирусных программ на рабочих станциях и серверах внутренней сети[6].

Перечисленные выше задачи реализуются в сетевых центрах управления ведущих корпоративных антивирусных программ, созданных такими компаниями, как Sophos, Symantec, Network Associates и Лаборатория Касперского.

Сетевые центры управления создают возможность управления антивирусной защитой всей внутренней корпорационной сети с одной рабочей станции системных администраторов. Таким образом, для быстроты установки антивирусных программ в удаленных внутренних сетях, которые подключены к основной сети по медленным каналам связи, в данных внутренних сетях создают собственные локальные дистрибутивные каталоги.

При использовании архитектуры «клиент-сервер» основой сетевого центра управления представляется антивирус-сервер, который устанавливается на одном из серверов внутренней корпоративной сети. С одной стороны с ним взаимодействуют программы-агенты, которые установлены наряду с антивирусными программами на рабочих станциях корпоративной сети, а с другой стороны — управляющая консоль администратора антивирусных защит (рис. 3.1).

Антивирус

Агент

Антивирус

Агент

Антивирус

Антивирусный центр

Антивирус

Агент

Антивирус

Агент

Администратор

Антивирус

Консоль администратора

Агент

Интернет или Интрасеть

Рис. 2.1. Взаимодействие консоли администратора, агентов и антивирусного сервера

Сервер антивирусных баз выполняет управляющие и координирующие функции. На нем хранится общий журнал событий, которые имеют непосредственное отношение к защите антивирусных баз данных и возникающих на компьютерах внутренней корпоративной сети, список и расписание всех выполненных заданий. Антивирусный сервер также отвечает за прием от агентов и передачу администраторам антивирусной защиты сетевых сообщений о возникновении различных событий во внутренней сети, а также выполняет проверку конфигурации корпоративной сети, целью которой является обнаружение новых рабочих станций или рабочих станций с изменением конфигурации антивирусных продуктов и др.

Кроме агентов на каждой рабочей станции и сервере данных внутренней сети устанавливают антивирусную программу, выполняющую сканирование файлов и проверку файлов при их открытии (выполняются функции сканеров и антивирусных мониторов). В результате данные антивирусных средств передаются через агентов антивирусному серверу, который их анализирует и отражает данные в журнале событий.

Интерфейс пользователя управляющей консоли дает возможность просмотра древовидной структуры внутренней сети, при этом можно получить доступ к отдельным ПК различных групп пользователей или доменов.

Архитектура многоуровневых систем с Web-интерфейсом использует Web-сервера в качестве ядер систем. Важнейшей функцией этого ядра является, с одной стороны, организация диалогового интерактивного взаимодействия с пользователями, а с другой стороны, взаимодействие с программными модулями разных систем[7].

Достоинства такого подхода состоят в унификации методов управления разными системами внутренней сети, а также в отсутствии установки на рабочую станцию администратора каких-либо управляющих программных средств или консолей. Администрирование выполняется в данном случае с любого компьютера корпоративной сети, а если внутренняя сеть подключена к сети Интернет, то это возможно выполнять из любой точки земного шара, где есть сеть Интернет и компьютеры с браузером.

Чтобы защитить управляющую информацию при ее передаче по сети Интернет или внутренней сети применение нашли протоколы SSH или другие аналоги[8].

На рис. 3.2 представлена структурная схема информационной системы антивирусной защиты с Web-интерфейсом Trend Virus Control System. Такая система может полностью управлять и контролировать работу внутренней системы антивирусной защиты с одной рабочей станции через браузеры, даже в тех случаях, когда отдельные фрагменты корпоративной сети находятся в различных странах или на различных континентах.

Антивирус

Агент

Антивирус

Агент

Антивирус

Антивирусный сервер

Web-сервер

Антивирус

Агент

Антивирус

Агент

Администратор

Антивирус

Агент

Браузер

Интернет или Интрасеть

Рис. 2.2. Антивирусная система с Web-интерфейсом

Представленная выше схема аналогична схеме, которая показана на рис. 3.1, тем не менее администратор антивирусной защиты управляет ее работой только через браузер, а не через консоль.

Помимо этого на рабочих станциях устанавливают антивирусный пакет (PC-cillin, Server Protect, InterScan VirusWall, ScanMail и т.д.). Антивирусный сервер управляет этой программой через агента.

На компьютере, который выполняет роль антивирусного сервера, устанавливают Web-сервер Microsoft IIS. Специальное Web-приложение, которое работает на этом сервере, управляет антивирусным сервером, а также предоставляет администратору интерфейс пользователя с целью управления антивирусной системой защиты.

Для необходимости обеспечения максимальной независимости от компьютерных платформ серверы Trend VCS Server и клиентское приложение пишут на языке программирования Java и других языках, которые применяются для разработки приложений сети Интернет[9].

Если говорить об извещениях о возникновении различных событий в корпоративной системе антивирусной защиты, то их передают программы-агенты серверам Trend VCS Server и рассылают по электронной почте, по пэйджинговым внутренним сетям, через системы SMS и др[10].

Для эффективности выполнения антивирусными средствами своих функций необходимо строгое соблюдение рекомендаций по их применению, которые описаны в документации. Особого внимания заслуживает необходимость постоянного обновления антивирусных баз данных и программных компонентов антивирусных программ. Современные антивирусные средства имеют возможность загрузки файлов обновлений через сеть Интернет или по внутренней сети, но для этого необходима их соответствующая настройка и обслуживание.

Тем не менее, даже если не применять антивирусные программы, можно предотвратить проникновение вирусов в ПК и уменьшить вред, который они нанесут в случае заражения. Для этого необходимо выполнять такие действия:

-

- настроить блокировку возможных каналов проникновения вирусов: не подключать компьютер к сети Интернет и внутренней сети организации, если это не требуется, отключать устройства внешней памяти, например, дисководы для дисков и USB-разъемы для съемных дисков;

- выполнить настройку параметры BIOS так, чтобы загрузка операционной системы выполнялась только с жесткого диска;

- установить запрет на программное изменение содержимого энергонезависимой памяти BIOS;

- сделать системный загрузочный съемный диск (карту), при этом необходимо записать на него антивирусные и другие системные средства для работы с дисками, а также диски аварийного восстановления MS Windows;

- организовать проверку всех программных средств и файлов документов, записываемых на компьютеры, а также дисков с помощью антивирусов новых версий;

- производить установку программного обеспечения только с лицензионных дисков;

- производить установку на всех дисках защиты от записи и снимать ее только в случае острой необходимости;

- регулярно производить выполнение резервного копирования электронной информации;

- производить установку минимального доступа к каталогам файловых серверов, а также защищать от записи каталоги установочных и программных файлов;

- составить каталог справочной информации для всех пользователей по антивирусной защите, описать в нем правила использования антивирусных программ, правила работы с файлами и электронной почтой, а также описать необходимые действия, которые предпринимают при обнаружении вирусов и вредоносных программ[11].

Часто сотрудники организаций работают не только на рабочих местах, но и дома, обмениваются файлами между домашним ПК и офисной рабочей станцией. В этом случае системный администратор организации не в силах защитить от вредоносных программ все домашние компьютеры работников. Вирусы могут попадать на домашний компьютер из сети Интернет, а при обмене игровыми программами. Часто это происходит, если к домашнему ПК имеют доступ другие члены семьи и дети.

Все файлы, которые работники приносят из дома на рабочее место, необходимо рассматривать как потенциально опасное ПО. В идеале такой обмен нужно полностью запретить, либо сильно ограничивать. Потенциально опасные файлы имеет смысл проверять перед открытием антивирусными средствами.

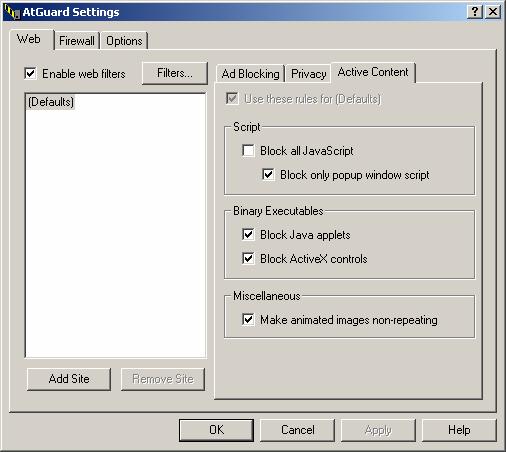

Внутренняя сеть, подключенная к сети Интернет, должна быть защищена от хакерских атак при помощи брандмауэра. Но помимо этого нужно дополнительно защищать рабочие станции и серверы внутренней сети, установив на них персональные брандмауэры, например, такие как AtGuard (рис. 2.3).

Рис. 2.3. Настройка персонального брандмауэра AtGuard

Кроме фильтрации нежелательного трафика, некоторые персональные брандмауэры имеют возможность защиты компьютера от троянских программ Java и элементов управления ActiveX. Такие компоненты обычно встраивают в почтовые сообщения формата HTML и в страницы троянских Web-сайтов.

Персональные брандмауэры, которые находятся в так называемом режиме обучения, имеют возможность оказания помощи в обнаружении трафика от троянов, логических бомб и других нежелательных вредоносных программ. Когда такой компонент пытается установить связь с ПК хакера, брандмауэр отображает на экране сообщение-предупреждение.

Нужно отметить, что в настройках браузера есть возможность отключения использования активных компонентов, таких как Java и элементы управления ActiveX. Тем не менее персональные брандмауэры являются более универсальными, и позволяют блокировать использование таких компонентов такими программами, как, например, почтовые клиенты.

Таким образом, можно подвести соответствующие итоги. Для надежного хранения информации и исключения любых сетевых хакерских атак должны выполняться следующие условия:

- компьютер, на котором хранится важная информация, не должен быть подключенным ни к каким сетям (внутренним и Интернет);

- должны быть зашифрованы не только важные данные, а все содержимое жестких дисков;

- используемая система криптозащиты должна иметь возможность создания ложной операционной системы, доступ к которой предоставляется при вводе пользователем определенного кода;

- экран для ввода кода не должен раскрывать факт использования системы криптозащиты, т. е. он должен быть замаскирован под системное сообщение;

- попытки подбора кодов по словарю должны быть пресечены системой криптозащиты;

- переустановка ОС, подключение жесткого диска к другому ПК, работа в ложной ОС не должны выдавать факта использования системы криптозащиты;

- продолжительность работы в ложной системе должна вызывать частичное уничтожение или разрушение структуры зашифрованной информации;

- работа с криптографической системой должна быть максимально прозрачной для пользователей и не должна требовать от них каких-то специализированных знаний или выполнения каких-либо действий с определенной периодичностью[12].

Заключение

Таким образом, можно сделать вывод о том, что компьютерные вирусы представляют серьезную опасность для современных информационных систем, что представляет собой большую нагрузку на обслуживающий персонал информационных сетей.

Особенностью компьютерных вирусов является возможность полного или частичного уничтожения информационных данных, их повреждения, а также нарушения нормальной работы операционных систем или их уничтожение.

На сегодняшний день существует несколько десятков тысяч вирусов, но единой классификации для них не разработано. Рассмотренные в работе типы вирусов классифицируются по разных признакам.

Для защиты компьютеров и информационных сетей от вирусных атак разрабатываются система антивирусной защиты, которые в зависимости от выполняемых функций делятся на несколько групп.

В данной курсовой работе были рассмотрены разные методы антивирусной защиты, особый акцент сделан на проактивных системах защиты. Автором рассмотрены основные типы способов проактивной защиты, такие как:

- методы ограничения выполнения операций;

- методы поведенческого анализа;

- методы контроля целостности.

В работе были изучены принципы работы способов проактивной защиты, также обозначены достоинства и недостатки каждого способа.

В заключение можно сделать вывод о том, что проактивные способы защиты являются высокоэффективным методом противодействия вредоносному программному обеспечению и могут составить значительную конкуренцию классическим, реактивным способам защиты, а их сочетание может многократно повысить эффективность антивирусных систем.

Таким образом, защита информационных сетей и поддержка сетевой безопасности является приоритетной задачей при осуществлении борьбы с компьютерными вирусами, поскольку именно данные методы являются наиболее приемлемыми и важными при работе специализированного персонала.

Список литературы

- Конституция Российской Федерации (принята всенародным голосованием 12.12.1993) [электронный ресурс] // КонсультантПлюс. ВерсияПроф.

- Гражданский Кодекс РФ. Часть первая: федеральный закон от 30 ноября 1994 г. № 51-ФЗ (в ред. от 08.12.2011 N 422-ФЗ) [электронный ресурс] // КонсультантПлюс. ВерсияПроф.

- Уголовный кодекс Российской Федерации: офиц. текст. М.: Гросс-Медиа, 2016. - 176 с.

- Андреев В.А. Построение эффективной системы информационной безопасности // Финансовая газета, 2015, N 16.

- Антивирусы: П. П. Алексеев, А. П. Корш, Р. Г. Прокди — СПб.: Наука и техника, 2015. - 80 с.

- Атака из Internet / И. Д. Медведовский, П. В. Семьянов, Д.Г. Леонов, А.В. Лукацкий – M.: Солон-Р, 2016. - 368 с.

- Борц А., Разумовский Н.Т., Прокди Р.Г. Бесплатные антивирусы. - М.: Наука и техника, 2015.

- Гошко С.В. Технологии борьбы с компьютерными вирусами. — М.: Солон-Пресс, 2015. - 352 с.

- Загинайлов Ю.Н. Теория информационной безопасности и методология защиты информации: Курс лекций. - Барнаул: Изд-во АлтГТУ, 2015. – 104 с.

- Информационная безопасность открытых систем. В 2 томах. Том 1. Угрозы, уязвимости, атаки и подходы к защите: С. В. Запечников, Н. Г. Милославская, А. И. Толстой, Д. В. Ушаков. — М.: Горячая Линия - Телеком, 2016. - 536 с.

- История информатики и философия информационной реальности: учеб. пособие для вузов / под ред. Р. М. Юсупова, В. П. Котенко. М. : Акад. Проект, 2017. - 430 с.

- Леонов В. Как защитить компьютер (+ CD-ROM). — М.: Эксмо, 2015. - 240 с.

- Мельников П.П. Компьютерные технологии. — СПб.: КноРус, 2016. - 224 с.

- Методы и средства защиты информации. Том 2. Информационная безопасность: С. В. Ленков, Д. А. Перегудов, В. А. Хорошко. — М.: Арий, 2016. - 344 с.

- Михайлов А.В. Компьютерные вирусы и борьба с ними. – М.: Диалог-МИФИ, 2016. - 104 с.

- Николаева О. Эпидемия XXI века. Телевидение, Интернет и компьютерные игры. — М.: Феникс, 2016. - 256 с.

- Организационно-правовое обеспечение информационной безопасности : учеб. пособие для студентов высш. учеб. заведений / под ред. А. А. Стрельцова. М.: Академия, 2016. - 249 с.

- Право и информационная безопасность: А. П. Фисун, А. Н. Касилов, Ю. А. Глоба, В. И. Савин, Ю. А. Беле. — М.: Приор-издат, 2016. - 272 с.

- Ташков П. Защита компьютера на 100 %. Сбои, ошибки и вирусы. – СПб.: Питер, 2015. - 288 с.

- Файтс Ф., Джонстон П., Кратц М. Компьютерный вирус: проблемы и прогноз, М.: Мир, 2017.

-

Мельников П.П. Компьютерные технологии в экономике. — СПб.: КноРус, 2009. - 224 с. ↑

-

Леонов В. Как защитить компьютер (+ CD-ROM). — М.: Эксмо, 2015. - 240 с. ↑

-

Методы и средства защиты информации. Том 2. Информационная безопасность: С. В. Ленков, Д. А. Перегудов, В. А. Хорошко. — М.: Арий, 2016. - 344 с. ↑

-

Атака из Internet / И. Д. Медведовский, П. В. Семьянов, Д.Г. Леонов, А.В. Лукацкий – M.: Солон-Р, 2016. - 368 с. ↑

-

Организационно-правовое обеспечение информационной безопасности : учеб. пособие для студентов высш. учеб. заведений / под ред. А. А. Стрельцова. М. : Академия, 2016. - 249 с. ↑

-

Информационная безопасность открытых систем. В 2 томах. Том 1. Угрозы, уязвимости, атаки и подходы к защите: С. В. Запечников, Н. Г. Милославская, А. И. Толстой, Д. В. Ушаков. — М.: Горячая Линия - Телеком, 2008. - 536 с. ↑

-

Загинайлов Ю.Н. Теория информационной безопасности и методология защиты информации: Курс лекций. - Барнаул: Изд-во АлтГТУ, 2015. – 104 с. ↑

-

Гошко С.В. Технологии борьбы с компьютерными вирусами. — М.: Солон-Пресс, 2016. - 352 с. ↑

-

Борц А., Разумовский Н.Т., Прокди Р.Г. Бесплатные антивирусы. - М.: Наука и техника, 2016. ↑

-

Андреев В.А. Построение эффективной системы информационной безопасности // Финансовая газета, 2015, N 16. ↑

-

Антивирусы: П. П. Алексеев, А. П. Корш, Р. Г. Прокди — СПб.: Наука и техника, 2015. - 80 с. ↑

-

Право и информационная безопасность: А. П. Фисун, А. Н. Касилов, Ю. А. Глоба, В. И. Савин, Ю. А. Беле. — М.: Приор-издат, 2016. - 272 с. ↑

- Проектирование реализации операций бизнес-процесса «Управление документооборотом» (Характеристика нормативно-справочной, входной и оперативной информации)

- Правовое регулирование рекламной деятельности (Нормы о рекламе в системе права)

- Мотивации персонала и проектирование систем стимулирования труда (Эффективные методики оценки лояльности персонала. Повышение лояльности персонала)

- Методы психофизиологического исследования: возможности и ограничения в практике управления персоналом (Исследование психофизиологических характеристик работников ООО «Мэйджор Лизинг»)

- Понятие предпринимательского договора (Сущность и содержание предпринимательских договоров)

- Виды договоров (По характеру распределения прав и обязанностей сторон)

- Воспитание сенсорной культуры в раннем и младшем дошкольном возрасте (Понятие сенсорного воспитания)

- Адаптация ребенка к школе (Анализ результатов экспериментального исследования уровня адаптации у первоклассников)

- Налоговый учет по налогу на добавленную стоимость (Налог на добавленную стоимость: понятие, сущность и учет)

- Налоги с физических лиц и их экономическое значение (Поступления НДФЛ в бюджет)

- Понятие, признаки и правовое регулирование несостоятельности (банкротства) (Теоретические основы определения понятия, признаков и правового регулирования несостоятельности (банкротства))

- Правовой режим бесхозяйной вещи (Общая характеристика бесхозяйных вещей)