Информационная безопасность

Содержание:

ВВЕДЕНИЕ

С течением времени, когда предприятие выходит на новый уровень своего развития, оно сталкивается с такой необходимостью, как ведение электронного документооборота.

Электронный документооборот включает в себя следующие типы документов:

- абсолютно конфиденциальные электронные документы, содержащие в себе коммерческую тайну предприятия, и разглашение которой опасно для жизнедеятельности и дальнейшего существования предприятия.

- конфиденциальные электронные документы, которые содержат информацию, но ее разглашение не будет иметь столь критических последствий для предприятия.

- открытые электронные документы, которые представляют собой общедоступную информацию.

Однако развитие электронного документооборота порождает также массу проблем, которые связаны с сохранением данных электронных документов. В первую очередь, это проблема обеспечения подлинности документов, которые передаются посредством электронных средств, в том числе и Интернета. Далее немаловажной проблемой при осуществлении электронного документооборота является защита его от несанкционированного прочтения, а также от изменения и модификации, как преднамеренного, так и случайного.

Защита электронного документооборота должна осуществляться на каждом предприятии, которое практикует такой способ передачи документов и данных. Особенно остро данная проблема стоит в финансовых учреждениях, банках, фондах социального и медицинского страхования, различных фондах, куда вовлечены личные данные многих людей, а также конфиденциальная информация, связанная с финансовыми потоками данных граждан.

Вышесказанное и определяет актуальность выбранной темы курсовой работы для исследования «Методика защиты информации в системах электронного документооборота».

Цель исследования состоит в анализе методов, которые помогут защитить электронный документооборот и обеспечить ему информационную безопасность.

Для достижения данной цели необходимо решение следующих задач:

1) Рассмотреть виды угроз для электронного документооборота.

2) Рассмотреть способы обмена электронными документами.

3) Проанализировать шифрование информации в системе ее защиты.

4) Рассмотреть обеспечение подлинности документов при помощи электронно-цифровой подписи.

Объектом исследования является электронный документооборот. Предметом исследования являются, проблемы защиты электронного документооборота от несанкционированного использования.

Работа состоит из введения, двух глав («Основы информационной безопасности в защите электронного документооборота», «Анализ методов защиты электронного документооборота»), заключения и библиографии.

ГЛАВА 1. Основы информационной безопасности в защите электронного документооборота

Виды угроз для электронного документооборота

При реализации электронного документооборота могут возникнуть различные угрозы со стороны пользователей глобальной вычислительной системы. Все угрозы можно условно разделить на два вида угроз:

- возникающие угрозы для конфиденциальной информации, которая передается посредством электронного документооборота.

- угрозы целостности информации, которая передается посредством электронного документооборота.

- угрозы подлинности информации, которая передается в рамках электронного документооборота.

- угрозы работоспособности системы, в котором создается и хранится информация, участвующая в электронном документообороте.

Виды угроз электронному документообороту представим в виде блок – схемы.

Рисунок 1. Виды угроз электронному документообороту

Угрозы для системы электронного документооборота достаточно стандартны и могут быть классифицированы следующим образом[1].

Угроза целостности — повреждение и уничтожение информации, искажение информации — как не намеренное в случае ошибок и сбоев, так и злоумышленное.

Угроза конфиденциальности - это любое нарушение конфиденциальности, в том числе кража, перехват информации, изменения маршрутов следования.

Угроза работоспособности системы — всевозможные угрозы, реализация которых приведет к нарушению или прекращению работы системы; сюда входят как умышленные атаки, так и ошибки пользователей, а также сбои в оборудовании и программном обеспечении.

Любая система электронного документооборота должна решать задачу обеспечения информационной безопасности. С одной стороны, в процессе того, как упорядочивается и консолидируется информация, одновременно растет риск угроз конфиденциальности, целостности и подлинности информации. Но, если рассматривать данную проблему под другим углом, то усиливается система защиты информации, так как документооборот становится более упорядоченным и систематизированным.

Источников угроз в нашем небезопасном мире не мало: это и ошибки системных администраторов, и техника, которая имеет свойство ломаться в самый не подходящий момент, и форс-мажорные обстоятельства, которые редко, но все, же происходят[2]. Можно выделить несколько основных групп: легальные пользователи системы, административный ИТ-персонал, внешние злоумышленники[3].

Спектр возможных злодеяний легальных пользователей достаточно широк — от скрепок в аппаратных частях системы до умышленной кражи информации с корыстной целью[4]. Возможна реализация угроз в разных классах: угрозы конфиденциальности, угрозы целостности. Пользователь системы — это потенциальный злоумышленник, он может сознательно или не сознательно нарушить конфиденциальность информации.

Особое внимание следует уделить такой группе пользователей, как персонал и информационной безопасности и информационных технологий. Данный вид персонала имеет практически неограниченный доступ к электронным хранилищам данных любой степени конфиденциальности. Более того, данные сотрудники имеют неограниченные полномочия в части использования данной информации. Любое предательство со стороны данной категории сотрудников может нанести предприятию смертельный удар. Поэтому к выводу данной категории персонала необходимо отнестись с большим вниманием и осторожностью.

Преступления, которые совершаются данной группой сотрудников, имеют печальные последствия для любого предприятия. Не так важен мотив этих преступлений, был ли это корыстный умысел или ошибка, от которой никто не застрахован, результат один — информация либо потерялась, либо получила огласку. Согласно многочисленным исследованиям, от 70 до 80% потерь от преступлений приходятся на атаки изнутри[5]. Набор внешних злоумышленников сугубо индивидуален. Это могут быть и конкуренты, и партнеры, и даже клиенты[6].

Угрозы возникают не сами по себе, а из определенных источников. Все источники угроз можно выделить и объединить в три большие группы.

1) Неконтролируемый источник, который обусловлен угрозами внутри компьютерной системы. Например, это может произойти в результате перехвата информации в тот момент, когда информация в процессе электронного документооборота передается по каналам передачи данных.

2) Источник контролируемой зоны компьютерной системы. Например, это может произойти в результате хищения носителей информации.

3) Источник угроз в самой компьютерной системе. Например, некорректное использование ресурсов.

Угрозы способны по-разному воздействовать на компьютерную систему. Это могут быть пассивные воздействия, реализация которых не влечет за собой изменение структуры данных (например, копирование) [7]. Активные угрозы — это такие, которые, наоборот, меняют структуру и содержание компьютерной системы (внедрение специальных программ).

В соответствии с разделением угроз по этапам доступа пользователей или программ к ресурсам системы существуют такие опасности, которые проявляются на этапе доступа к компьютеру и обнаружимые после разрешения доступа (несанкционированное использование ресурсов).

Классификация по месту расположения в системе подразумевает деление на три группы: угрозы доступа к информации, находящейся на внешних запоминающих устройствах, в оперативной памяти и к той, что циркулирует в линиях связи[8].

Угрозы защите информации могут возникнуть тогда, когда используется стандартизированный канал доступа к требуемой информации посредством использования незаконно полученных паролей. Также угроза возникает тогда, когда незаконным образом используются терминалы пользователей банковских учреждений. Более того, существуют такие «мастера», которые могут «обойти» данные средства защиты информации, и также похитить ее.

Однако, к сожалению, угрозы не всегда преднамеренные. Ошибка может возникнуть и непреднамеренным образом. Однако бороться с данными ошибками достаточно легче, чем с умышленными угрозами информационной безопасности.

Аварии и стихийные бедствия представляют особую опасность для компьютерных систем, так как они влекут за собой наиболее негативные последствия[9]. Вследствие физического разрушения систем информация становится недоступной, либо утрачивается[10]. Кроме того, невозможно полностью избежать или предупредить сбои и отказы в сложных системах, в результате которых, как правило, хранящаяся на них информация искажается или уничтожается, нарушается алгоритм работы технических устройств.

Ошибки, которые возникают в процессах разработки и формирования компьютерной системы, могут объединять в себе неправильные алгоритмы работы системы. А это влечет к формированию неверного программного обеспечения. Последствия такой ошибки сравнимы с последствиями от сбоя в работе компьютерной системы. Более того, данными ошибками и сбоями в компьютерной системе могут воспользоваться злоумышленники.

Ошибки пользователей приводят к ослаблению информационной безопасности в 65 % случаев. Некомпетентное, небрежное или невнимательное выполнение функциональных обязанностей сотрудниками на предприятиях приводит к уничтожению, нарушению целостности и конфиденциальности информации[11].

Выделяют также преднамеренные угрозы, которые связаны с целенаправленными действиями нарушителя[12]. Изучение этого класса затруднено, так как он имеет очень динамичный характер и постоянно пополняется новыми видами угроз.

Для проникновения в компьютерную систему с целью дальнейшего хищения или уничтожения информации используются такие методы и средства шпионажа, как прослушивание, хищение программ, атрибутов защиты, документов и носителей информации, визуальное наблюдение и другие.

Несанкционированный доступ к информации обычно осуществляется при помощи стандартных аппаратных и компьютерных средств. В результате нарушаются правила и алгоритм работы компьютерной системы, в результате чего злоумышленник беспрепятственно получает всю интересующую его информацию. Одним из самых часто применяемых способов похитить конфиденциальную информацию – это перехват паролей, который осуществляется посредством использования специальных вредоносных программ.

К специальным вредоносным программам относят:

– «компьютерные вирусы» — это небольшие программы, способные самостоятельно распространятся после внедрения в компьютер путем создания своих копий. При определенных условиях вирусы оказывают негативное воздействие на систему[13];

– «черви» – утилиты, которые активируются при каждой загрузке компьютера. Они обладают способностью перемещаться в пределах системы или сети и размножаться аналогично вирусам. Лавинообразное размножение программ приводит к перегрузке каналов связи, памяти, а затем к блокировке работы[14];

– «троянские кони» — такие программы «скрываются» под видом полезного приложения, а, на самом деле, наносят вред компьютеру: разрушают программное обеспечение, копируют и пересылают злоумышленнику файлы с конфиденциальной информацией и т.д. [15]

Таким образом, в заключении раздела можно прийти к следующим выводам:

- были рассмотрены основные виды угроз конфиденциальной информации. Все угрозы можно условно разделить на два вида угроз:

- возникающие угрозы для конфиденциальной информации, которая передается посредством электронного документооборота.

- угрозы целостности информации, которая передается посредством электронного документооборота.

- угрозы подлинности информации, которая передается в рамках электронного документооборота.

- угрозы работоспособности системы, в котором создается и хранится информация, участвующая в электронном документообороте.

Способы обмена электронными документами

Обмен электронной информации можно будет осуществить двумя различными способами[16].

Обмен напрямую – при наличии официально зарегистрированной электронной подписи пересылка информации происходит с помощью обычной электронной почты; при отсутствии заверенной ЭЦП следует заключить предварительное соглашение с партнером с полным описанием условий и порядка обмена[17];

Обмен через оператора – при передаче особо важных документов пользуются услугами операторов, имеющих наилучшие технические и правовые возможности для обеспечения конфиденциальности обмена; наличие предварительно зарегистрированной электронной подписи в этом случае обязательно[18].

Рисунок 2. Способы обмена информацией

Те предприятия или физические лица, которые используют оператора, обеспечивают больший уровень доверия и безопасности к электронному документу. Согласно приказу МИНФИНА № А 50 документооборот счет- фактурами происходит только посредством электронного документооборота[19].

Для того, чтобы подключиться к платной услуге компании, предоставляющей этот сервис, необходимо приобрести идентификатор участника обмена электронными документами. Данные о каждом лице, которое участвовало в системе электронного документооборота, вносятся в специальную базу налоговой инспекции. Более того, если предприятие не подключено к данной услуге, то не имеет права предоставлять электронную отчетность в налоговую инспекцию без подтверждения данных электронных документов бумажными документами.

Однако данная система электронного документооборота имеет свои проблемы и недоработки.

Несмотря на актуальность и значимость ведения делопроизводства и отчетности с помощью IT-технологий, многие их механизмы еще не отлажены. На данный момент принята лишь часть важнейших ключевых законов и официальной терминологии в области электронного документооборота[20].

Недостаточно полно определены и правоотношения между субъектами электронного документооборота. По настоящее время эти пробелы пока восполняют локальные нормативные акты, и на территории РФ их уже действует свыше 200.

Проблем еще существует большое множество. К примеру, определить подлинность бумажного документа на сегодняшний день не составляет большого труда. Существует также понятие подлинника и копии бумажного документа. А вот с электронными документами понятие подлинника пока не закреплено в юридическом смысле.

Юридические сложности возникают и при преобразовании форматов документа для записи в разных программах и т.д. и т.п. [21]

Не только Россия, но и весь мир находится лишь в самой начальной стадии перехода на электронные сервисы. [22]

Однако практика показывает, что данный метод является не только весьма эффективным и действенным, но и вполне надежным способом хранения и передачи информации, за которым, очевидно, огромное будущее.

Таким образом, в завершении раздела можно сделать следующие выводы:

- были рассмотрены способы обмена электронными документами.

- существуют два типа передачи информации: напрямую или через оператора. Те предприятия или физические лица, которые используют оператора, обеспечивают больший уровень доверия и безопасности к электронному документу. Согласно приказу МИНФИНА № А 50 документооборот счет - фактурами происходит только посредством электронного документооборота. Более того, если предприятие не подключено к данной услуге, то не имеет права предоставлять электронную отчетность в налоговую инспекцию без подтверждения данных электронных документов бумажными документами.

- однако у обмена информации существуют некоторые проблемы. Например, определить подлинность бумажного документа на сегодняшний день не составляет большого труда. Существует также понятие подлинника и копии бумажного документа. А вот с электронными документами понятие подлинника пока не закреплено в юридическом смысле.

Выводы по главе 1.

В первой главе данной курсовой работы были рассмотрены основы информационной безопасности в защите электронного документооборота.

- были рассмотрены основные виды угроз конфиденциальной информации. Все угрозы можно условно разделить на два вида угроз:

- возникающие угрозы для конфиденциальной информации, которая передается посредством электронного документооборота.

- угрозы целостности информации, которая передается посредством электронного документооборота.

- угрозы подлинности информации, которая передается в рамках электронного документооборота.

- угрозы работоспособности системы, в котором создается и хранится информация, участвующая в электронном документообороте.

- были рассмотрены способы обмена электронными документами.

- существуют два типа передачи информации: напрямую или через оператора. Те предприятия или физические лица, которые используют оператора, обеспечивают больший уровень доверия и безопасности к электронному документу. Согласно приказу МИНФИНА № А 50 документооборот счет - фактурами происходит только посредством электронного документооборота. Более того, если предприятие не подключено к данной услуге, то не имеет права предоставлять электронную отчетность в налоговую инспекцию без подтверждения данных электронных документов бумажными документами.

- однако у обмена информации существуют некоторые проблемы. Например, определить подлинность бумажного документа на сегодняшний день не составляет большого труда. Существует также понятие подлинника и копии бумажного документа. А вот с электронными документами понятие подлинника пока не закреплено в юридическом смысле.

ГЛАВА 2. Анализ методов защиты электронного документооборота

2.1 Шифрование информации в системе ее защиты

Наиболее надежным средством обеспечения конфиденциальности информации является шифрование[23].

Шифрование - это процесс преобразования открытых данных в закрытые по определенному криптографическому алгоритму с использованием секретного ключевого элемента – ключа шифрования.

Особое значение следует уделить симметричному шифрованию. Термин симметричного шифрования информации означает следующее: для того, чтобы определенным образом зашифровать, а затем аналогичным образом расшифровать информацию, используется одна и та же система криптографического преобразования.

Секретный элемент криптографического преобразования – ключ шифрования – может храниться, например, в файле на дискете, или на каком-либо другом ключевом носителе[24]. Необходимо, чтобы все пользователи, предполагающие обмениваться зашифрованными документами, получили определенный набор ключей шифрования, что позволило бы получателям расшифровывать документы, предварительно зашифрованные отправителями.

Простейший случай – все абоненты компьютерной сети организации получают один и тот же секретный ключ шифрования[25]. Как и все простое, такая схема имеет ряд недостатков:

Следует отметить, что все пользователи сети обладают одним и тем же ключом шифрования. Поэтому те электронные документы, которые зашифрованы данным ключом шифрования, могут быть расшифрованы любым пользователем сети. Ведь невозможно отправить некий электронный документ определенному пользователю сети лично.

При компрометации ключа шифрования (утере, хищении и т. д.) под угрозой нарушения конфиденциальности окажется весь документооборот, ключи шифрования придется срочно менять[26]. Если же, например, факт компрометации ключа шифрования обнаружен не сразу, останется только догадываться, сколько документов (и какой важности) успел прочитать злоумышленник[27].

Такие ключи необходимо передавать «из рук в руки», т. е., невозможно, например, переслать по электронной почте, что неудобно.

Первые два недостатка устраняются, например, при использовании ключевой системы типа «полная матрица».

Такая «полная матрица» содержит матрицу ключей для связи «каждый с каждым» (ключи парной связи), т. е., матрица содержит ключи для связи абонентов попарно. Это означает, что каждый из ключей матрицы доступен только двум из абонентов сети. Каждый пользователь сети получает в пользование «сетевой набор» - то есть строки ключей из матрицы, которые предназначены для обеспечения ему связей с остальными пользователями сети. Поэтому, можно сделать вывод о том, что можно зашифровать электронный документ таким образом, чтобы шифр смогли прочитать только отправитель и получатель электронного документа. Это обеспечивает высокую степень защиты не только конфиденциальности, но и целостности и подлинности информации, которая передается посредством электронных каналов передачи.

При утере какого-либо ключа стоит бояться лишь за те документы, которые посылались владельцами конкретного ключа друг другу. Соответственно, новый ключ взамен скомпрометированного необходимо заменить только у двух абонентов, а не у всех[28].

Однако остановимся на некоторых недостатках:

-При необходимости послать один и тот же документ нескольким абонентам в зашифрованном виде, его следует зашифровывать несколько раз (по числу адресатов), а потом еще и не перепутать, кому какой из зашифрованных файлов отсылать[29].

-Остается необходимость передачи ключей «из рук в руки» [30].

-Схема шифрования документов, позволяющая создавать один зашифрованный файл для передачи нескольким абонентам с использованием ключей парной связи, рассмотрена ниже[31].

Проблема передачи ключей решается путем применения схемы открытого распределения ключей. Это означает, что с помощью определенного алгоритма ключ шифрования «делится» на секретную и открытую части. Секретная часть, называемая «секретным ключом», хранится у его владельца, а открытая часть («открытый ключ») передается всем остальным абонентам сети.

Следует отметить, что каждый абонент в своем распоряжении имеет секретный ключ, а также множество открытых ключей для других пользователей. На основании этого, он определяет типы документов, которые можно отправить в открытом доступе, а также секретным образом при помощи секретных ключей зашифровки – расшифровки данных.

С помощью своего секретного ключа и открытого ключа абонента-адресата абонент-отправитель вычисляет ключ парной связи, с помощью которого зашифровывает документы, предназначенные данному получателю. Получатель же, с помощью своего секретного ключа и имеющегося у него открытого ключа отправителя, вычисляет тот же ключ парной связи, с помощью которого может эти документы расшифровать.

Рисунок 3. Виды ключей для шифрования

Таким образом, путем использования схемы с открытым распределением ключей достигаются те же положительные моменты, что и при использовании схемы «полная матрица», но также и нейтрализуется недостаток – проблема распределения ключей[32].

Открытые ключи можно распределять свободно по открытым каналам связи, поскольку, даже имея полный набор открытых ключей всех абонентов сети, злоумышленник не сможет расшифровать конфиденциальный документ, поскольку он предназначен конкретному адресату.

Следует отметить, что зашифрованный документ могут расшифровать только отправитель и получатель данного секретного электронного документа. Остальные пользователи не могут расшифровать данный документ, следовательно похитить его, так как не обладают достаточным набором исходных данных для того, чтобы вычислить ключи парной связи.

Ключ парной связи может вычисляться, например, с помощью алгоритма Диффи-Хеллмана[33]. Данный алгоритм (а также множество других) подробно описан в вышедшей в 1999 году в издательстве «Радио и Связь» книге Ю.В.Романца, П.А.Тимофеева и В.Ф.Шаньгина «Защита информации в компьютерных системах и сетях». Тем, кому наиболее интересна тема предлагаемой статьи, особенно рекомендую прочитать данную книгу[34].

Еще одно существенное достоинство открытого распределения ключей состоит в том, что одни и те же ключи могут быть использованы и для шифрования документов, и для электронной подписи. При использовании других ключевых схем это недостижимо[35].

В заключение раздела можно отметить следующее:

- было рассмотрено шифрование, как способ и метод защиты электронного документооборота и обеспечить информационную безопасность электронных документов.

- шифрование - это процесс преобразования открытых данных в закрытые по определенному криптографическому алгоритму с использованием секретного ключевого элемента – ключа шифрования.

- все пользователи сети обладают одним и тем же ключом шифрования. Поэтому те электронные документы, которые зашифрованы данным ключом шифрования, могут быть расшифрованы любым пользователем сети. Ведь невозможно отправить некий электронный документ определенному пользователю сети лично.

- каждый абонент в своем распоряжении имеет секретный ключ, а также множество открытых ключей для других пользователей. На основании этого, он определяет типы документов, которые можно отправить в открытом доступе, а также секретным образом при помощи секретных ключей зашифровки – расшифровки данных.

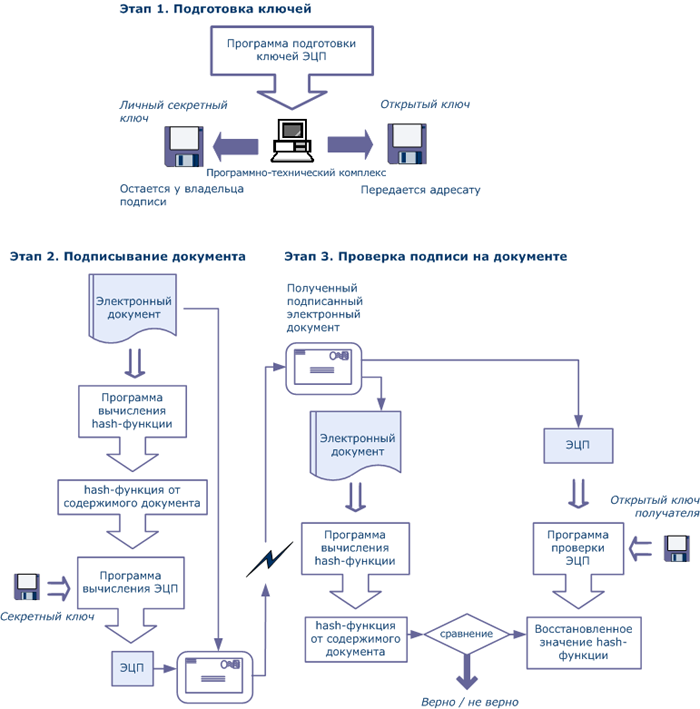

2.2 Обеспечение подлинности документов при помощи электронно-цифровой подписи

Сегодня основным и практически единственным предлагаемым на рынке решением для обеспечения подлинности документа является электронно-цифровая подпись.

Работа электронно-цифровой подписи основана на принципе применения технологии шифрования с ассиметричным ключом. То есть, можно отметить, что ключ расшифровки и шифрования различаются между собой.

Если пользователь имеет закрытый ключ, то он имеет возможность зашифровать информацию. Если пользователь имеет открытый ключ, то он имеет возможность расшифровать данную информацию. Но с помощью открытого ключа пользователь уже не сможет зашифровать данную информацию обратно.

На основании этого, можно прийти к выводу о том, что владелец электронно-цифровой подписи владеет закрытым ключом и предпринимать все меры для того, чтобы не допустить попадания данного закрытого ключа к третьим лицам. А вот открытый ключ могут иметь все, кто должен проверить подлинность данного документа. Речь идет о налоговых органах, когда к ним поступают налоговые отчеты, заверенные электронно-цифровой подписью руководителя предприятия, которое зашифровал данные налоговые отчеты закрытым ключом.

Для наглядности электронно-цифровую подпись можно представить как данные, полученные в результате специального криптографического преобразования текста электронного документа. Оно осуществляется с помощью так называемого «закрытого ключа» — уникальной последовательности символов, известной только отправителю электронного документа. Эти «данные» передаются вместе с текстом электронного документа его получателю, который может проверить электронно-цифровую подпись, используя так называемый «открытый ключ» отправителя — также уникальную, но общедоступную последовательность символов, однозначно связанную с «закрытым ключом» отправителя[36]. Успешная проверка электронно-цифровой подписи показывает, что электронный документ подписан именно тем, от кого он исходит, и что он не был модифицирован после наложения электронно-цифровой подписи.

Таким образом, можно прийти к следующему выводу: подписать конфиденциальный документ электронно-цифровой подписью может только лицо, которое обладает закрытым ключом. А вот проверить конфиденциальный документ на подлинность (например, налоговая декларация) может лицо, которое обладает открытым ключом, который соответствует закрытому ключу отправителя данного электронного документа. То есть, устанавливается парная связь между данными видами ключей, позволяющие зашифровать и расшифровать документы.

Рисунок 4. Виды ключей для электронно-цифровой подписи

Подтверждение принадлежности «открытых ключей» конкретным лицам осуществляет удостоверяющий центр - специальная организация или сторона, которой доверяют все участники информационного обмена. Обращение в удостоверяющие центры позволяет каждому участнику убедиться, что имеющиеся у него копии «открытых ключей», принадлежащих другим участникам (для проверки их электронно-цифровой подписи), действительно принадлежат этим участникам.

Большинство производителей СЭД уже имеют встроенные в свои системы, собственноручно разработанные или партнерские средства для использования ЭЦП, как, например, в системах Directum или «Евфрат-Документооборот». Такой тесной интеграции с электронно-цифровой подписи немало способствовал и выход федерального закона о электронно-цифровой подписи (№1–ФЗ от 10.01.2002г.), в котором электронная цифровая подпись была признана имеющий юридическую силу наряду с собственноручной подписью[37].

Стоить заметить, что согласно законам РФ, свою систему электронной цифровой подписью может разрабатывать только компания, имеющая на это соответствующую лицензию от ФАПСИ (ныне от ФСБ). Равно как и компания, использующая в своих разработках электронно-цифровой подписи, должна иметь лицензию от органов государственной власти.

Протоколирование действий пользователей — немаловажный пункт в защите электронного документооборота. Его правильная реализация в системе позволит отследить все неправомерные действия и найти виновника, а при оперативном вмешательстве даже пресечь попытку неправомерных или наносящих вред действий. Такая возможность обязательно должна присутствовать в самой системе электронного документооборота. Кроме того, дополнительно можно воспользоваться решениями сторонних разработчиков и партнеров, чьи продукты интегрированы с системой электронного документооборота. Говоря о партнерских решениях, прежде всего речь идет о СУБД и хранилищах данных, любой подобный продукт крупных разработчиков, таких как Microsoft или Oracle, наделен этими средствами. Также не стоит забывать о возможностях операционных систем по протоколированию действий пользователей и решениях сторонних разработчиков в этой области[38].

В заключении раздела можно прийти к следующим выводам:

- была рассмотрена электронно-цифровая подпись, как метод и средство защиты конфиденциальной информации от злоумышленников, пытающихся данную информацию похитить и использовать в своих незаконных целях.

- работа электронно-цифровой подписи основана на принципе применения технологии шифрования с ассиметричным ключом. То есть, можно отметить, что ключ расшифровки и шифрования различаются между собой.

- если пользователь имеет закрытый ключ, то он имеет возможность зашифровать информацию. Если пользователь имеет открытый ключ, то он имеет возможность расшифровать данную информацию. Но с помощью открытого ключа пользователь уже не сможет зашифровать данную информацию обратно.

Выводы по главе 2.

Во второй главе был проведен анализ методов защиты электронного документооборота.

- было рассмотрено шифрование, как способ и метод защиты электронного документооборота и обеспечить информационную безопасность электронных документов.

- шифрование - это процесс преобразования открытых данных в закрытые по определенному криптографическому алгоритму с использованием секретного ключевого элемента – ключа шифрования.

- все пользователи сети обладают одним и тем же ключом шифрования. Поэтому те электронные документы, которые зашифрованы данным ключом шифрования, могут быть расшифрованы любым пользователем сети. Ведь невозможно отправить некий электронный документ определенному пользователю сети лично.

- каждый абонент в своем распоряжении имеет секретный ключ, а также множество открытых ключей для других пользователей. На основании этого, он определяет типы документов, которые можно отправить в открытом доступе, а также секретным образом при помощи секретных ключей зашифровки – расшифровки данных.

- была рассмотрена электронно-цифровая подпись, как метод и средство защиты конфиденциальной информации от злоумышленников, пытающихся данную информацию похитить и использовать в своих незаконных целях.

- работа электронно-цифровой подписи основана на принципе применения технологии шифрования с ассиметричным ключом. То есть, можно отметить, что ключ расшифровки и шифрования различаются между собой.

- если пользователь имеет закрытый ключ, то он имеет возможность зашифровать информацию. Если пользователь имеет открытый ключ, то он имеет возможность расшифровать данную информацию. Но с помощью открытого ключа пользователь уже не сможет зашифровать данную информацию обратно.

ЗАКЛЮЧЕНИЕ

В заключении данной курсовой работы следует отметить следующие выводы:

В первой главе данной курсовой работы были рассмотрены основы информационной безопасности в защите электронного документооборота.

- были рассмотрены основные виды угроз конфиденциальной информации. Все угрозы можно условно разделить на два вида угроз:

- возникающие угрозы для конфиденциальной информации, которая передается посредством электронного документооборота.

- угрозы целостности информации, которая передается посредством электронного документооборота.

- угрозы подлинности информации, которая передается в рамках электронного документооборота.

- угрозы работоспособности системы, в котором создается и хранится информация, участвующая в электронном документообороте.

- были рассмотрены способы обмена электронными документами.

- существуют два типа передачи информации: напрямую или через оператора. Те предприятия или физические лица, которые используют оператора, обеспечивают больший уровень доверия и безопасности к электронному документу. Согласно приказу МИНФИНА № А 50 документооборот счет - фактурами происходит только посредством электронного документооборота. Более того, если предприятие не подключено к данной услуге, то не имеет права предоставлять электронную отчетность в налоговую инспекцию без подтверждения данных электронных документов бумажными документами.

- однако у обмена информации существуют некоторые проблемы. Например, определить подлинность бумажного документа на сегодняшний день не составляет большого труда. Существует также понятие подлинника и копии бумажного документа. А вот с электронными документами понятие подлинника пока не закреплено в юридическом смысле.

Во второй главе был проведен анализ методов защиты электронного документооборота.

- было рассмотрено шифрование, как способ и метод защиты электронного документооборота и обеспечить информационную безопасность электронных документов.

- шифрование - это процесс преобразования открытых данных в закрытые по определенному криптографическому алгоритму с использованием секретного ключевого элемента – ключа шифрования.

- все пользователи сети обладают одним и тем же ключом шифрования. Поэтому те электронные документы, которые зашифрованы данным ключом шифрования, могут быть расшифрованы любым пользователем сети. Ведь невозможно отправить некий электронный документ определенному пользователю сети лично.

- каждый абонент в своем распоряжении имеет секретный ключ, а также множество открытых ключей для других пользователей. На основании этого, он определяет типы документов, которые можно отправить в открытом доступе, а также секретным образом при помощи секретных ключей зашифровки – расшифровки данных.

- была рассмотрена электронно-цифровая подпись, как метод и средство защиты конфиденциальной информации от злоумышленников, пытающихся данную информацию похитить и использовать в своих незаконных целях.

- работа электронно-цифровой подписи основана на принципе применения технологии шифрования с ассиметричным ключом. То есть, можно отметить, что ключ расшифровки и шифрования различаются между собой.

- если пользователь имеет закрытый ключ, то он имеет возможность зашифровать информацию. Если пользователь имеет открытый ключ, то он имеет возможность расшифровать данную информацию. Но с помощью открытого ключа пользователь уже не сможет зашифровать данную информацию обратно.

- подписать конфиденциальный документ электронно-цифровой подписью может только лицо, которое обладает закрытым ключом. А вот проверить конфиденциальный документ на подлинность (например, налоговая декларация) может лицо, которое обладает открытым ключом, который соответствует закрытому ключу отправителя данного электронного документа. То есть, устанавливается парная связь между данными видами ключей, позволяющие зашифровать и расшифровать документы.

Таким образом, были рассмотрены основные методы и способы защиты электронного документооборота, которые позволяют в некоторой степени защитить конфиденциальную и информацию от злоумышленников, использующих ее в незаконных целях.

БИБЛИОГРАФИЯ

1. «Гражданский кодекс Российской Федерации» от 30 ноября 1994 года N 51-ФЗ.

2. «Трудовой кодекс Российской Федерации» от 30.12.2001 N 197-ФЗ (ред. от 03.07.2016) (с изм. и доп., вступ. в силу с 01.01.2017).

3. Федеральный закон «О коммерческой тайне» от 29.07.2004 N 98-ФЗ.

4. Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c.

5. Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c.

6. Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c.

7. Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c.

8. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга.. - М.: ЮНИТИ-ДАНА, 2013. - 239 c.

9. Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c.

10. Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c.

11. Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

12. 30 правил безопасности для защиты электронной почты [онлайн] – URL: http://www.spy-soft.net (дата обращения 18 марта 2017 года).

ПРИЛОЖЕНИЕ 1

Процесс создания электронно-цифровой подписи

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. ↑

- Защита сетевой инфраструктуры компании

- Основания приобретения и прекращения права собственности

- Особенности организации проблемного обучения в начальной школе

- Профессиональный стресс в управленческой деятельности

- Особенности профессиональной мотивации служащих организации

- «Принципы построения и функционирования DLP-систем»

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы».

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы»

- Обзор методов и средств анализа сетевого трафика и поиска аномалий трафика.

- Анализ методов кодирования данных

- Проектирование реализации операций бизнес-процесса «Предоставление рекламных услуг».

- Роль информационного права и информационной безопасности в современном обществе (Понятие и система информационного права)